01. 2025년 보안 위협 및 기술 전망을 시작하며

2024년 8월 미국 뉴욕에서는 유엔 사이버범죄 협약 성안을 위한 임시위원회 8차 회의를 통해 ‘유엔 사이버 범죄 방지 협약안(United Nations convention against cybercrime)’을 타결하였다. 정보통신기술의 발전으로 사이버 범죄가 전 세계적으로 확산함에 따라 테러, 마약 거래, 인신매매, 총기 거래 등 사이버 범죄를 대응하기 위한 국제 규범의 필요성이 높아지면서 사이버 범죄에 관한 최초의 다자조약이 합의된 것이다. 북한, 러시아, 이란, 중국 등 국가 주도 사이버 범죄 및 공격으로 단일 국가의 보안 대응체계가 한계에 봉착하면서 전 세계적인 사이버 범죄의 공동 대응체계를 통해 범죄 예방과 법제 마련을 위한 기준을 수립하고 정보교환을 통한 국제 공조를 강화할 수 있는 대응 공조망이 구축의 필요성에 따른 결과라고 할 수 있는 것이다.

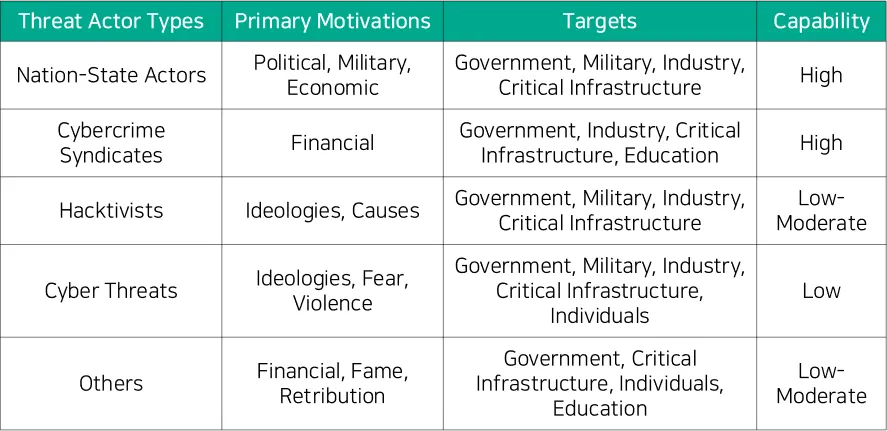

뉴저지 국토 안보 및 대비 사무소(NJOHSP, New Jersey Office of Homeland Security and Preparedness)에서 발표한 ‘2024 Threat Assessment‘에 따르면 최근 사이버 공격 주체(Threat Actor)는 국가 차원의 행위자(Nation-state actors), 사이버 범죄 조직(Cybercrime syndicates), 핵티비스트(Hacktivists), 사이버 위협(Cyber Threat) 등으로 세분화되고 있으며, 이로 인해 정부기관, 국방, 제조, 교육, 금융, 유통 등 다양한 분야에서 피해가 발생하고 있다고 밝혔다. 더불어 체계적인 사이버 공격이 여러 산업 분야에 걸쳐 광범위한 혼란과 연쇄적인 피해를 야기할 수 있기 때문에 지속적인 대응과 혁신을 기반으로 공격에 대응할 수 있는 회복력을 구축하고 대비 태세를 강화하기 위해서는 대비 태세를 강화하는 것이 중요하다고 언급했다.

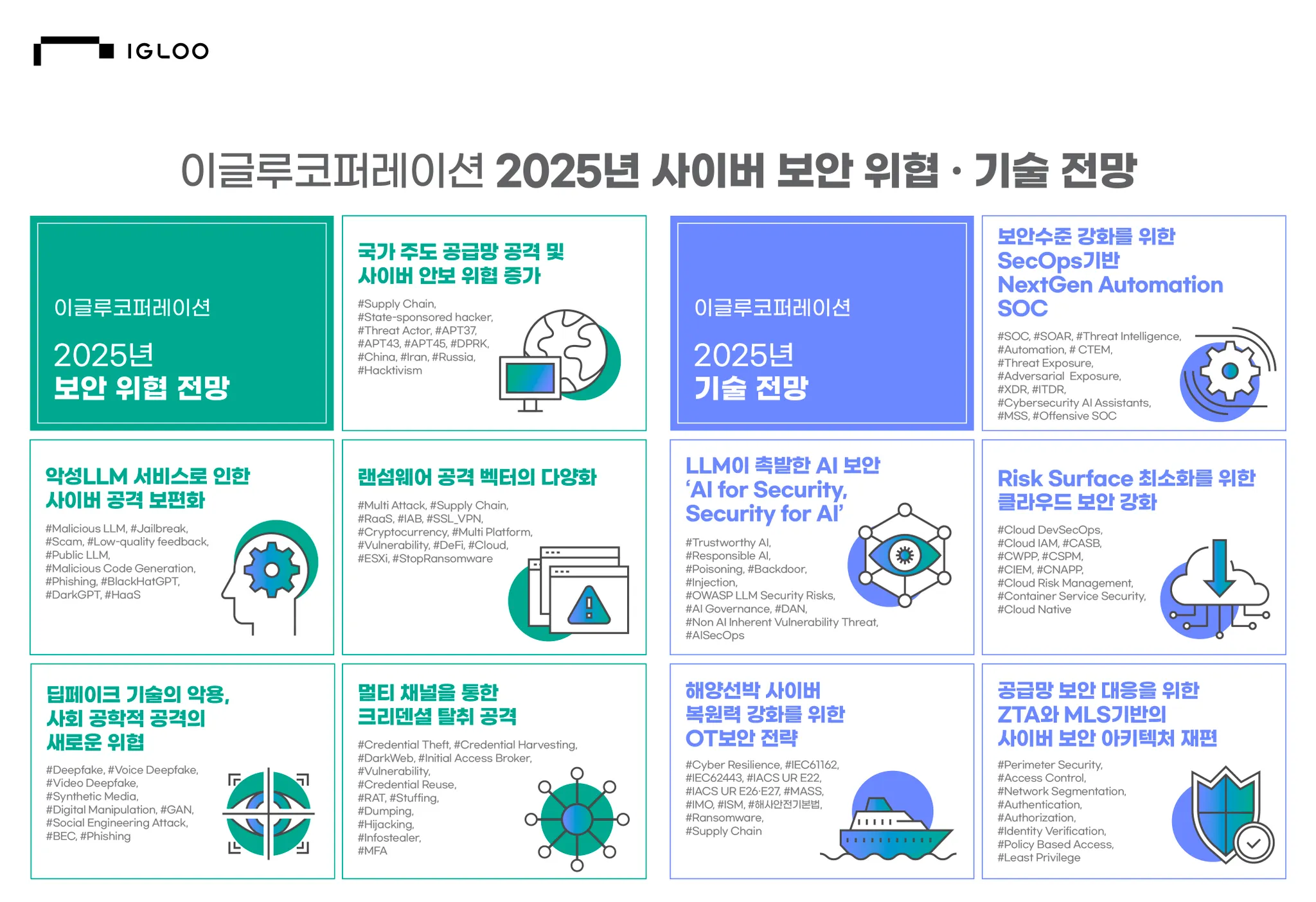

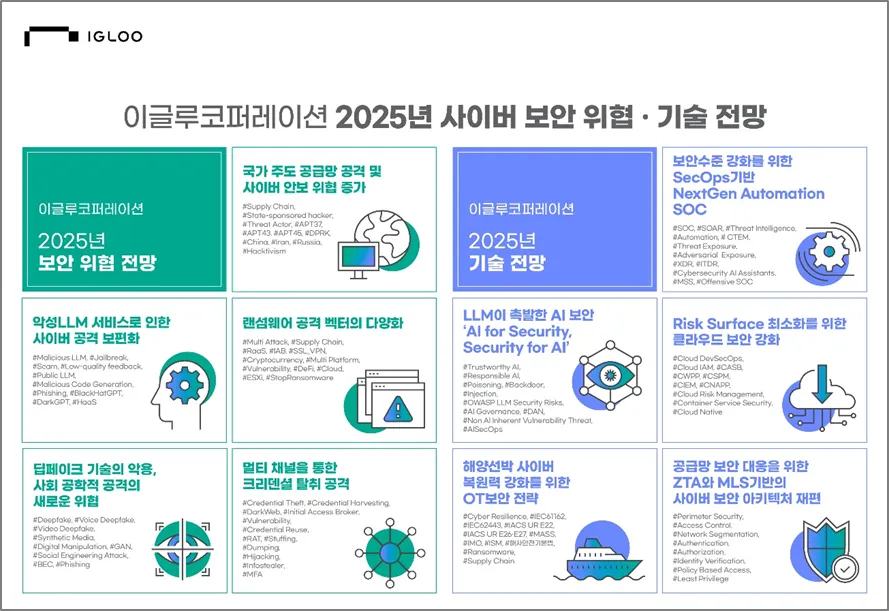

사이버 공격으로 인한 피해가 증가하고 공동 대응 필요성이 높아지면서 다가오는 2025년 발생할 사이버 보안 위협을 전망하고 이를 대비하는 것은 그 무엇보다 중요해졌다. 이에 따라 다가오는 2025년 사이버 생태계의 보안 위협을 최소화하여 사이버 보안과 국가 안보에 미치는 영향을 최소화하고자 ‘이글루코퍼레이션 2025년 사이버 보안 위협 및 기술 전망’을 제시하고자 한다.

[개요 그림 1-1] High-level overview of major cyber threat actor types (2024 Threat Assessment, New Jersey Office of Homeland Security and Preparedness)

사이버 공격으로 인한 피해가 증가하고 공동 대응 필요성이 높아지면서 다가오는 2025년 발생할 사이버 보안 위협을 전망하고 이를 대비하는 것은 그 무엇보다 중요해졌다. 이에 따라 다가오는 2025년 사이버 생태계의 보안 위협을 최소화하여 사이버 보안과 국가 안보에 미치는 영향을 최소화하고자 ‘이글루코퍼레이션 2025년 사이버 보안 위협 및 기술 전망’을 제시하고자 한다.

[개요 그림 1-2] 이글루코퍼레이션 2025년 사이버 보안 위협 및 기술 전망

먼저 2025년 사이버 생태계를 위협할 보안 위협에 대해서는 △ 국가 주도의 공급망 공격과 사이버 안보 위협 증가, △ 악성 LLM 서비스로 인한 사이버 공격 보편화, △ 랜섬웨어 공격 벡터의 다양화, △ 딥페이크 기술의 악용, 사회 공학적 공격의 새로운 위협, △ 멀티 채널을 통한 크리덴셜 탈취 공격의 5가지 항목을 도출했다.

글로벌 공급망으로 인한 디지털화와 상호 의존성이 강화되면서 특정 국가가 주도하는 공격이 단일 국가를 넘어 공급망 전체를 겨냥함에 따라 대규모 경제 피해와 안보 위협을 초래하는 사례가 증가하였다. 공격의 근간에는 다중 채널을 통한 크리덴셜 탈취로 인해 정상적인 접근 경로를 이용하는 공격으로 이어졌으며, 이로 인해 다중 협박을 일삼는 랜섬웨어 공격까지 이어질 수 있었다.

또한 AI 기술의 대중화는 긍정적인 혁신 이외에도 악의적인 목적으로 활용되면서 사이버 공격의 기술 장벽이 낮아지고 피싱 메일 작성, 악성코드 생성 등의 피해 사례로 이어지면서 기존의 공격과 차세대 기술의 결합이 촉발되고 있다. 이에 더불어 딥러닝 기술의 발전으로 딥러닝 콘텐츠 생성이 정교한 수준에 이르자 조직을 겨냥한 신뢰 기반의 딥페이크 공격이 증가되고 있다. 이러한 공격은 사회 공학적 공격의 정교화를 가속하면서 개인이나 기업의 보안을 위협하는 새로운 수단으로 악용됨에 따라 다음과 같은 보안 위협 요소를 도출하게 되었다.

사이버 공격으로부터 대응하기 위한 기술도 발전되고 있다. 2025년 보안 위협의 대응기술은 △ 보안수준 강화를 위한 SecOps기반 NextGen Automation SOC, △ LLM이 촉발한 AI보안 AI for Security, Security for AI, △ Risk Surface 최소화를 위한 클라우드 보안 강화, △ 해양선박 사이버 복원력 강화를 위한 OT보안 전략, △ 공급망 보안 대응을 위한 ZTA와 MLS기반의 사이버 보안 아키텍처 재편으로 도출했다.

보안 위협을 효과적으로 대응하고 사이버 생태계의 지속성을 확보하기 위한 전략의 목적으로 보안 운영 프로세스와 자동화 기술을 통합하여 보안관제체계를 혁신적으로 변화시킬 수 있는 SecOps 기반의 NextGen Automation SOC 이외에도 악의적인 인공지능 기술에 대응하려는 방안이 연구되고 있다. 더불어 환경적 유연성과 확장성이라는 특성으로 인해 공격 표면이 확대되고 있는 클라우드 환경의 보안 위협과 해양 및 기타 산업 인프라의 사이버 복원력을 강화하기 위한 OT보안 전략도 논의되고 있다.

경계 기반 보안(Perimeter Security)의 한계를 극복하고 불확실성을 최소화할 수 있는 제로 트러스트 아키텍처(ZTA, ZeroTrust Architecture)와 다층보안체계(MLS, Multilevel Security)의 보안 아키텍처로 재편되면서, 강력한 접근제어 정책을 기반한 조직의 위험도 관리, 모니터링 및 개선 방안을 도출하여 더 높은 수준의 보안성을 확보해야 한다.

최근 몇 년간 국제 정세의 불안이 가속화되고 사이버 보안 생태계의 불안정성이 높아지면서 사이버 보안에도 긍정적인 변화를 주도하기 위한 혁신적인 대응책과 협력의 필요성이 중요해졌다. 글로벌 사이버 위협에 효과적으로 대응하기 위해서는 정책적, 기술적, 조직적 차원의 종합적인 전략을 수립하고 있으며, 글로벌 협력과 정보 공유의 강화가 요구되고 있기 때문에 다양한 보안 이슈에 대한 끊임없는 도전과 연구가 그 어느 때보다 중요하다. 이에 따라 ‘이글루코퍼레이션 2025년 사이버 보안 위협 및 기술 전망’이 이러한 도전과 연구를 위한 시금석이 되기를 기대한다.

02. 사이버 보안 위협 전망

#Supply Chain, #State-sponsored hacker, #Threat Actor, #APT37, #APT43, #APT45, #DPRK, #Chinese, #Iran, #Russia, #Hacktivism

2024년 북한, 이란, 러시아, 중국 등 국가 지원 사이버 공격 행위자들은 정치적, 군사적, 경제적 이익을 목표로 방위산업, 금융, 의료, IT 등 다양한 분야를 타깃으로 삼아 공격을 고도화하고 있다. 특히 북한은 랜섬웨어와 취약점 악용, IT 근로자 위장 취업, 소프트웨어 공급망 공격 등을 통해 약 30억 달러 상당의 암호화폐를 탈취하고, 공격 기법을 정교화하며 국제 사이버 생태계를 위협하고 있다.

#Malicious LLM, #Jailbreak, #Scam, #Low-quality feedback, #Public LLM, #Malicious Code Generation, #Phishing, #BlackHatGPT, #DarkGPT, #HaaS

LLM(대규모 언어 모델)의 발전으로 사이버 보안 생태계가 변화하고 있으며, 공격자들은 LLM을 활용해 악성코드 생성, 피싱 메일 작성, 취약점 식별 등 공격 기술을 고도화하고 있다. WormGPT, FraudGPT 등 악성 LLM 서비스는 HaaS(Hacking as a Service) 형태로 제공되며, LLM의 보안 제한을 우회해 공격 자동화와 효율화를 도모하고 있다. TA547 등 실제 사례에서는 LLM이 생성한 코드가 사용된 정황이 확인되었으며, 이러한 기술은 향후 정교한 APT 공격과 사이버 범죄에 더욱 빈번히 활용될 가능성이 높아 보안 체계 강화와 LLM 악용 방지 기술 개발이 시급한 상황이다.

#Multi Attack, #Supply Chain, #RaaS, #IAB, #SSL_VPN, #Cryptocurrency, #Multi Platform, #Vulnerability, #DeFi, #Cloud, #ESXi, #StopRansomware

랜섬웨어는 전문화된 조직과 기술력, RAT 악성코드, 공급망 취약점 악용 등을 통해 다중 협박, 데이터 탈취, 암호화 공격을 진화시키며 전 세계 인프라와 사회 시스템에 심각한 위협을 가하고 있다. LockBit, BlackCat, Akira와 같은 주요 그룹은 데이터 유출과 협박을 통해 비즈니스 모델을 확장하며 공급망 공격과 취약점 악용을 고도화했다. 국제적 법적 제재로 LockBit 등 주요 그룹이 와해되었으나, Conti와 Ryuk 등 기존 그룹 간 연계로 새로운 랜섬웨어 패밀리가 등장해 생태계를 재편하고 있다. 이러한 동향은 취약점 관리 강화, 그룹 간 네트워크 연계 분석, 국제 공조를 통한 대규모 해체 전략이 필수적임을 보여준다.

#Deepfake, #Voice Deepfake, #Video Deepfake, #Synthetic Media, #Digital Manipulation, #GAN, #Social Engineering Attack, #BEC, #Phishing

딥페이크 기술은 GAN을 기반으로 급격히 발전하며 콘텐츠 제작과 전달 방식에 혁신을 가져왔으나, 불법 합성과 사회 공학적 공격을 통해 심각한 보안 위협으로 부상하고 있다. 특히, 음성 및 영상 딥페이크는 개인의 신뢰 관계를 조작하거나 고위 임원을 가장한 자금 이체 요청 등 정교한 공격에 활용되고 있으며, 이는 금전적 피해와 기밀 정보 유출을 초래한다. 정치적·사회적 혼란을 야기하거나 여론을 조작하는 데도 활용되어 그 파급력이 크며, 최근 기업의 절반 가까이가 딥페이크 공격을 경험하는 등 위협은 증가 추세에 있다. 이러한 문제를 해결하기 위해 딥페이크 탐지 기술의 고도화와 사용자 교육을 통한 예방책 마련이 시급하다.

#Credential Theft, # Credential Harvesting, #DarkWeb, #Initial Access Broker, #Vulnerability, #Credential Reuse, #RAT, #Stuffing, #Dumping, #Hijacking, #Infostealer, #MFA

멀티 채널을 활용한 크리덴셜 탈취 공격은 이메일, 소셜 미디어, 모바일 메시징 등 다양한 경로를 조합해 정교하고 체계적으로 인증 정보를 탈취하는 고도화된 사이버 공격 전략이다. 공격자들은 피싱, 악성코드, 시스템 취약점 악용 등 다양한 기술을 연계해 보안 체계를 우회하며, 단일 채널 실패 시에도 다른 경로를 통해 성공 가능성을 극대화한다. 특히, 초기 접근 브로커(IAB)는 확보된 크리덴셜을 다크웹에서 거래하며, 이를 랜섬웨어 배포 및 데이터 유출에 악용하는 생태계를 형성하고 있다. 이러한 멀티 채널 공격은 탐지와 방어를 어렵게 만들어 조직과 개인의 보안을 심각하게 위협하고 있으며, 이에 대응하기 위해서는 통합적인 보안 전략과 지속적인 모니터링이 필수적이다.

03. 사이버 보안 기술 전망

#SOC, #SOAR, #XDR, #Managed SIEM, #MDP, #Automated Security Control, #Zero Trust,#Extended data, #Heterogeneous, #Prioritization, #Orchestration

사이버 공격의 고도화와 기술적 복잡성이 증가함에 따라, 조직은 보안관제체계(SOC)를 자동화·지능화한 'NextGen Automation SOC'를 통해 선제적 대응 역량을 강화해야 한다. 이를 위해 SIEM, SOAR, Threat Intelligence와 같은 기술의 통합이 필수적이며, 보안 위협을 실시간 모니터링·탐지·대응할 수 있는 체계를 갖춰야 한다. 특히, Threat Intelligence는 TTP 기반의 위협 예측과 행위자 추적을 가능하게 하며, AI 기반 Threat Context를 활용해 보안 성숙도를 높이는 데 핵심적인 역할을 한다. SOC의 성공적 운영을 위해 SecOps와 자동화 기술의 융합, 표준화된 데이터 분석 체계(MITRE ATT&CK, STIX/TAXII 등)의 도입, 위협 인텔리전스의 가시성 강화가 필수적이며, 이러한 요소들은 보안 생태계의 전반적 성능과 효율성을 높이는 기반이 된다.

#Trustworthy AI, #Responsible AI, #Poisoning, #Backdoor, #Injection, #OWASP LLM Security Risks, #AI Governance, #DAN, #Non AI Inherent Vulnerability Threat, #AISecOps

인공지능(AI)의 발전은 사이버 보안의 새로운 위협을 야기하며, 이를 해결하기 위해 ‘Security for AI’의 필요성이 대두되고 있다. 공개된 LLM(대규모 언어 모델)을 악용한 악성코드 생성, 개인정보 침해, 적대적 학습, 공급망 취약점 등 다양한 보안 이슈가 발생하고 있으며, 이에 대한 대응책으로 OWASP와 NIST는 AI 보안 표준과 프레임워크를 제시하고 있다. 기술적 대응은 LLM 취약점 탐지 도구와 다층 방어 전략을 통해 이루어지며, 관리적 측면에서는 AI 투명성, 책임성, 윤리성을 기반으로 한 글로벌 규제 및 거버넌스 구축이 요구된다. 특히 EU AI법과 미국의 자율 규제 방식은 각기 다른 접근으로 AI 발전과 규제를 조화시키고 있으며, 국내에서도 AI 기술 격차 해소와 글로벌 경쟁력 강화를 위한 법안 제정과 생태계 활성화 전략이 시급하다.

#Cloud DevSecOps, #Cloud IAM, #CASB, #CWPP, #CSPM, #CIEM, #CNAPP, #Cloud Risk Management, #Container Service Security, #Cloud Native

디지털 전환과 클라우드 네이티브 기술의 도입은 조직에 유연성과 민첩성을 제공하지만, 동시에 새로운 보안 도전 과제를 야기한다. 클라우드의 분산적이고 동적인 특성으로 인해 전통적 보안 경계가 무력화되면서 IAM, CIEM, CSPM, CWPP, DSPM, CASB와 같은 전문 보안 솔루션이 필요하다. DevSecOps는 개발 및 운영 프로세스에 보안을 통합해 사전 예방적 보안 강화를 가능하게 하며, CNAPP는 클라우드 전반의 위협 탐지, 규정 준수, 자동화된 대응을 지원해 클라우드 환경의 보안을 종합적으로 관리한다. 이러한 접근은 보안이 조직 문화와 운영 프로세스에 내재화될 수 있도록 하고, 지속적이고 체계적인 보안 관리와 위협 예측을 통해 Risk Surface를 최소화하며 클라우드 환경의 안전성을 확보하는 데 필수적이다.

#Cyber Resilience, #IEC61162, #IEC62443, #IACS UR E22, #IACS UR E26/E27, #MASS, #IMO, #ISM, #해사안전기본법, #Ransomware, #Supply Chain

디지털화와 자율운항 기술이 해양 산업을 혁신적으로 변화시키며 스마트 선박과 원격 운항 체계를 가능하게 하고 있지만, 이는 동시에 사이버 보안의 새로운 도전 과제를 가져왔다. 국제선급협회(IACS)가 발표한 사이버 복원력 기준, 특히 IACS UR E27은 선박의 IT/OT 시스템 보안을 강화하고 복원력을 확보하기 위한 체계적 표준을 제시한다. IEC 62443 국제 표준을 기반으로 설계된 UR E27은 네트워크 분리, 데이터 암호화, 접근 제어 등 핵심 보안 체계를 통해 선박 시스템의 사이버 위협에 대한 탐지, 대응, 복구 능력을 강화한다. 이는 선박의 안전성과 운영 연속성을 보장하며, 해양 산업의 디지털 전환 및 스마트 해양 플랫폼 도입 과정에서 필수적인 기반을 제공함으로써 국제 규제와 산업 요구를 충족시키고, 안전하고 신뢰할 수 있는 해양 환경 구축에 기여한다.

#Perimeter Security, #Access Control, #Network Segmentation, #Authentication, #Authorization, #Identity Verification, #Policy Based Access, #Least Privilege

공급망 보안 위협의 증가와 정교화는 기존의 경계 중심 보안 체계의 한계를 드러내며, 제로 트러스트 아키텍처(ZTA)와 다층 보안 체계(MLS)의 통합적 도입이 필수적인 대안으로 부상하고 있다. ZTA는 모든 접근 요청에 대해 지속적으로 신원과 신뢰를 검증하며, 내부·외부 경계 없이 세밀한 접근 제어를 통해 보안을 강화한다. 동시에 MLS는 정보 자산을 중요도에 따라 분류하고, 계층별 차등적 보안 통제를 통해 민감한 데이터의 노출과 접근을 철저히 제한한다. 이 두 체계는 상호 보완적으로 작동하며, 외부의 사이버 위협과 내부의 잠재적 위험을 동시에 차단하고, 공급망 전반의 보안을 체계적으로 강화한다. 디지털 전환 가속화와 공급망의 복잡성 증가 속에서 이러한 통합 보안 체계는 조직의 핵심 자산 보호와 지속 가능한 보안 전략 수립에 필수적인 역할을 할 것이다.

04. 2025년 보안 위협 및 기술 전망을 마치며

지금까지 2025년 발생할 사이버 보안 위협 및 기술들을 통해 2025년의 사이버 보안 위협과 대응기술에 대해 살펴보았다. 빠르게 변화하는 디지털 환경에서 정교하고 다각화된 공격의 발생 가능 성에 따라 2025년에는 국가 주도의 공급망 공격, 악성 LLM 서비스로 인한 위협, 랜섬웨어 공격 벡터의 다양화, 딥페이크 기술 악용, 멀티 채널을 통한 크리덴셜 탈취 등 다양한 위협 요소들은 우리의 디지털 환경을 위협이 발생될 것으로 예상된다. 이러한 위협들은 기술적 발전과 사회적 변화의 양면성을 반영하기 때문에 보안체계 전반에 걸친 철저한 대비가 요구된다.

이에 따라 보안 대응기술은 위협의 복잡성을 해결하고 고도화된 기술을 바탕으로 통합적인 접근방식이 요구된다. SecOps 기반의 NextGen Automation SOC는 자동화와 협업을 통한 보안수준의 강화를 구현할 수 있으며, AI 보안 기술은 LLM과 같은 새로운 위협에 맞서기 위한 핵심 도구로 자리잡을 것이다. 클라우드 보안 강화, OT보안을 통해 사이버 복원력을 확보하고, ZTA와 MLS를 기반의 보안 아키텍처 재편은 미래 사이버 보안의 핵심 과제가 될 것으로 전망된다.

2025년은 보안 기술과 전략이 위협의 양산 속도와 복원력을 유지의 시험대가 될 것이다. 앞으로의 보안 환경은 단순한 방어를 넘어, 예측과 대응, 복구에 이르기까지 전 방위적인 접근이 필요하다. 이를 위해서는 정부나 산업, 학계, 개인 모두 협력하여 안전한 사이버 보안 생태계를 구축하고 보다 신뢰할 수 있는 디지털 미래를 만들기 위한 노력이 수반되야 한다.

‘이글루코퍼레이션 2025년 보안 위협 및 기술 전망’을 통해 다가오는 2025년의 보안 불확실성 속에서도 신뢰할 수 있고 안전한 보안 생태계를 조성하기 위한 시작이 될 수 있기를 기대해 본다.