03. 랜섬웨어의 공격 벡터 다양화

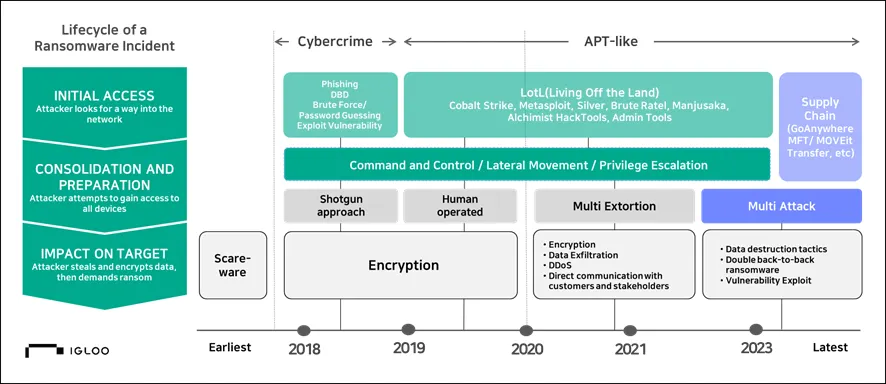

사이버 공격과 범죄 생태계를 지탱하는 랜섬웨어는 최근 몇 년간 꾸준히 언급되고 있는 보안 위협 중 하나다. 전문화된 조직과 기술력을 바탕으로 전 세계 인프라를 대상으로 정보 탈취, 랜섬웨어 감염, 협박 등 다중 협박과 공격 기조를 반영한 공격을 이어가고 있다. 이로 인해 [보안 위협 그림 3-1]과 같이 랜섬웨어 생태계는 점차 공급망 공격(Supply Chain)으로 확장되기 시작했다. 감염 대상을 발견하기 위해 DarkGate RAT, Remcos RAT, Async RAT, Xworm RAT, ConnectWise RAT의 RAT악성코드를 통해서 시스템의 기본정보, 정보 도용, 추가 악성코드 로딩과 같은 기본적인 작업을 수행하게 하고 있다.

NJCCIC (New Jersey Cybersecurity & Communications Integration Cell)에 따르면 BianLian과 BlackBasta랜섬웨어 그룹이 문서형 악성코드를 통해서 DarkGate RAT를 유포하였다. NullBuldge 와 LockBit 랜섬웨어 그룹은 XWorm RAT, Venom RAT, Vjw0rm와 더불어 PDF 문서를 통해 Async RAT를 사용하였다. 높은 점유율과 신규 취약점을 악용하는 LockBit 랜섬웨어 그룹은 Black Basta를 포함하여 Powershell 명령어 사용이 가능한 ConnectWise RAT을 사용하였다. 이처럼 사전에 수집된 자산 정보 및 크리덴셜 정보는 랜섬웨어 그룹에서 자체 사용하거나, IAB(Initial Access Broker)가 수집한 정보를 이용하게 된다.

공격 대상에 접근할 수 있는 접근 경로가 확보된 이후에는 랜섬웨어 공격을 감행하게 된다. 2024년 랜섬웨어 공격은 △ 지속적인 랜섬웨어 공격으로 인한 사회적인 영향도 급증, △ 공급망 공격과 취약점을 이용한 공격 증가, △ 데이터 유출을 통한 다중 협박 공격 지속, △ 법적 규제에 따른 랜섬웨어 생태계의 영향으로 정리해 볼 수 있다.

[보안위협 그림 3-1] 랜섬웨어 공격조직 및 공격기법 변화

먼저 ‘지속적인 랜섬웨어 공격으로 인한 사회적인 영향도 급증’에 대해서 살펴보고자 한다. SpyCloud의 ‘The 2024 Malware and Ransomware Defense Report’에 따르면 2023년 기준 랜섬웨어에 지불된 금액은 10억 달러는 돌파하였으며, 공격 규모나 빈도, 범위, 참여자 수가 증가하면서 RansomHub, Play, LockBit3, Meow, Hunters, Akira, Medusa, Qilin, Rhysida, Brianlian과 같은 랜섬웨어 패밀리가 제휴 사업 모델을 통한 공격 모델의 다변화를 통해 다양한 산업 분야에 피해를 야기하고 있다.

2024년 2월 미국 최대 의료비 지불 처리 회사인 Change Healthcare가 BlackCat/ALPHV 랜섬웨어 공격으로 막대한 피해가 발생하였다. Change Healthcare는 의료기관이 아닌 금융회사이지만 매년 150억 건의 의료 청구 정보를 교환하며 미국 전체 의료비 청구건의 40%를 차지하면서 피해가 확산되었다. 뉴멕시코 암센터(New Mexico Cancer Center)는 항암제 공급업체에 200만 달러를 빚지고 있는 상황에서 공급업체가 계약을 중단할까 봐 우려하고 있으며, 일반적인 보험으로 보장되는 약값을 직접 지불하지 못하는 상황이 발생하여 병원에 입원하는 등 추가 피해가 발생되었다. 조지아주에서는 2024년 4월 랜섬웨어 공격으로 유권자 등록 시스템과의 연결을 끊어버리면서 정상적인 투표 시스템의 운영이 제한되었다.

‘PRC State-Sponsored Actors Compromise and Maintain Persistent Access to U.S. Critical Infrastructure(AA24-038A)’에 따르면 중국 기반의 위협 행위자중 하나인 볼트 타이푼(Volt Typhoon)에 의해 통신, 에너지, 통신, 에너지, 운송 시스템, 상하수도 시스템 부문의 여러 중요 인프라 조직의 IT 환경에 피해를 야기하였으며, 인디애나주 클레이 카운티 비상 관리국에서는 랜섬웨어 공격으로 인해 클레이 카운티 법원과 클레이 카운티 보호관찰/지역사회 교정시설의 운영이 중단되어 재난 선포를 발표한 바 있다.

‘Iran-based Cyber Actors Enabling Ransomware Attacks on US Organizations(AA24-241A)’을 통해서도 이란 공격 행위자들은 NoEscape, Ransomhouse, ALPHV(aka. BlackCat) 랜섬웨어 계열사와의 직접적인 협력을 통해 미국의 학교, 지방정부, 금융 기관 및 의료시설 등의 침입 시도를 지속한 것으로 확인되었다.

일련의 사건들을 통해서 랜섬웨어 공격 사례가 단순히 조직의 민간이나 국가의 IT 환경을 공격하는 것에 그치지 않고 의료체계 전반의 붕괴나 사회 시스템의 위기를 초래할 수 있는 국가 재난의 상황에 이어질 수 있다는 것을 알 수 있다.

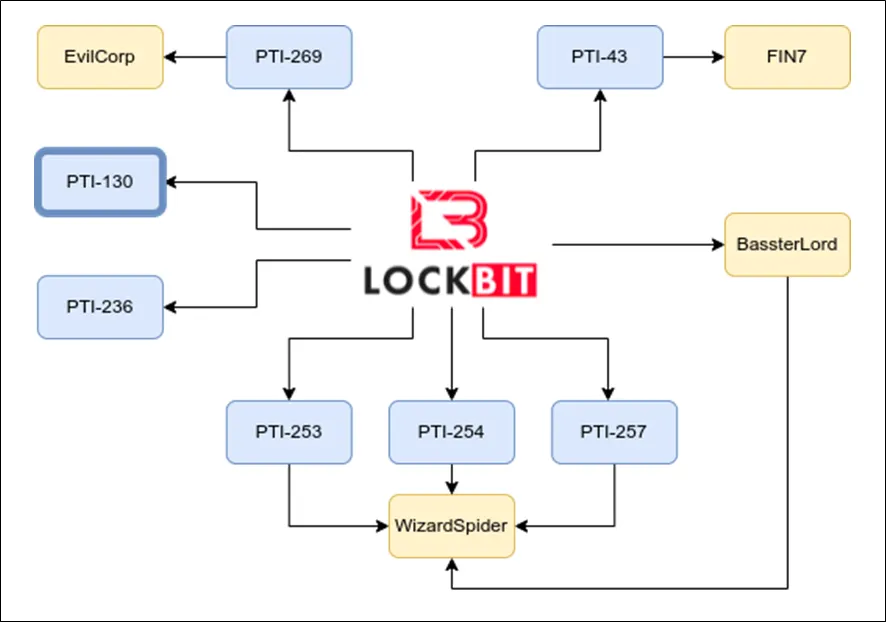

다음으로 살펴본 주요 사안은 ‘공급망 공격과 취약점을 이용한 공격 증가’다. 랜섬웨어 생태계에 막대한 영향을 미친 그룹을 꼽자면 단연 LockBit이라 할 수 있다. PRODAFT에서 발표한 ‘The Demise of LockBit: Disrupting the Most Prominent Ransomware Gang by Utilizing Upstream Threat Intelligence’에 따르면 LockBit 계열사는 [보안위협 그림 3-2]과 같이 PTI-269, PTI-43, PTI-130, PTI-236, PTI-253, PTI-254 및 PTI-257로 구성되어 있으며, 영국 국가 범죄 기관(NCA)에 따르면 2021년 28개 이상이던 LockBit 계열사가 3년 만에 194개로 증가하였다고 밝혔다. 이 과정을 통해서 FIN7, Wizard Spider, EvilCorp 그룹과의 연계성이 확인되었다.

[보안위협 그림 3-2] LockBit 랜섬웨어 공격조직 및 공격기법 변화

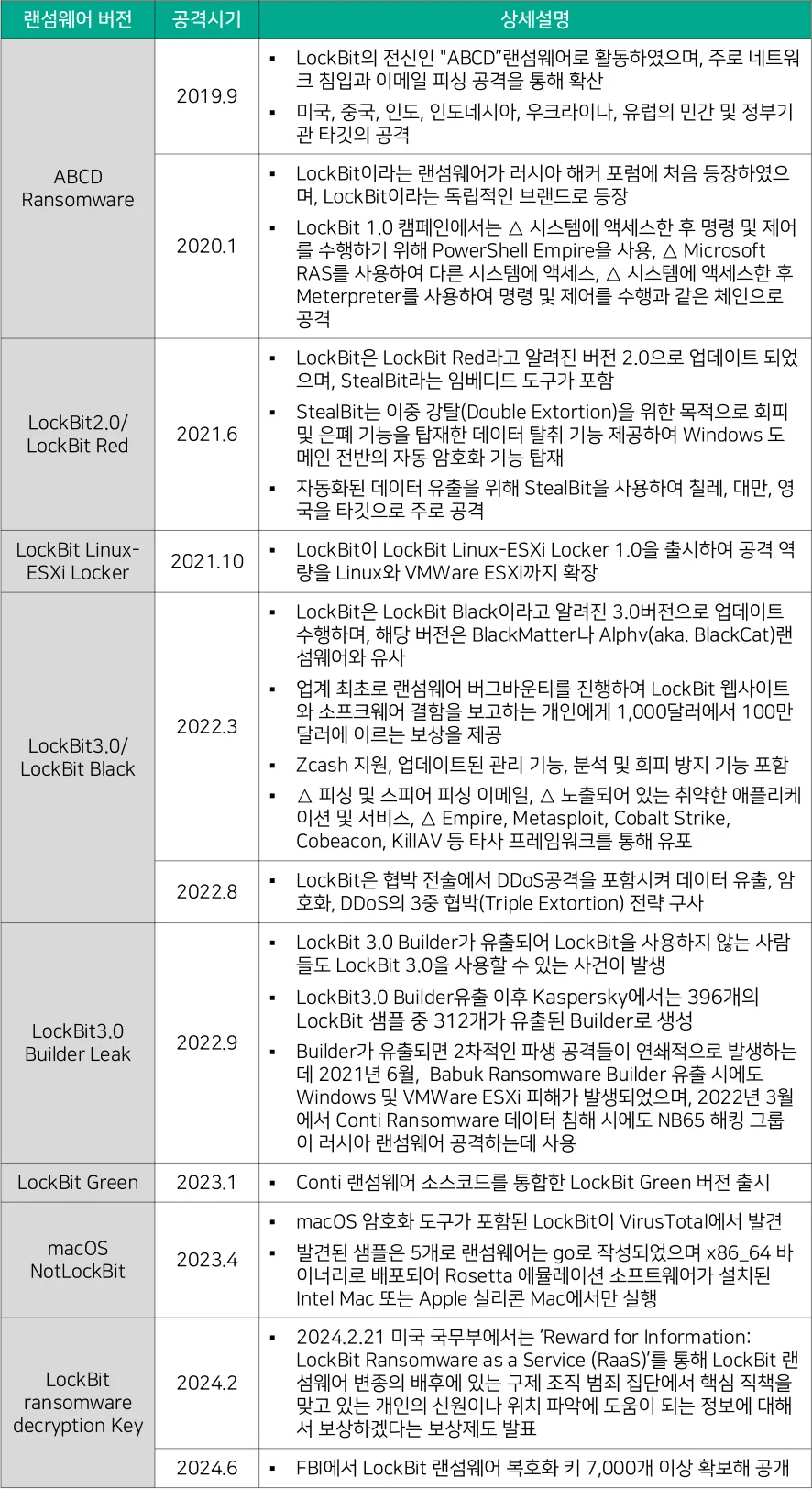

다양한 공격그룹과의 연계성과 제휴사를 통해 LockBit 생태계가 확산함에 따라, 2024년 2월부터 11개국이 대규모 대응 활동을 통해 LockBit의 인프라를 무력화하고, 이 과정에서 획득한 복호화키 7,000여개를 공개한 것을 미루어 LockBit의 영향력을 짐작할 수 있다. LockBit은 [보안 위협 표 3-1]에서 정리된 바와 같이 LockBit의 전신인 "ABCD”랜섬웨어로 활동을 시작하였으며 이후 정보 탈취가 가능한 LockBit2.0(LockBit Red)를 거쳐 Linux와 VMWare ESXi 공격이 가능한 LockBit Linux-ESXi Locker이후 LockBit3.0(LockBit Black)과 LockBit Green, macOS NotLockBit까지 발전되어 왔다.

[보안위협 표 3-1] LockBit 랜섬웨어 그룹의 타임라인별 활동 현황

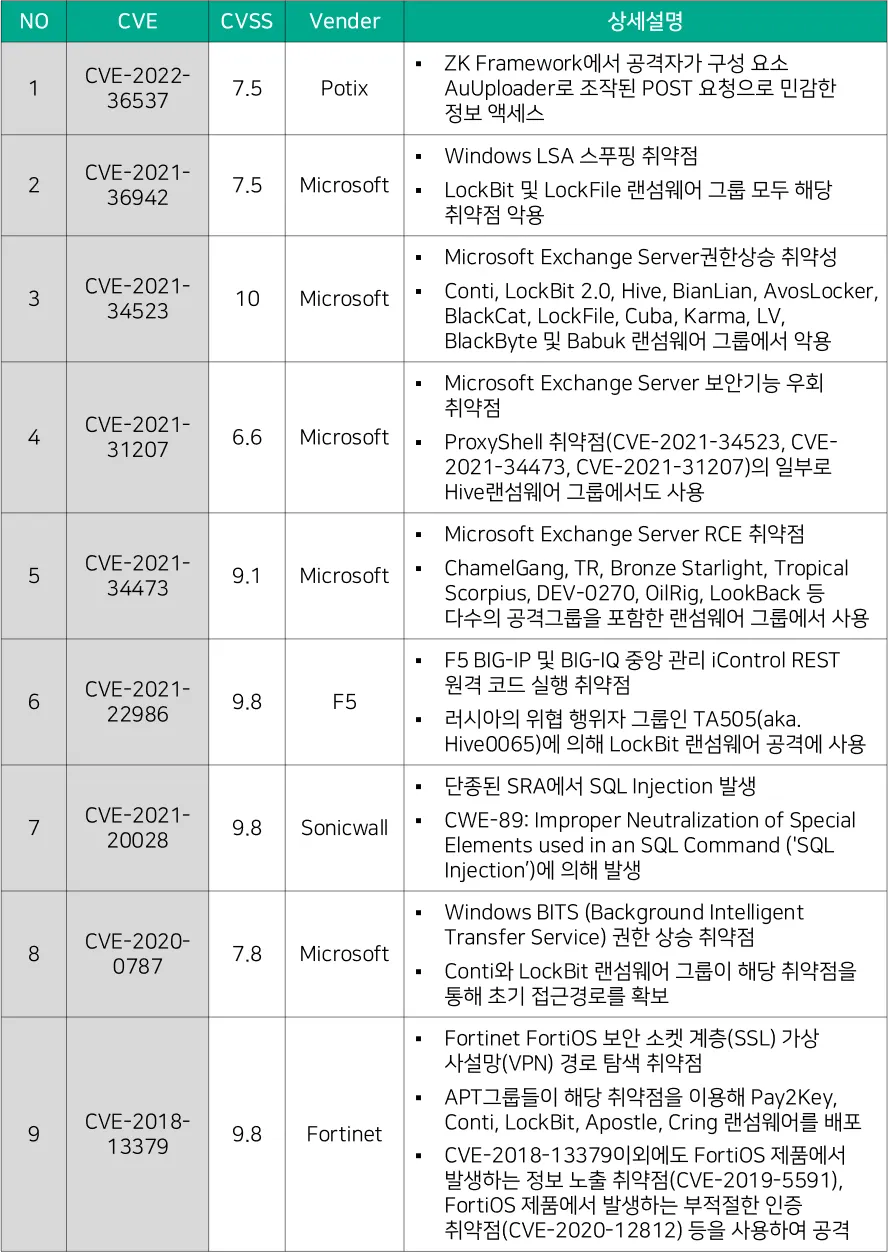

LockBit 랜섬웨어 그룹의 활동에서 눈여겨봐야 하는 부분은 바로 취약점 악용 현황이다. ‘공급망 공격과 취약점을 이용한 공격 증가’에 영향을 미치는 요소로 [보안위협 표 3-2]는 LockBit 랜섬웨어 그룹에서 주로 사용하는 취약점 목록이다.

사용된 취약점의 현황을 살펴보면 △ 공격 대상의 자산 현황 및 정보 탈취를 위한 목적, △ 원격 코드 실행이나 권한상승을 유발하기 위한 목적으로 분류할 수 있다. 먼저 공격 대상의 자산 현황 및 정보 탈취를 위한 목적으로는 ZK Framework의 정보노출 취약점(CVE-2022-36537)이나 FortiOS 및 FortiProxy 제품에서 발생하는 파일 경로 탐색 취약점(CVE-2018-13379)이 사용되었다.

원격 코드 실행 이나 권한상승을 유발하기 위한 목적으로는 MS Exchange Server ProxyShell 취약점인 보안기능 우회(CVE-2021-31207), 원격 코드 실행 취약점(CVE-2021-34473, CVE-2021-42321), 권한상승 취약점(CVE-2021-34523)을 사용한 경우가 있다. 물론 MS Exchange Server ProxyShell 취약점은 다수의 LockBit이외에도 다수의 위협 행위자가 사용한 취약점이다.

특히 Microsoft Exchange Server에서 원격 코드 실행이 가능한 CVE-2021-34473의 경우 ‘2023 Top Routinely Exploited Vulnerabilities(AA24-317A)’에서 발표한 15개의 취약점 목록에는 포함되지 않았으나, 2023년에 일상적으로 사용되는 38개의 취약점 목록에 등재되면서 취약점 관리의 중요성을 다시 한번 상기시킬 수 있는 사례라 할 수 있다.

[보안위협 표 3-2] LockBit 랜섬웨어 그룹에서 주로 사용하는 취약점 목록 (9종)

최근 랜섬웨어 그룹은 공격 대상에 초기 접근 이후 데이터 탈취 및 암호화, 자체 운영 블로그를 통한 일부 정보 공개의 패턴으로 비즈니스 모델을 지속하고 있다. 이 과정에서 랜섬웨어 그룹이 공을 들이고 있는 영역이 ‘데이터 유출을 통한 다중 협박 공격 지속’에 해당하는 부분이다.

Bleepingcomputer에서 보도한 ‘Hackers leak 2.7 billion data records with Social Security numbers’에 따르면 국가 공공 데이터에 해당하는 이름, 사회보장번호, 주소 등의 27억 개의 정보가 유출되었으며, 플로리다 보건부는 RansomHub에 의해 100GB 규모의 데이터 유출의 피해를 봤다. 이 외에도 Hunters International이 미국 보안관청(USMS)의 386GB 데이터를 유출하겠다고 협박하였으며, ICBC를 공격해 520만 개의 파일을 포함한 6.6TB의 민감 데이터를 유출했다고 밝혔다.

한국인터넷진흥원(KISA)에 따르면 침해사고 신고 건수 중 국내 랜섬웨어 피해 기업 비율은 2018년 55.1%, 2019년 56.1%, 2020년 62.4%, 2021년 68.5%, 2022년 71%, 2023년 73%에 육박하는 것으로 나타났으며, 2024년 상반기 기준으로는 92건으로 10.2%의 수치를 보이는 것으로 나타났다. 보안사고 건수가 2022년에 비해 2023년의 경우 2배 이상 증가하였으나 랜섬웨어 신고 건수는 실제 30% 정도 감소한 것으로 집계되어 랜섬웨어 감염 신고에 대한 거부감이 이와 같은 수치에 영향을 미친 것으로 보인다.

LockBit 그룹을 무력화하기 위한 크로노스(Cronos) 작전을 통해 그룹의 붕괴(takedown) 이후 ‘법적 규제에 따른 랜섬웨어 생태계의 영향’에 대한 논의가 더욱더 중요해졌다. 2024년 2월 19일 LockBit은 미국 연방수사국(FBI)와 영국 국립범죄청(NCA)에 의해 조직 인프라 파괴 및 서버 통제권을 장악당했으며, 이로 부터 5일 후인 2024년 2월 24일 21:00(GMT) LockBit그룹은 PGP서명 메시지를 통해 LockBit의 서버 장악 원인은 PHP 8.1.2 버전을 사용하고 있다고 밝혔으며, PHP 버퍼 오버플로우 취약점(CVE-2023-3824)에 의해 서버가 장악당한 것으로 추정되고 있다.

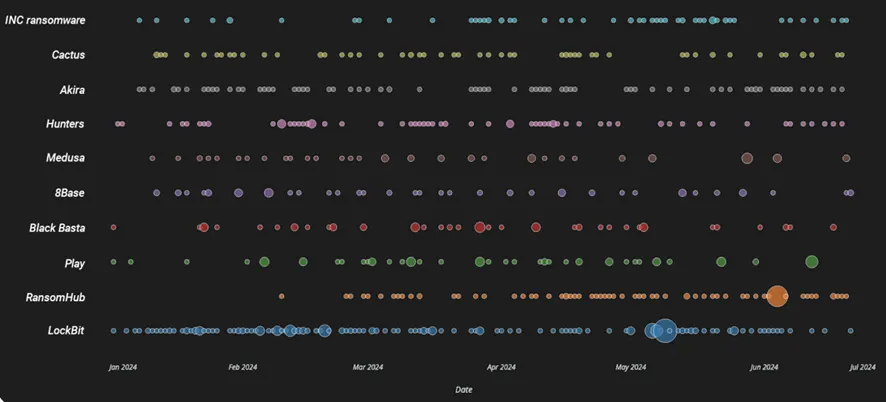

2023년 12월 19일 사이트가 다운된 ALPHV/BlackCat 랜섬웨어도 LockBit 랜섬웨어와 마찬가지로 PHP 8.1.2 버전으로 인한 CVE-2023-3824 취약점에 의해 서버가 장악된 것으로 추정되고 있으며, LockBit 그룹은 활동 재개의 입장을 밝히기도 했다. 이처럼 LockBit 랜섬웨어 그룹의 활동에 빨간불이 켜지면서 Rapid7의 ‘Ransomware Radar Report 2024’에 따르면 [보안위협 그림 3-3]과 같이 LockBit의 활동이 감소한 것을 알 수 있다. RaaS생태계에서 규제에 따른 변화가 제휴사를 포함한 사용자들의 신뢰도 하락으로 이어지면서 랜섬웨어 공격그룹이 와해하고 이를 통해 RansomHub과 같은 새로운 랜섬웨어 그룹이 생길 수 있다는 것을 알 수 있다.

[보안위협 그림 3-3] FBI에서 LockBit 랜섬웨어 복호화키 공개 이후 활동의 변화 (2024.1~2024.6)

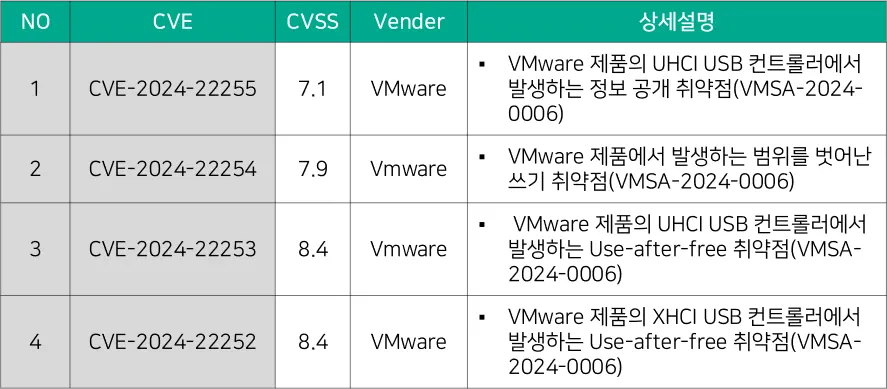

LockBit그룹의 몰락 이후 Ryuk 랜섬웨어 그룹과 연관성이 높은 Conti그룹 간의 협력을 통해 Akira 그룹이 활동을 시작했다. Conti에서 pentester로 활동하던 Zeon은 FBI에서 LockBit 인프라를 압수한 이후에는 Akira 그룹의 활동에 집중하면서 [보안위협 표 3-3]와 같이 기존에 Zeon이 주로 악용하는 CVE-2024-22252, CVE-2024-22253, CVE-2024-22254, CVE-2024-22255를 이용해 랜섬웨어 감염을 수행하였다.

[보안 위협 표 3-3] LockBit 그룹 몰락 이후 Akira 그룹에서 사용하는 취약점 목록(4종)

이처럼 랜섬웨어 그룹은 노출된 취약점을 통해서 공격 대상에 접근하는 방법을 사용하고 있으며, 랜섬웨어 패밀리는 법적 제재에 따른 비즈니스 운영이 어려운 경우 서로 다른 랜섬웨어 패밀리 간의 연계를 통해 새로운 제휴사를 확보하는 공격전략을 취하고 있기 때문에 지속적인 랜섬웨어 패밀리 간의 연계성 분석을 통한 대대적인 조직 해체 방안을 고민해야 한다.