📜

Nation-State Cyber Actors Analysis Report

중국, 북한, 러시아 등 국가 기반의 위협 행위에 대한 분석 보고서를 확인할 수 있습니다.

Gallery

Table

목차

1. 개요

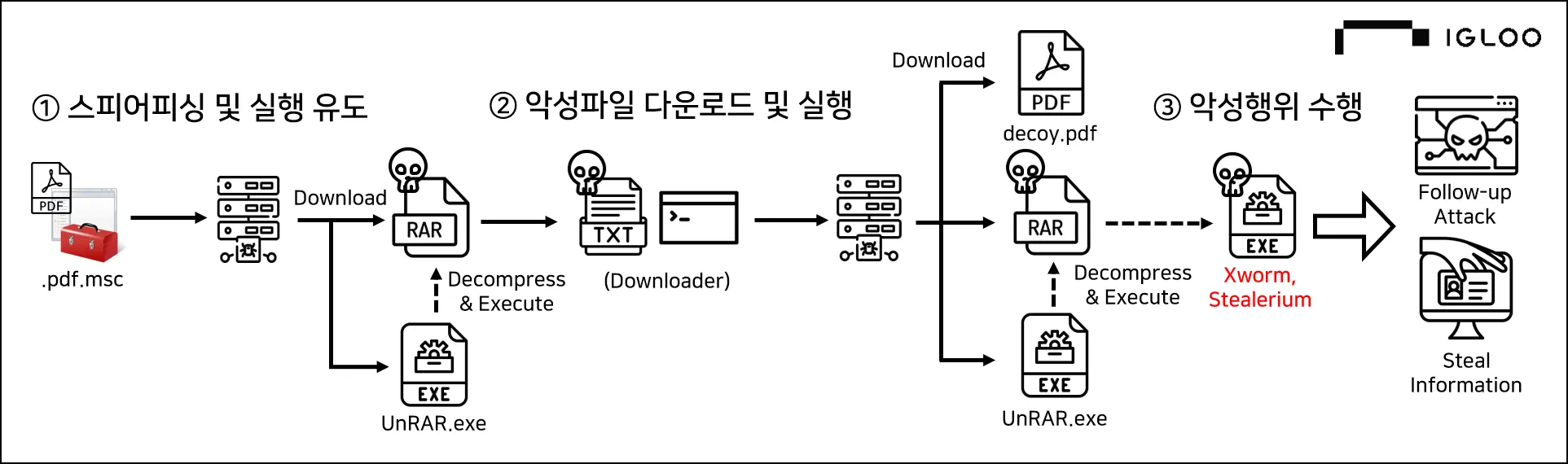

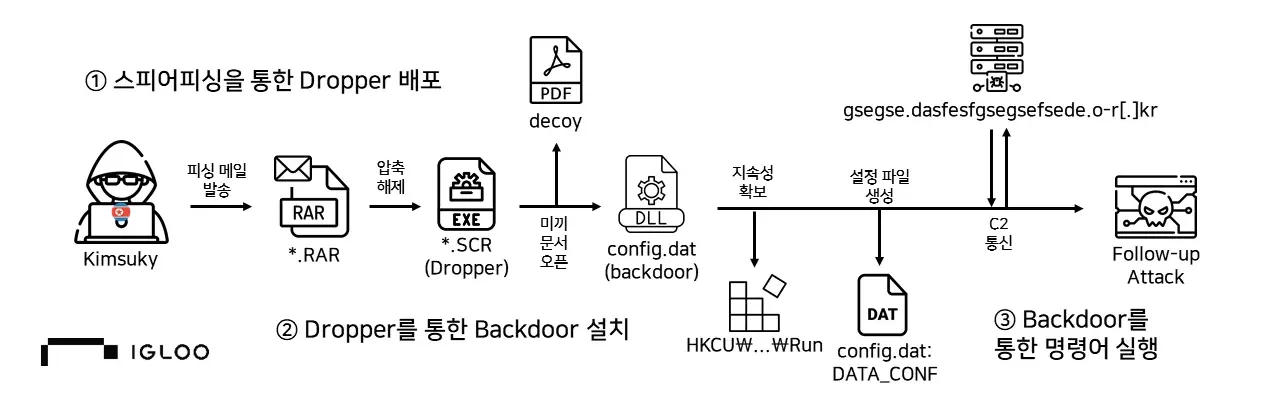

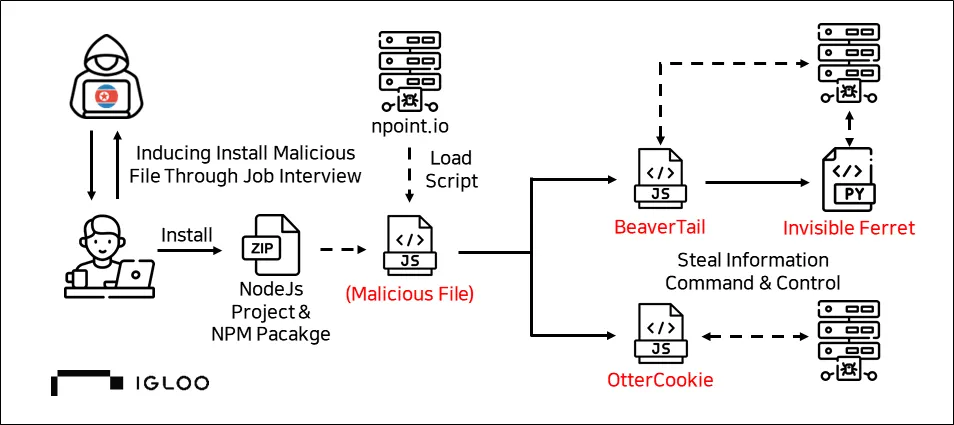

○ 최근 북한 위협 행위자들이 IT 개발자로 위장 취업을 하려는 공격 행위가 증가하고 있는 가운데, 위장 취업을 목적으로 사용된 것으로 추정되는 Github계정 2건(CryptoNinja0331, ican0220)의 분석을 진행했습니다.

[IG-25-2008-O] Github를 통한 북한 IT 개발자 위장 취업 캠페인 : North Korean IT Developer Fake Employment Campaign via Github

DPRK

Github

위장취업

Ramsay

ican0220

CryptoNinja0331

정보도용

2025/02/18

GyeongRyeol Kim

Executive Summary

•

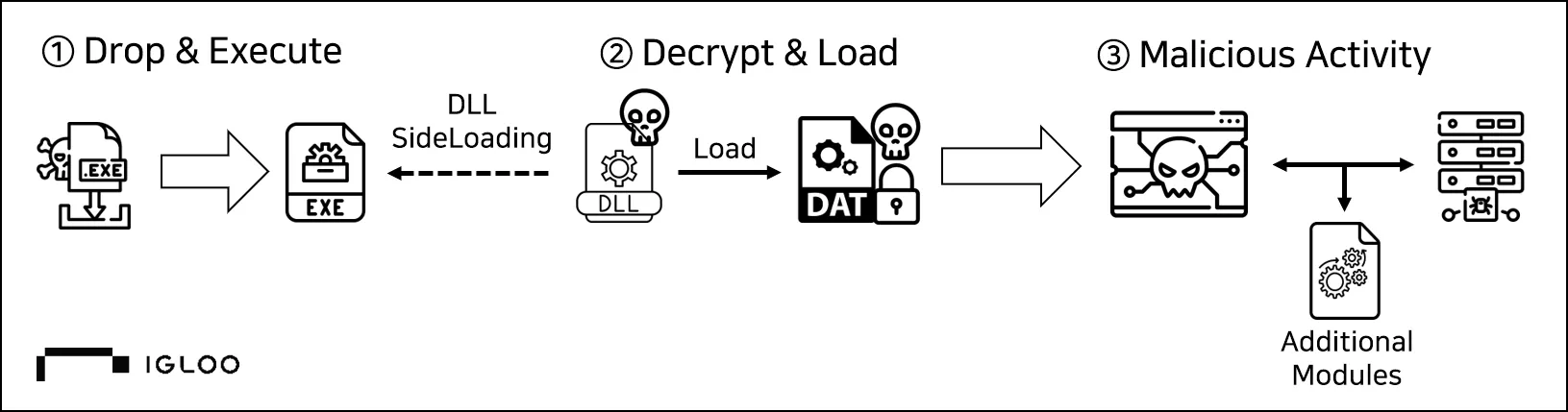

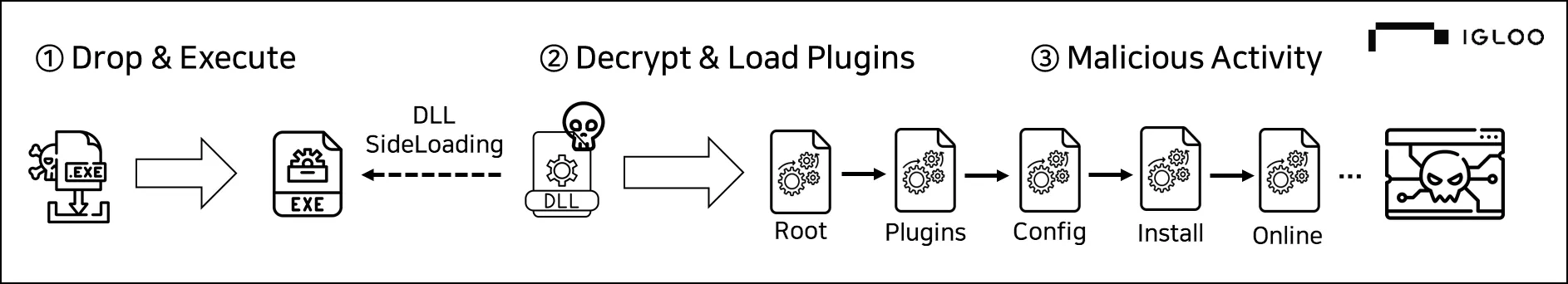

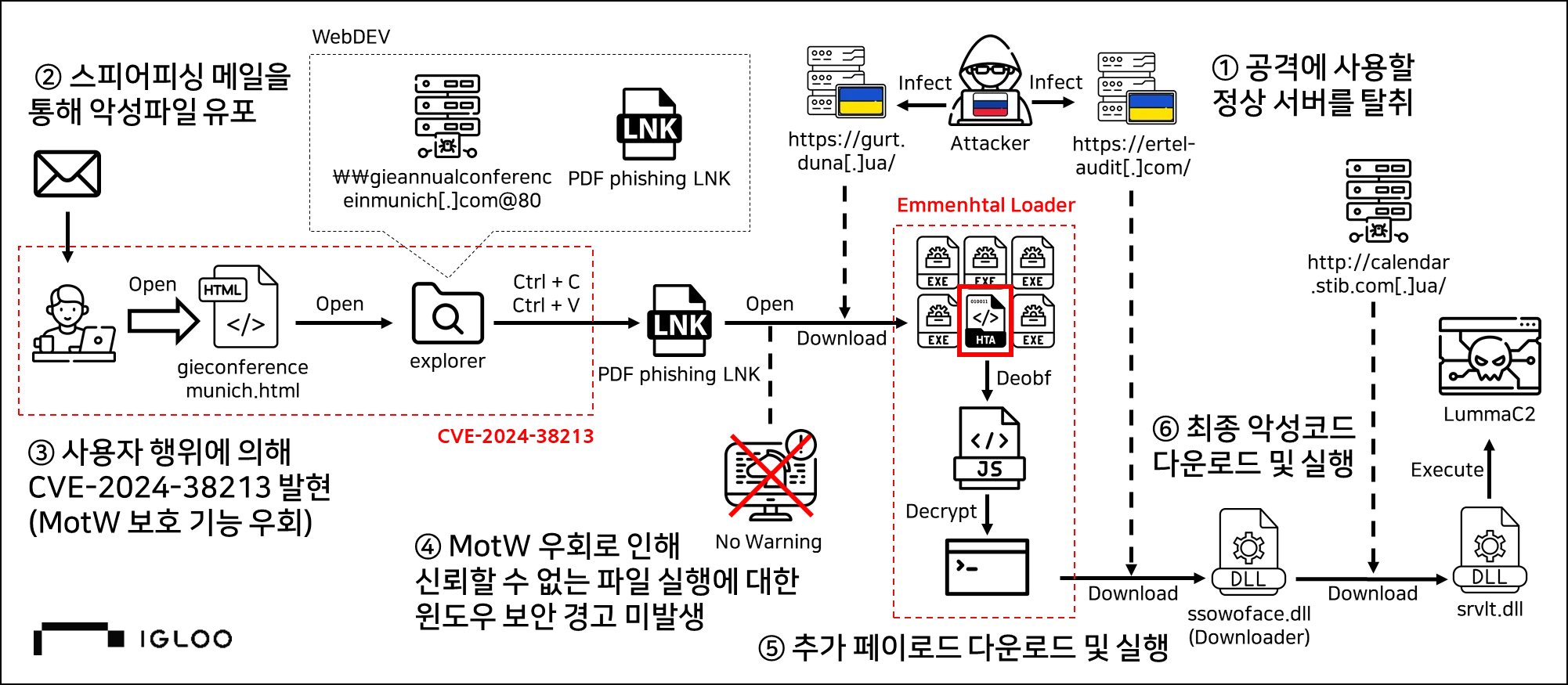

(Attack Overview) 2024년 6월, 북한 위협 그룹인 APT37(Scarcruft)이 JScript9.dll 내의 CVE-2024-38178취약점을 악용하여 한국 내 특정 조직을 대상으로 공격을 수행한 내용이 포착

•

(Using Vulnerability) 2020년 11월 공개된 CVE-2022-41128을 우회하는 Type Confusion 취약점 CVE-2024-38178을 사용

- CVE-2024-38178은 JScript9.dll의 JIT 엔진이 일반 산술 변환 예외 연산자로 초기화된 변수에 잘못된 최적화를 수행하면서 발생하는 ‘Type Confusion 취약점’으로, 2022년 11월에 공개된 CVE-2022-41128 패치를 우회한 공격

- CVE-2022-41128은 2022년 북한 배후의 위협 그룹이 악용한 것으로 미루어 공격자들이 취약점을 무기화(Weaponization)했을 가능성이 높으며, 공격자는 해당 취약점으로 Windows시스템에 RCE(Remote Code Execution)이 가능

•

(Distribution Methods) 국내 광고 대행사 중 한 업체의 광고 서버를 해킹한 후, Toast 광고 프로그램에 전달되는 HTML 코드(ad_toast.html)에 악성 iframe을 삽입하여 경유지를 통해 취약점 Exploit 코드가 포함된 JavaScript가 로드 되도록 변조 후 유포

•

(Action) 악성 스크립트 다운로드 후 Ruby 기반의 악성 스크립트를 통해 최종적으로 ROKRAT를 실행하여 클라우드 스토리지(Yandex, pCloud)로 정보 탈취 및 데이터 업로드·다운로드 수행

•

(Mitigation) 영향받는 버전의 Windows 사용 시 Windows 2024년 8월 이후 누적 업데이트 적용 또는 Microsoft Edge의 Internet Explorer 모드 비활성화

Reference

본 문서에는 공개된 정보를 기반으로 작성됨에 따라 하기 자료를 토대로 작성되었음을 밝힙니다.

Analyzing the North Korean hacking group APT37 (Scarcruft) attack with CVE-2024-38178 : Operation Code On Toast

CVE

APT37

ScarCruft

CVE-2024-38178

CVE-2022-41128

Type Confusion

Ruby

RokRAT

Malware

DPRK

2024/10/23

Wonbo Oh

GyeongRyeol Kim