01. 보안수준 강화를 위한 SecOps기반 NextGen Automation SOC

정치적·환경적·기술적 요인들로 인해 사이버 공격 생태계의 패러다임도 변화되고 있다. 소프트웨어 기반의 생태계 전환은 생태계의 복잡성과 모호성을 유발하며 공급망 공격이나 종속성으로 인한 위험 체이닝을 야기하고 있다. 차세대 기술 발전으로 대량의 데이터를 통한 보안 위협 가시화를 도모하고 허용 가능한 수준의 위험관리를 위해서는 조직의 보안 아키텍처와 보안관리체계를 통한 보안관제센터(SOC, Security Operation Center)의 운영이 필수적이다.

보안관제센터를 운영하기 위해서는 PPTGT(People, Processes, Technology, Governance, Compliance)를 기반한 구성 요소 간의 유기적인 결합을 통해 체계적인 보안관제가 필요하다. 보안관제센터의 운영을 위해서는 조직이 추구하는 비즈니스 목적에 따른 법적 규제와 표준을 준수하는 컴플라이언스(Compliance)와 보안 정책과 책임을 명확히 설정하는 거버넌스(Governance)에 기반한다. 이를 통해 전문 인력(People)이 일관성 있는 보안 절차와 대응방안(Process)을 통한 도구와 솔루션(Technology)이 필요하게 되는데 이때 사용되는 기술 중 하나가 바로 SIEM(Security Information & Event Management)이다.

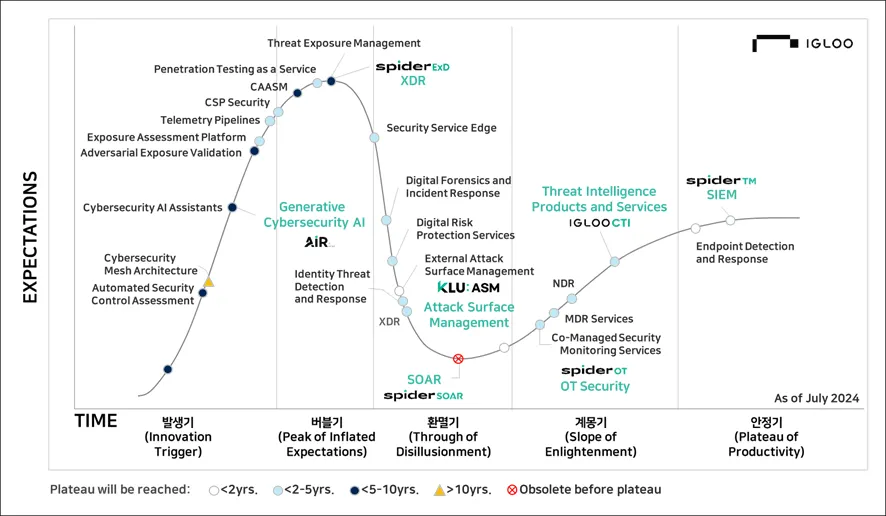

[대응기술 그림 1-1] 2024 Gartner Hype Cycle for Security Operations 2024(출처:Gartenr)

[대응기술 그림 1-1]과 같이 주요 혁신 기술의 트랜드를 제시하는 가트너의 하이프 사이클(Hype Cycle)에 따르면 SIEM은 기술적인 안정기에 들어서 있으나, 하이프 사이클을 구성하고 있는 세부적인 기술 요소들을 통한 생성형 AI, 클라우드, 빅데이터 등 차세대 기술을 접목하기 위한 시도들이 눈에 띄고 있다. SIEM이라는 단일 기술 관점에서 보면 안정기에 들어선 것은 맞으나 OT Security, XDR, SOAR 등 보안 생태계의 확장과 체계화된 표준에 의한 자동화된 업무 프로세스 수행을 통해 다양한 기술들이 발전하고 있는 양상이라고 볼 수 있는 것이다.

이러한 기술과 관점의 변화를 반영하듯이 2023년 가트너 하이프 사이클에 반영되었던 ‘BAS(Breach and Attack Simulation)’이나 ‘Automated Penetration Testing and Red Teaming Technology’ 등의 항목은 삭제되고, ‘Cybersecurity AI Assistants’나 ‘Adversarial Exposure Validation’이 새롭게 추가되었다. 이는 사이버 보안 생태계의 불안전성과 복잡성이 증가함에 따라 조직에서 운영되고 있는 자산의 공격 벡터가 악용될 소지가 있는지 식별하고 우선순위에 따른 대응하기 위한 관점이 반영된 결과가 해석될 수 있다. 기존에는 노출된 위협을 식별하고 공격 가능성에 대한 것을 중점적으로 확인하였다면, 기술을 통해 보완하고 완화할 방안을 고민한 것이라 볼 수 있다.

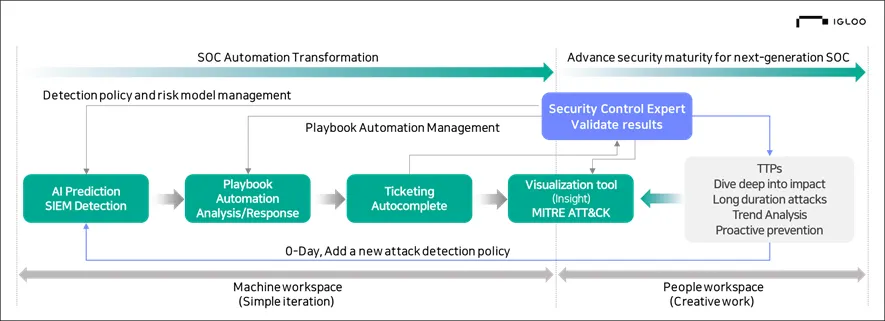

[대응기술 그림 1-2] SOAR적용을 통한 업무 프로세스 효율화

유일하게 소멸(Obsolete before plateau)에 포함된 SOAR의 변화도 눈에 띈다. SOAR는 SIRPs(Security Incident Response Platforms)와 SOA(Security Orchestration and Automation), TIPs(Threat Intelligence Platforms)가 결합한 것이다. 전체적인 보안 기술 스택을 통합하고 위협 탐지 및 대응하기 위해 Playbook과 사고 조사 및 자동화를 통해 우선순위를 반영한 위협 대응이 가능하기 때문에 효율적인 이벤트 관리의 파이프라인을 제공할 수 있게 된다. 하지만 해당 기술이 삭제되는 이유는 이러한 기술이 단일 기술 요소가 아닌 기존의 SIEM이나 EDR, XDR 등에 흡수되어 기반 기술로 작용하고 있기 때문에 단순히 삭제 되었다고 해서 불필요하다는 것을 의미하는 것은 아니다.

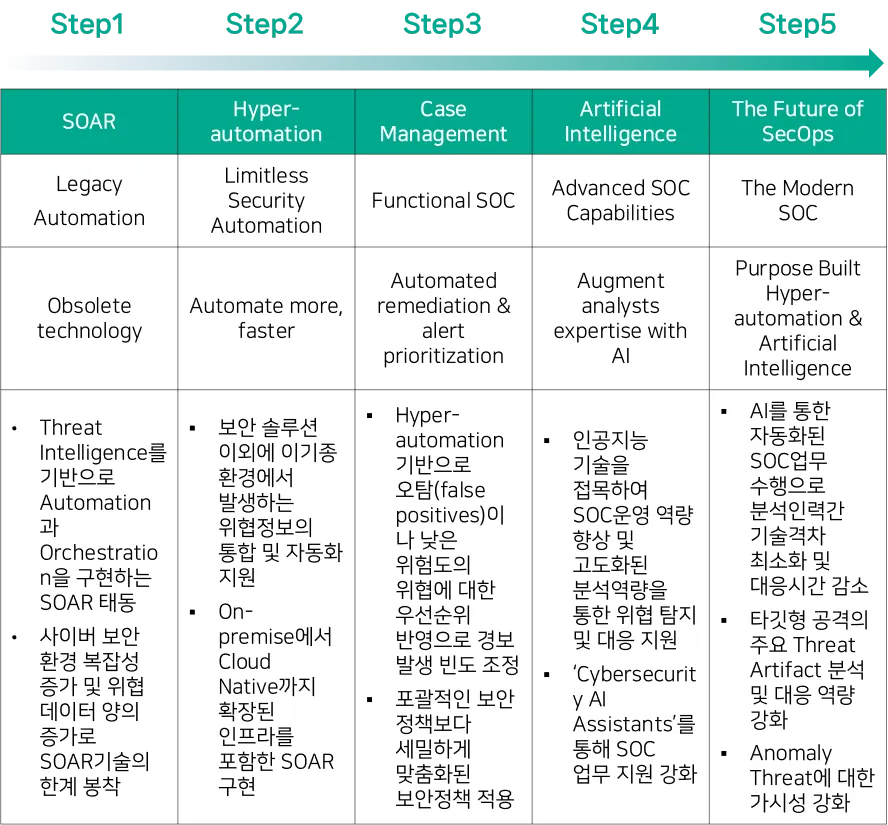

[대응기술 표 1-1] SOC Automation Transformation

[대응기술 표 1-1]과 같이 SOAR라는 것은 SecOps기반 NextGen Automation SOC를 구현하기 위해 중요한 기술요소 중 하나로 작용하기 때문에 기술의 발전 방향에 따라서 SOC의 업무 효율화를 위한 목적을 위해서는 반드시 수반돼야 하는 항목이다. 이를 위해서는 Threat Intelligence와 Automation의 구성은 필수 불가결 조건이다.

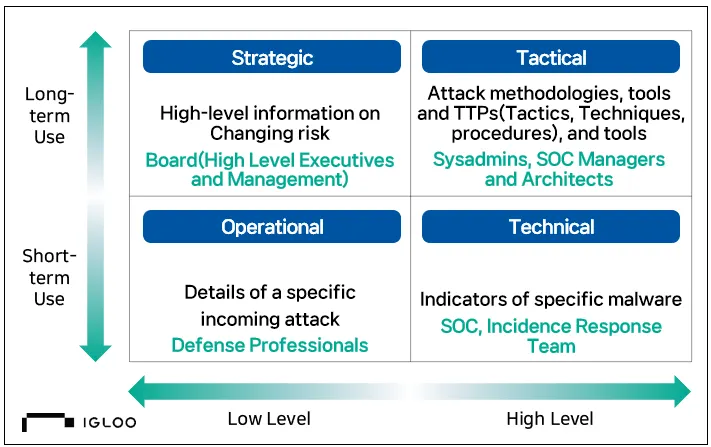

고도화된 SOC를 위해 Threat Intelligence를 적용 함에 있어서 [대응기술 그림 1-3]과 [대응기술 그림 1-4]를 고려해야 한다. [대응기술 그림 1-3]은 정보의 특성과 범위에 따른 Threat Intelligence의 분류 유형을 정리한 것으로 즉각적인 위협에 대해서는 전술적(Tactical)이거나 기술적 (Technical)이 범주를 나타내고, 더 광범위한 추세 분석을 위해서는 운영적(Operational)이거나 전략적(Strategic)인 범주로 접근할 수 있다.

[대응기술 그림 1-3] Four Different Types of Threat Intelligence

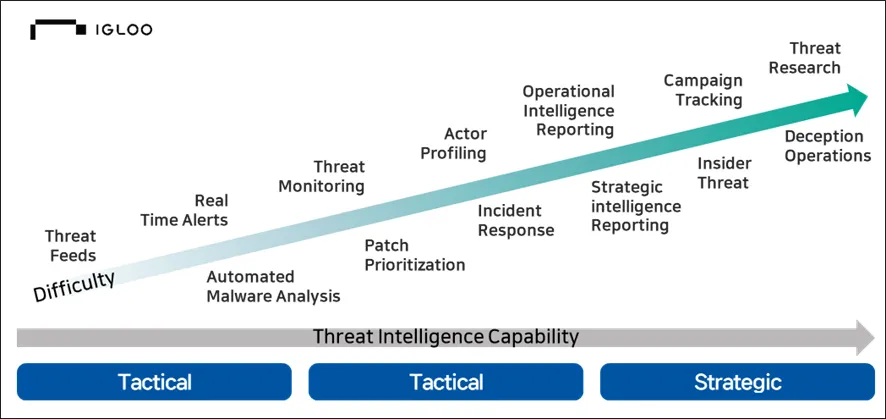

[대응기술 그림 1-4]는 Cyber Threat Intelligence Capability를 도식화한 것으로 Threat Intelligence에 대한 역량이 향상될 수록 단순 위협 정보의 수집 및 활용을 넘어서 위협 행위자(Threat Actor)에 대한 추적을 통해 사건별 행위자들의 공격 현황을 추적할 수 있는 가시성을 확보할 수 있다는 것을 알 수 있다. Threat Intelligence는 공격 행위자들 간의 TTP를 기반한 연간관계를 통해 향후 발생할 수 있는 공격 범주와 기술 등에 대한 예측의 지표로 활용될 수 있다.

[대응기술 그림 1-4] Cyber Threat Intelligence Capability

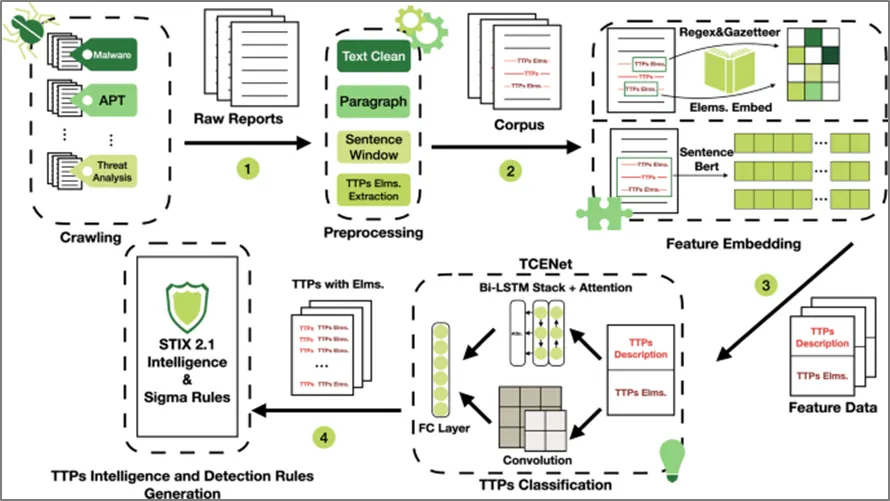

‘TIM: threat context-enhanced TTP intelligence mining on unstructured threat data’에 따르면 이전의 TTP intelligence mining방식은 정적 TTP 이름으로 결과를 도출하기 때문에 자세한 설명이 부족하여 방어에 한계가 존재하기 때문에 이를 해소하기 위해서는 TTP Intelligence를 unstructured threat data에 포함된 TTP에 대한 description과 elements로 정의가 필요하다고 설명하고 있다. 이러한 기조는 ‘NextGen Automation SOC’를 구현하는데 중요한 요소로 작용하게 된다.

전체 문단을 TTP 설명으로 가정하는 대신, 보다 정확한 분류를 위해 문장 수준(sentence-level)의 TTP에 초점을 맞춘 TTP Description과 Threat을 식별하기 위한 비정형 데이터 내에 포함된 IP, 도메인 이름, URL, CVE, 보안 용어 등 특정 TTP와 밀접한 관련이 있는 TTP Element를 결합하여 강화된 Threat Context를 통해서 TTP 인텔리전스 마이닝 프레임워크(TIM)를 구성할 수 있게 된다. 이처럼 Threat Intelligence는 향후 보안체계 전반의 자동화와 지능화를 위해 중요한 요소로 작용하기 때문에 차세대 기술을 결합한 다양한 형태의 SOC 구성과 연구가 필수적이다.

[대응기술 그림 1-5] TTP 기반의 Threat Intelligence를 통한 보안관제 고도화 방안

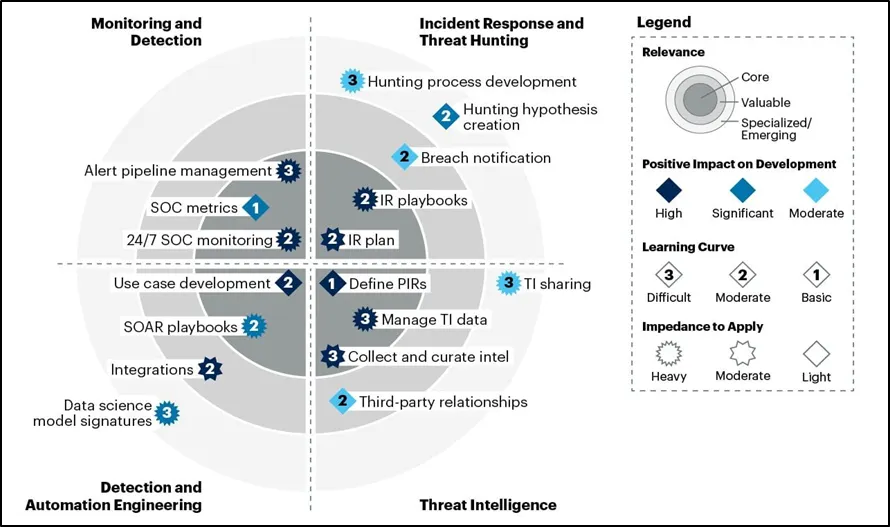

[대응기술 그림 1-6] SOC Capabilities Matrix(출처 : Gartner)

결국 보안수준 강화를 위해서는 조직의 운영 체계 전반에 Security by Design이 적용된 SecOps을 추구해야 하며, 차세대 기술을 접목한 자동화된 보안관제체계인 ‘NextGen Automation SOC’를 구현하기 위해서는 SOC 구성요소들의 성능향상 방안에 대한 고려가 필요하다. SOC에서 요구되는 주요 기술 요소들은 [대응기술 그림 1-6]와 같다.

먼저 △ 보안 위협의 수집과 분석을 통해 지속적인 보안 모니터링과 대응(Monitoring and Detection)이 가능한 보안관제체계를 유지해야 한다. 이후 △ 즉각적인 사고 대응(Incident Response)과 이를 통한 보안 위협에 대한 발견(Threat Hunting)이 필요하며, △ 단순 데이터 수집 및 IOC(Indicator of Compromise)나 IOA(Indicator of Attack)이외에도 조직의 환경과 우선순위를 반영한 인텔리전스 요구사항(RIP, Priority Intelligence Requirements)을 반영한 위협 인텔리전스(Threat Intelligence)가 필요하다. 위협의 가시성 측면에서 보면 대량의 데이터를 분석하고 활용해야 하기 때문에 MITRE ATT&CK, STIX/TAXII, SPDX, CycloneDX와 같은 표준화된 체계를 반영하여 SecOps를 구현하기 위한 탐지 및 자동화 엔지니어링(Detection and Automation Engineering)이 요구된다.

사이버 공격그룹의 공격이 고도화·지능화 됨에 따라 보안관점의 자동화 및 고도화 방안에 대한 고찰의 필요성이 높아지고 있다. Threat Context를 식별할 수 있는 AI Driven All-Source Intelligence 도입을 통한 Threat Modeling을 통해 조직 내 보안 위협 요소들을 식별하고 Automation과 Intelligence기반으로 조직의 보안 성숙도에 따른 SOC 생태계 고도화 필요하다.