01. 국가 주도의 공급망 공격과 사이버 안보 위협증가

북한, 이란, 러시아, 중국 등 국가 지원 사이버 공격 행위자들에 의한 국내 피해 사례가 지속되고 있다. 2022년 러시아-우크라이나 전쟁, 2023년 이스라엘-하마스(헤즈볼라) 등 국가 간 무력 충돌이 장기화되면서 패권 경쟁이 심화되고, 이로 인해 2024년 한 해 동안 국가 주도 공격으로 인한 사이버 피해가 다수 발생했다. 국가 지원 공격 행위자는 정치적, 경제적, 군사적 이익 달성을 위해 사이버 공격을 수행하기 때문에 공격 국가의 상황에 따라서 공격 양상이 달라진다

2024년 7월, CISA에서 발표한 ‘North Korea State-Sponsored Cyber Threat: Advisories (AA24-207A)‘에 따르면 2024년 조선민주주의인민공화국(DPRK) 정찰총국(RGB, Reconnaissance General Bureau)의 운영 조직 중 해외 정보 탈취를 주로 담당하는 3국의 캠페인을 분석한 결과 방위, 항공우주, 핵 및 엔지니어링 기관을 타깃팅해서 군사 및 핵 프로그램 관련 기밀정보와 지적 재산을 획득하는 공격을 하는 것으로 나타났다.

캠페인에서 사용된 TTP는 15개 항목으로 초기 Reconnaissance를 위한 목적으로 CVE-2024-44228(Log4Shell), CVE-2023-0669(GoAnywhere MFT), CVE-2023-34362(MOVEIt), CVE-2023-27997(FortiGate SSL VPN)을 포함한 총 38개의 취약점이 사용되었다. 원격으로 접근해서 시스템 조작 등을 위한 목적으로 MagicRAT, TigerRAT, Goat RAT, Black RAT, KaosRAT, NineRAT 등의 RAT을 사용했다.

악성코드 측면에서는 PowerShell, WMIC, Bash 등 LotL과 Mimikatz, 3Proxy, AsyncRAT, Impacket, ProcDump, RDP Wrapper 등의 오픈소스를 이용한 공격을 한다. LNK나 HTA 스크립트를 통한 피싱 공격을 하거나, Mimikatz, Dumpert, ProcDum 등 공개된 자격증명 탈취도구를 이용해서 Active Directory에 접근해서 크리덴셜 정보를 탈취하는 공격을 감행하기도 한다. 이러한 공격 기술의 변화는 북한 위협 행위자 이외에도 다수의 위협 행위자에게 공통으로 보이는 양상이다.

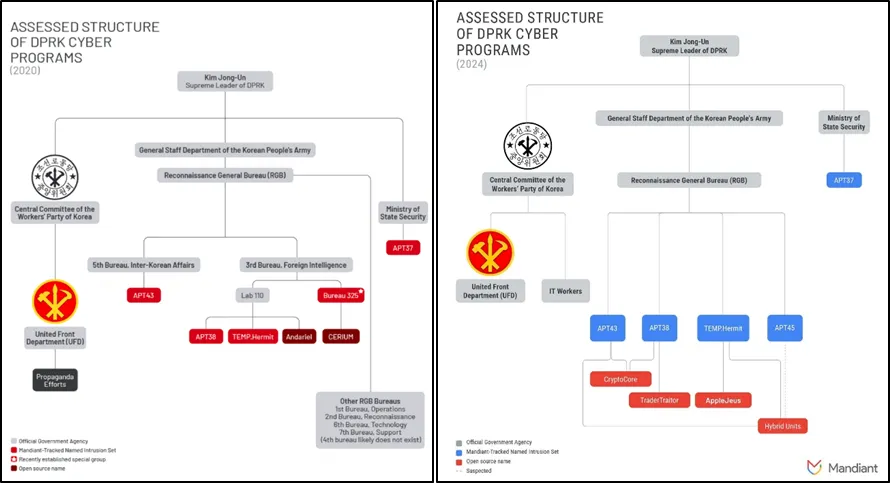

Mandiant의 ‘APT45: North Korea’s Digital Military Machine’에 따르면 북한 위협 행위자 중 간첩 활동을 주로 수행한 APT45의 공격이 재정적 목적을 달성하기 위해 정부 기관 및 방위 산업에 대한 공격을 수행하는 한편 금융 분야를 표적으로 삼는 공격을 동시에 수행하고 있다고 밝혔다. [보안 위협 그림 1-1]과같이 APR45는 Andariel, Onyx Sleet, Stonefly, Silent Chollima로 활동하고 있으며, 이와 같은 활동은 Lazarus와도 연관성이 있다.

[보안위협 그림 1-1]과같이 북한의 사이버 조직은 코로나 이후 2020년을 기준으로 북한 내 위협 행위자 간의 기술 및 도구 등의 협력관계가 변화했다. 금전적 목적의 공격을 수행하는 APT43과 Andariel이 수행한다. Andariel은 가상자산거래소나 병원 등을 대상으로 랜섬웨어를 배포하고 공급망 공격을 통해 정보 수집을 하기도 한다. MAUI와 HolyGh0st 랜섬웨어를 통해 금전적 공격을 하였으며, MAUI 랜섬웨어로 인해 미국 헬스케어 제공자의 시스템이 암호화되어 서비스에 영향을 받았다.

2024년 미국 국무부에서는 ‘North Korean Government Hacker Charged for Involvement in Ransomware Attacks Targeting U.S. Hospitals and Health Care Providers’ 보도자료를 통해 Andariel 일원인 림종혁(Rim Jong Hyok) 체포를 위한 정보 제공에 대해서 최대 1,000만 달러의 보상금을 제안하기도 하였다. 최근에는 Andariel은 Dtrack를 통해 탈취한 정보를 통해 IAB(Initial Access Broker)역할을 수행하며, Play 랜섬웨어 그룹(Fiddling Scorpius)과의 협력이 확인되면서 랜섬웨어 생태계에 깊이 관여하고 있다는 사실이 나타났다.

ASEC의 ‘국내 자산 관리 솔루션을 악용하여 공격 중인 Andariel 그룹 (MeshAgent)’에 따르면 기존 Innorix Agent를 이용한 공격과 유사하게 AndarLoader, ModeLoader, MeshAgent등을 통해 국내 자산관리 솔루션들을 지속적으로 악용하고 있는 사실을 공개하였으며, KISA의 ‘TTPs #11: Operation An Octopus - 중앙 집중형 관리 솔루션을 노리는 공격전략 분석’을 통해서 Andariel이 광범위한 공격 대상 선정 및 공격을 위해 다양한 공격 벡터를 확보한 것으로 나타났다.

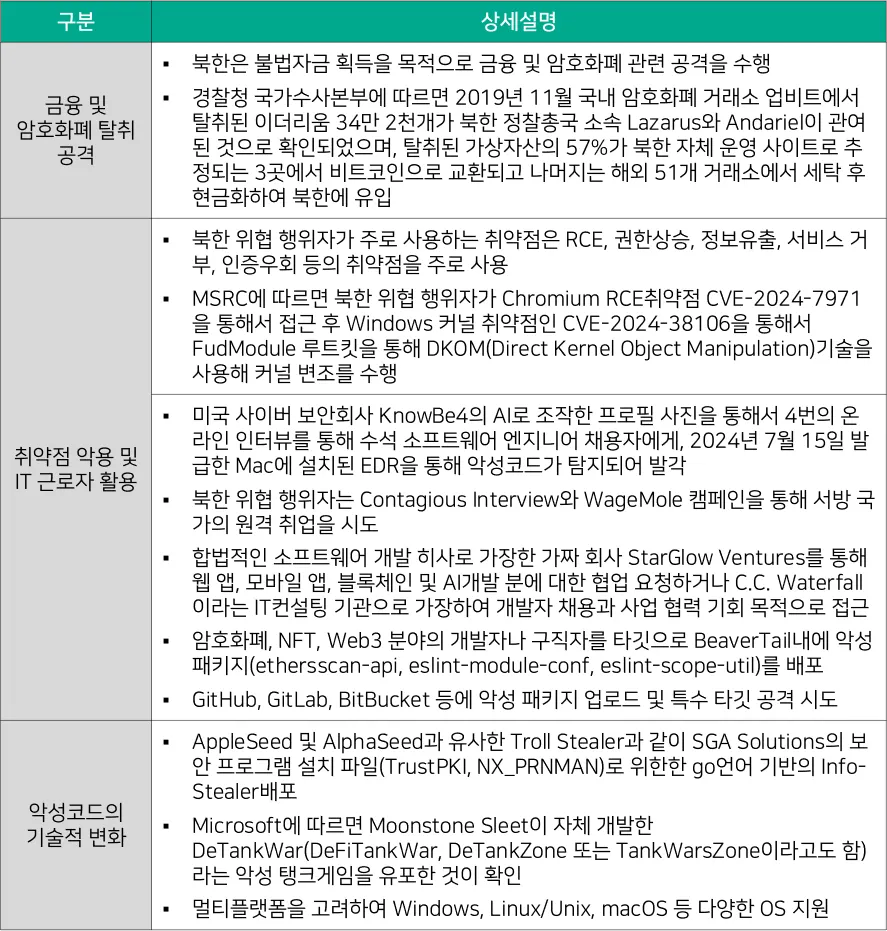

[보안위협 표 1-1]은 2024년 북한 위협 행위자에 의한 공격 벡터를 분석한 결과다. 최근 몇년간 북한 위협 행위자는 △ 금융 및 암호화폐 탈취 공격, △ 취약점 악용 및 IT 근로자 활용, △ 악성코드의 기술적 변화 양상을 보이고 있다.

[보안위협 표 1-1] 2024년 북한 위협 행위자 공격 양상

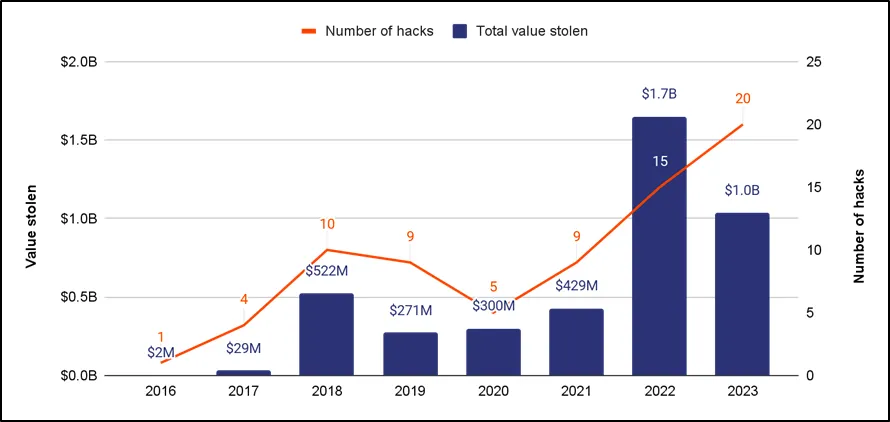

금전적 목적의 공격을 수행해야 하는 북한 위협 행위자들은 암호화폐를 획득할 수 있는 랜섬웨어, 암호화폐거래소, 마이너 등의 악성 행위를 지속하고 있다. 북한은 법정화폐를 관리하는 금융기관의 공격이 쉽지 않자 2017년 국내 암호화폐 거래소 빗썸(Bithumb)과 유빗(Youbit, 기존 Yapizon)을 공격하였으며, 2017년과 2018년 사이에 암호화폐 거래소에서 5억 7,100만 달러를 탈취했다.

2024년 유엔 전문가 패널 보고서(Final report of the Panel of Experts submitted pursuant to resolution 2680, S/2024/215)에 따르면 2017년부터 2023년 사이에 Kimsuky, Lazarus Group, Andariel, BlueNoroff를 포함한 정찰총국(RGB)에 종속된 사이버 위협 주체에 의해 탈취된 암호화폐는 약 30억 달러에 달하며 이는 해킹으로 인해 탈취된 전체 암호화폐 수치의 44%에 달한다. 이에 강력한 법 진행과 규제를 기반으로 암호화폐 생태계를 보호하기 위해 노력하고 있으나 [보안 위협 그림 1-2]과같이 북한의 암호화폐 탈취를 위한 공격은 지속되고 있다.

북한은 단순히 암호화폐 탈취만을 목적하는 것이 아니라 암호화폐를 구성하는 기술 연구도 병행하고 있다. ‘Single-Tiered Hybrid PoW Consensus Protocol to Encourage Decentralization in Bitcoin’은 블록체인의 51% 공격에 대한 연구 결과로 북한의 암호화폐 연구 수준을 보여주는 논문이라 할 수 있다.

해당 논문에서는 PoW에서 아웃소싱이 가능한 Puzzle과 아웃소싱이 불가능한 Puzzle을 통합한 합의 알고리즘을 제시하고 탈중앙화를 통해 Mining Pool 중심으로 Mining이 중앙화되는 생태계 구조상 탈중앙화의 본질을 유지하고자 하는 연구의 일환이라고 볼 수 있다. 하지만 논문에서는 명시되지 않았으나 다음의 목적으로 연구를 진행한 것으로 생각해 볼 수도 있다.

아웃소싱 여부에 따른 Puzzle을 연구한 것은 독립적인 Mining을 통해 분산된 Mining 활동으로 네트워크 트래픽 분석을 회피하거나, 특정 Mining Pool에 지속적으로 연결되지 않아 IP 노출을 최소화할 수 있기 때문에 Mining행위가 은닉화되는 장점이 있을 수도 있다. 결국 범죄 자금 확보를 위한 목적으로 암호화폐 거래소나 랜섬웨어 등을 주로 사용한 것을 넘어 합의 알고리즘 자체 연구를 통해 취약점이나 ‘토큰 노믹스(Tokenomics)’를 구성하고 있는 블록체인, 암호화폐, NFT, DeFi, DAO(Decentralized Autonomous Organization) 등 암호화폐 생태계 전반을 공격하기 위한 준비로 보인다.

2025년 60번째 미국 대통령으로 도널드 트럼프가 당선되면서 미국의 달러 패권을 유지하기 위한 방안으로 암호화폐를 고려하면서 암호화폐 시장이 요동치고 있다. 미국증권거래위원회(SEC)에서는 비트코인과 이더리움이 현물 상장지수펀드(ETF) 상장을 승인하면서 제도권으로 포함되었으며, 공화당은 미국 정부가 향후 5년간 총 100만 개의 비트코인을 보유하고 이를 최소 20년간 보유한다는 내용이 담인 ‘비트코인 비축법’을 발의하면서 향후 암호화폐를 둘러싼 사이버 생태계의 변화가 주목된다.

Microsoft의 ‘Microsoft Digital Defense Report 2024’에 따르면 [보안 위협 그림 1-3]과같이 중국, 이란, 러시아, 북한의 국가 지원 위협 행위자들의 공격 양상을 분석한 결과 북한은 공격의 상당수가 IT와 교육 및 리서치 영역에 포진되어 있으며, 북아메리카의 미국과 동아시아를 주로 공격하는 것으로 나타났다. IT 영역을 공격할 때 주로 사용하는 공격 방법은 소프트웨어 기반의 공급망 공격(software supply chain attack)을 사용하였으며, 스피어피싱과 같이 타깃팅된 공격 방법을 이용하여 정보 수집의 목적의 공격을 수행한 것으로 나타났다.

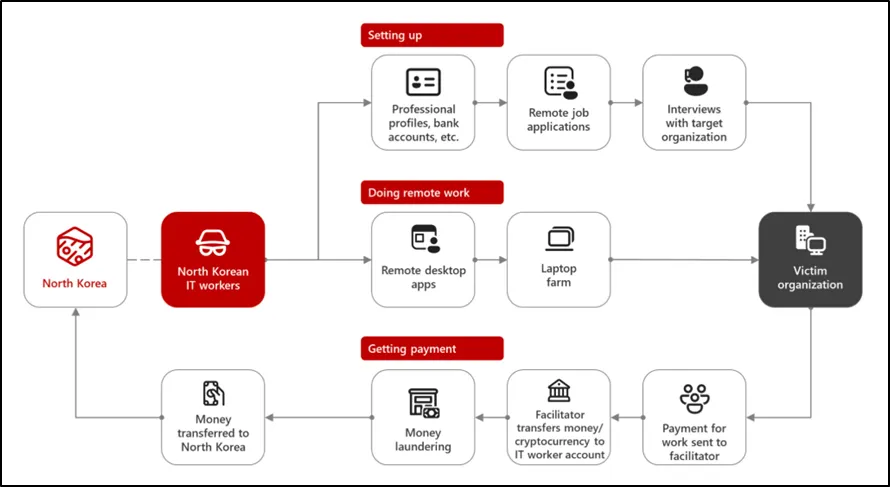

특히 최근 몇 년간 쟁점이 되는 것은 북한 IT 근로자 이슈다. 미국 국무부, 미국 재무부, 연방수사국은 2020년 4월 15일 발표한 ‘Guidance on the North Korean Cyber Threat’에서는 해외에서 근무 중인 북한의 IT 근로자에 대한 추방을 요구하기도 하였으나, 2022년 5월 16일, ‘Guidance on the Democratic People’s Republic of Korea Information Technology Workers’를 통해 북한 IT 근로자들이 타국가 국민으로 위장취업을 시도하고 있으니 주의하라는 보도자료를 발표했다. 이를 통해서 기존에는 북한 IT 근로자들이 3국에서 북한 합작 투자 등을 통한 사이버 활동을 수행했다면, 최근에는 원격 근무를 하는 IT기업에 IT 근로자로 위장하여 취업하고 있다는 것을 의미한다.

2024년 10월 24일 Madiant는 ‘Staying a Step Ahead: Mitigating the DPRK IT Worker Threat’를 통해 북한 IT 근로자가 위장 취업을 위해서 VoIP 사용, 회사 시스템에 접근할 수 있는 노트북 수령, 원격관리 도구 사용, Astrill VPN 및 마우스 흔들기 소프트웨어 사용 등의 행위가 발견되었다. SentinelOne에서도 ‘PinnacleOne ExecBrief | North Korean IT Worker Threat’을 통해 2024년 7월 미국 사이버 보안회사 KnowBe4의 AI로 조작한 프로필 사진을 이용하여 미국 신원을 도용하고 사칭한 사건을 언급했다. 북한 IT 근로자는 4번의 온라인 영어 인터뷰를 통해 수석 소프트웨어 엔지니어로 채용되었으며, 2024년 7월 15일 발급한 Mac에 설치된 EDR을 통해 악성코드가 탐지되면서 신원과 이력서 내용이 불일치한 것이 확인되었다.

2024년 11월 22일 Microsoft Threat Intelligence는 ‘Microsoft shares latest intelligence on North Korean and Chinese threat actors at CYBERWARCON를 통해 북한 IT 근로자들이 LinkedIn과 같은 전문 플랫폼을 통해 채용 담당자로 가장하거나 가짜 신원으로 생성한 LinkedIn, GitHub, Upwork, TeamViewer, Telegram 및 Skype 계정으로 이력서 및 경력에 대한 신빙성을 높이는 전략을 취하는 것으로 나타났다.

[보안위협 그림 1-4]와 같이 다양한 플랫폼을 이용하면서 IT 근로자의 추적을 복잡하게 만드는 양상을 보이고 있다. 예를 들어 은행계좌 발급이 어려운 북한 IT 근로자가 사용한 계좌를 임대하거나 채용 담당자가 채용 시에 참고 할 만한 LinkedIn계정 생성과 프리랜서 구인 사이트에 이력서를 등록하는 등의 활동을 수행하기 때문에 ‘Guidance on the Democratic People’s Republic of Korea Information Technology Workers’에서 제시하고 있는 북한 IT 근로자의 무의식적인 고용 방지를 위한 조치에 따라 제안된 입사서류의 목록 및 연락처의 직접 사용 제한, 제출된 신원 확인서류의 위조여부 조사, 프리랜서 근로자의 신원확인을 위한 화상 인터뷰 실시, 채용 전 신원조회 및 생체 인식 과정을 통해서 신원 확인 및 근로자의 실제 거주 위치 확인 등에 대한 검토가 필요하다.

[보안위협 그림 1-4] 북한 IT 근로자 생태계 (출처 : Microsoft)

북한은 러시아와 새로운 정치적·군사적 협력 관계를 구축하며 동북아시아에서 전략적 중요성을 새롭게 부각하고 있다. 이러한 움직임은 특히 우주와 사이버 공간과 같은 새로운 전장에서 군사 현대화를 더욱 가속화할 것이다. 국제 사회의 대북 제재가 본격화된 2017년 이후 사이버 공간은 북한에게 사이버 방해, 스파이 활동, 데이터 절도, 정보 수집 및 IT 기술 탈취 등 다양한 공격을 할 수 있는 공간으로 자리 잡고 있다. 이로 인해 한국, 미국, 일본 등 북한의 주요 적대국에 대한 사이버 공격이 증가하고 있다.

북한이 재래식 군사 역량과 비밀 작전을 강화하면서 우주 기술, 드론 개발, 해양 군사력과 더불어 사이버 공간도 전략적 관점에서 중요한 영역으로 부상하고 있다. 북한의 군사적 목표 역시 사이버 공격 확대와 맞닿아 있으며, 핵 및 탄도미사일 프로그램의 자금 조달과 재래식 및 비대칭 전력을 강화하기 위해 사이버 공격을 활용한 정보 절취와 기술 도용에 주력하고 있다.

이러한 위협에 대응하기 위해서는 국제 사회가 북한의 사이버 공격을 단순히 개별 사건으로 보지 않고,국가 간 사이버 공간에서의 적절한 행동 기준을 위반한 체계적 도발로 인식해야 한다. 사이버 활동과 지정학적 긴장이 교차하는 가운데 수정주의적 목표를 공유하는 국가 간 협력도 강화될 가능성이 높다. 따라서 사이버 공간은 협력보다는 경쟁의 무대로 변화되고 있다.

국내에서도 이러한 국제 정세에 발 맞춰 사이버공격 피해예방을 위한 목적으로 해외 가관과의 사이버보안 권고문을 발표하고 있다. 2023년 2월 국가정보원은 #StopRansomware의 일환으로 미국 국가안보국(NSA)ㆍ연방수사국(FBI)ㆍ사이버인프라보안청(CISA)ㆍ보건복지부(HHS)와 대한민국 국가정보원ㆍ軍 관계기관 DSA(以下 “집필 기관”)은 ‘랜섬웨어 공격을 통한 북한의 금전 탈취 수법‘을 통해 랜섬웨어 위협 행위자에 대한 TTP를 배포하고 대응 방안을 제시하였다.

같은 해 11월에는 美 사이버인프라보호청과 사이버안보 MOU 체결하고, 영국 국가사이버안보센터(이하 NCSC)과 함께 정부기관, 금융기관 및 방산업체 등에서 사용 중인 소프트웨어 제품을 대상으로 하는 소프트웨어 공급망 공격 위협에 대한 제로데이 취약점과 3CX 소프트웨어 감염 사례에 대한 TTP를 공개하였다. 2024년 2월에는 홈페이지 유지보수 업체를 통한 방산기관 우회침투 및 구인업체 관계자 위장 후 방산업체 직원을 해킹한 사례를 담은 ’ 韓獨 합동 사이버보안 권고문’을 발표하면서 사이버 보안위협 대응을 위한 국제 공조를 강화하고 있다.

사이버 보안 위협을 대응하기 위해서는 동맹국 및 파트너 국가와 협력을 통해 사이버 공간의 안전과 보안을 확보하는 것이 중요하다. 이를 위해 법 집행을 강화하고 사이버 회복력을 제고해야 하며, 역량 증대 및 주요 정보 공유 체계를 구축해야 한다. 이러한 접근은 사이버 위협에 대처하고 국제 사이버 질서를 유지하는 데 핵심적인 역할을 할 것이다.