목차

1. 개요

○ 최근 북한 위협 행위자들이 IT 개발자로 위장 취업을 하려는 공격 행위가 증가하고 있는 가운데, 위장 취업을 목적으로 사용된 것으로 추정되는 Github계정 2건(CryptoNinja0331, ican0220)의 분석을 진행했습니다.

절차 | 주요 키워드 | IT개발자 위장 취업을 위한 상세 절차 |

1 | 타깃선정 | 개발 분야 종목별 시장 조사 후 취업 대상 분야 선정 |

2 | 위장취업 자료 준비 | 위장 취업에 필요한 이력서, 포트폴리오, 이메일 계정 등을 준비 |

3 | 위조계정의 페르소나를 통한 구직활동 | 타인의 개인정보를 도용하여 신규 생성한 위장 계정으로 프리랜서 구인구직 사이트 등을 통해 구직활동 수행 |

4 | 원격도구 사용 | VPN, VPS, 협업 도구, 원격 제어 도구 등을 이용하여 업무 수행 |

5 | 자금이체 | 임금 수령 후 가상자산 플랫폼을 이용해 자금 이체 |

[표 1] 개발자 위장 취업 프로세스

1.

이력서에 사용될 위장 사진의 원본 얼굴 사진이 동양인의 특징을 띔

2.

위장 취업 준비 시 조직 단위로 작업 수행, 작업 수행원 이름 표기방식이 한국식 이름의 약어로 추정

3.

북한 IT 개발자들이 위장 취업 시 사용하는 것으로 알려진 Astrill VPN, Teamviewer, Anydesk 등의 프로그램 사용

4.

채용담당자로 위장해 접근 시 유포하는 것으로 알려진, 화상 회의 프로그램(Zoom)으로 위장한 악성 파일 발견됨

○ 최근 북한 개발자가 외화획득 및 정보탈취 등의 목적으로 타 국적으로 신분위조를 통해 위장취업 캠페인을 다수 시도 하고 있어서, 원격근무 및 재택근무환경의 기업의 채용담당자 및 구직자의 각별한 주의가 필요합니다.

2. 대응방안

항목 | 내용 |

구직자 | 링크드인, 헤드헌터 등을 통한 구직 시 취업 담당자의 신원 및 지원 회사 검증 필요 |

채용 담당자 | 구직자의 신원, 이력서, 포트폴리오 등의 정보 상세히 확인하여 검증 필요 |

공통 | 화상회의 앱 설치 요구 시 안내받은 링크가 아닌 공식 사이트를 통한 다운로드 필요

GitHub, NPM, Bitbucket 등의 저장소를 통한 파일 다운로드 시 해당 저장소 및 계정의 신뢰도 파악 필요 |

3. 북한 IT 개발자 위장 취업 관련 이슈

○ 북한 IT 개발자의 위장 취업 관련 이슈는 2022.05.16. 미국 재무부 해외자산통제국(OFAC)의 공식 지침에서 최초로 경고된 후 현재까지 진행 중에 있습니다.

○ 외화 벌이 목적의 위장 취업 외에 개발자를 타깃팅 하여 정보 탈취 및 악성코드 유포를 위해 개발자로 위장하여 악성코드를 유포하는 위협도 다수 발견되고 있습니다.

공개 일자 | 출처 | 내용 |

2025.01.23 | 북한 IT 근로자들이 수행하고 있는 민감 데이터 탈취를 포함한 악의적인 활동에 대해 경고 | |

2024.10.01 | 독일 헌법수호청(BfV), 북한 IT 근로자 위장취업 경고 | |

2024.09.23 | 북한 IT 근로자의 위장 취업 사건 분석 공개 및 대응·완화 방안 제시 | |

2024.09.16 | 북한 정보기술(IT) 노동자들이 영국과 미국 및 기타 지역의 기업에 위장 취업하고 있다는 주의보 발령 | |

2024.07.23 | 북한 IT 근로자 자사 위장 취업 식별 및 진행 과정 공개 | |

2024.03.28 | 한미, 북핵・미사일 자금 조달 북한 IT 인력 활동 공동 제재(기관 2개, 개인 4명) | |

2023.11.21 | IT 기업 취업 담당자, 고용주로 위장하여 구직자들 대상으로 인터뷰로 위장해 악성코드를 유포하는 Contagious Interview 캠페인, 북한 IT 개발자가 가짜 신원을 이용해 구직자로 위장하여 원격 근무를 수행하는 Wagemole 캠페인 공개 | |

2023.10.19 | 한국 외교부, 국가정보원, 경찰청, 미국 국무부, 연방수사국(FBI) 등이 “북한 정보 기술(IT) 인력에 대한 한미 정부 주의보” 공동 발표 | |

2023.07.19 | 국가정보원에서 북한 IT 인력, 국내 기업 해외 지사에 위장 취업 시도 정황 포착 | |

2022.12.08 | 국적과 신분을 위장한 북한 IT 인력에 대한 정부 합동주의보 발표 | |

2022.05.16 | 북한 IT 근로자들이 외화 획득을 위해 신분 위장하여 프리랜서 계약을 맺고 있으며, 수익이 무기 개발 프로그램에 사용되고 있음을 경고하는 공식지침 발표 |

[표 2] 북한 IT 개발자 위장 취업 관련 이슈

4. 북한 IT 개발자 위장 취업 정황 증거

○ 위장 취업에 사용되었을 것으로 추정되는 Github 계정 2건을 발견하였습니다. 계정 내 데이터를 분석한 결과 북한 IT 개발자가 위장 취업한 것으로 추정되는 정황 증거가 발견되었습니다.

•

[그림 1] 취업 목적의 개발자 위장 계정 (1)

[그림 2] 취업 목적의 개발자 위장 계정 (2)

[그림 3] AI 합성에 사용된 인물의 원본 이미지

○ project research.xlsx 파일의 시트 이름 확인 시, 프로젝트 조사를 그룹을 나눠서 수행한 것으로 추정되며, 이는 위장 취업을 위해 조직적으로 활동하고 있는 것으로 볼 수 있습니다.

○ 또한, 그룹별 시트의 "My Name" Column에 작성된 이름은 한국 이름의 약어로 추정됩니다.

[그림 4] Project Research.xlsx Group 시트

○ acc info.txt, Database.kdbx, UpworkAccount 폴더 내 파일 등 계정정보가 기록된 파일 확인 결과, Astrill VPN, Teamviewer, Anydesk 등을 사용하는 것으로 확인됩니다. 이는 북한 IT 근로자들이 위장 취업 시에 주로 사용하는 프로그램으로 알려졌습니다.

[그림 5] 계정정보가 담긴 파일에서 발견된 도구 이름 일부

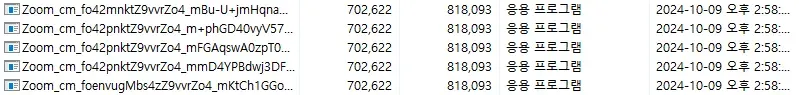

○ "upworkaccount\Antonia" 폴더에서 화상 회의 프로그램(Zoom)으로 위장한 악성 파일도 발견되는데, 화상 회의 프로그램으로 위장한 유형의 악성파일은 북한 관련 APT 위협 그룹에서 채용을 미끼로 하는 Contagious Interview 캠페인에서 사용하는 것으로 알려졌습니다.

•

발견된 5개의 파일은 해시값(MD5: 9a9b4f36809506529a85e915d3cf5057)이 동일

[그림 6] Zoom 설치 파일로 위장한 악성 파일

○ 악성파일 내부에는 정상 Zoom 설치 파일과 UPX로 패킹된 Loader 추정 악성파일 및 Ramsay 악성코드가 발견됩니다.

[그림 7] Zoom으로 위장한 악성 파일 정보

○ Ramsay 악성코드는 Darkhotel APT 그룹에서 개발한 Retro 백도어 악성코드와 유사한 점이 발견된 악성코드로, 정보 탈취, 명령어 실행, 감염 전파 등의 다양한 기능을 가졌습니다.

[그림 8] Zoom 위장 악성파일에서 발견된 Ramsay 악성코드(MD5: 4036fee4fbe561315ff183e1dcc3e83f)

5. 위장 취업을 위한 Github 계정 분석

5.1. CryptoNinja0331 계정 분석

○ Readme.md에 작성된 기술 스택 확인 결과 대다수의 리포지터리가 다음 3가지 유형으로 분류되어 계정의 전문성이 의심되었습니다.

[리포지터리의 3가지 분류 특징]

① 리포지터리가 존재하지 않거나 제대로 연결되지 않음

② 타 사용자의 리포지터리를 fork하여 사용

③ 타 사용자의 리포지터리를 가져온 후 Author, Commiter를 조작하여 사용

[그림 9] 위장 계정에 소개된 기술 스택 목록 일부

[그림 10] 제대로 연결되지 않은 리포지터리 주소

[그림 11] fork 기록이 남은 리포지터리

[그림 12] Author, Committer 변조한 리포지터리

[그림 13] 원본 리포지터리

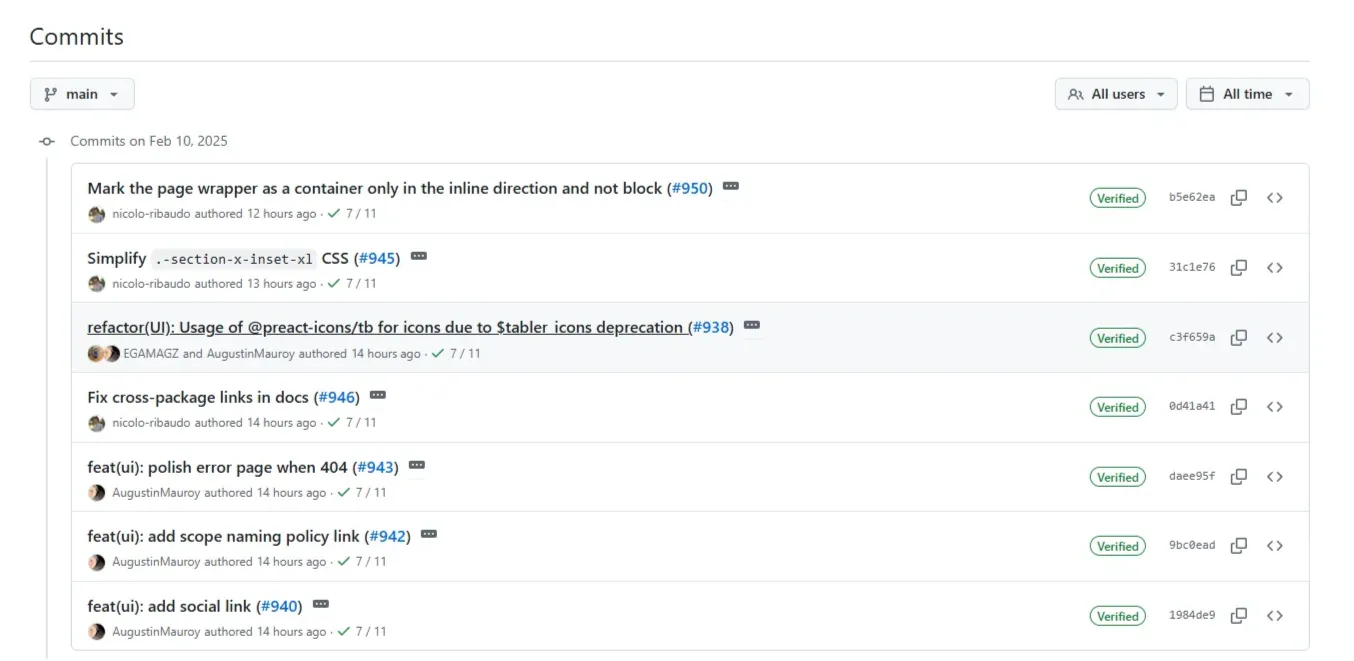

○ 해당 계정의 리포지터리 중 “AccountInfo”라는 리포지터리에서 “Portfolio” 폴더와 리포지터리의 Author, Committer를 조작할 수 있는 스크립트가 담긴 데이터 파일이 확인됩니다.

[그림 14] CryptoNinja0331 리포지터리 내 특이 폴더

○ 현재 Portfolio 폴더에는 남아있는 데이터가 얼마 없어 이전 Commit 기록을 확인한 결과 다수의 파일을 업로드, 삭제한 정황이 발견되어 파일이 많이 업로드 되었던 시점의 저장소 파일을 중점으로 분석을 진행했습니다.

[그림 15] CryptoNinja0331 AccountInfo 리포지터리 commit 기록

5.2. ican0220 계정 분석

○ README.md는 다 작성되지 않았으며 기술 스택을 홍보하는 등의 글도 확인되지 않아 앞서 “3.1. CryptoNinja0331 계정 분석”에서 분석한 계정만큼 준비된 것처럼 보이지는 않았습니다.

○ 해당 계정 또한 타 사용자의 리포지터리를 fork하여 사용하거나, 타 사용자의 리포지터리를 가져온 후 Author, Commiter를 조작하여 사용한 정황이 확인됩니다.

[그림 17] Author, Committer 변조한 리포지터리

[그림 18] 원본 리포지터리

6. 위장 취업에 사용된 데이터 분석

○ “5. 위장 취업을 목적으로 하는 Github 계정” 분석 시 확인된 내용들 중 특이사항이 많은 CryptoNinja0331 계정의 데이터를 중점으로 분석하면서, ican0220 계정의 데이터 중 일부 데이터를 추가로 분석 진행했습니다.

계정 | 폴더/파일명 | 내용 |

CryptoNinja0331 | 이력서에 사용할 프로필 사진 저장 폴더 | |

CryptoNinja0331 | 임금과 관련된 파일이 저장된 폴더 | |

CryptoNinja0331 | 포트폴리오에 사용되는 자료 저장 폴더 | |

CryptoNinja0331 | 피싱용으로 추정되는 다수의 이메일 계정이 작성된 엑셀 파일이 보관된 폴더 | |

CryptoNinja0331 | 위장 이력서 저장 폴더 | |

CryptoNinja0331 | 글로벌 프리랜서 플랫폼 Upwork 사이트에서 사용 가능한 계정 관련 정보 폴더 | |

CryptoNinja0331 | metamask, bitget, near 전자지갑 복구용 Phrase 캡쳐 사진이 담긴 폴더 | |

CryptoNinja0331 | 채용 지원 및 근무 시 사용할 각종 계정 정보를 담은 파일 | |

CryptoNinja0331 | Github 리포지터리의 Author, Committer 변조하는 스크립트 파일 | |

CryptoNinja0331 | 프리랜서를 모집하는 전 세계의 IT 관련 프로젝트 현황 조사 파일 | |

ican0220 | 임금과 관련된 파일이 저장된 폴더 | |

ican0220 | 현재 수행중이거나 수행예정 중인 작업 정리 | |

ican0220 | 위장 취업 준비를 위해 수행한 프로세스 정리 | |

ican0220 | 위장 취업 준비 시 참고 및 사용한 사이트 정리 | |

ican0220 | 암호 관리 데이터베이스 파일 |

[표 3] 계정별 특이사항이 있는 리포지터리 폴더 및 파일 목록

6.1. Avatar 폴더

○ 이력서에 사용될 프로필 사진이 담겨있는 폴더로 프로필 사진들은 모두 다른 사람의 사진들로 보이지만, 자세히 보면 대체로 얼굴이 비슷한 것으로 확인되어 이미지를 합성한 것으로 추정됩니다.

[그림 20] 이력서에 사용할 것으로 추정되는 위장 프로필 사진

[그림 21] 개발자 위장한 사진 사례 (1)

[그림 22] 개발자 위장한 사진 사례 (2)

6.2. Payment Bill 폴더

○ 프로젝트 수행 후 임금 이체 내역으로 추정되는 캡쳐 사진이 발견되며 “马昊, Room203, Building 3, District D, Kangying JiaYuan IV Beijing”으로 이체한 내역이 확인됩니다.

•

해당 위치에 대한 상세 정보는 구글 지도에서는 확인되지 않았습니다.

[그림 23] 이체 내역 (1)

[그림 24] 이체 내역 (2)

○ 수입 기록이 작성되었을 것으로 추정되는 income.xlsx 파일도 발견되나 암호로 인해 내용 확인 불가하였습니다.

6.3. Portfolio 폴더

○ 포트폴리오 목적으로 사용할 프로젝트의 사진, 동영상, 파일이 발견됩니다.

○ blockchain, fullstack 폴더가 확인되는데 fullstack 폴더의 경우는 비어있었으며, blockchain 폴더의 경우 폴더 내의 압축된 파일 해제 시 반응형 포트폴리오 웹사이트 파일이 확인되었습니다.

○ 웹사이트를 구성하는 파일에서 악성 행위는 발견되지 않았으며, 웹사이트는 채용 희망 시 메일로 연락하도록 하는 기능만 구현되었습니다.

[그림 25] 반응형 포트폴리오 웹사이트 홈 화면

[그림 26] 반응형 포트폴리오 웹사이트 내 Contact Me

6.4. accounts 폴더

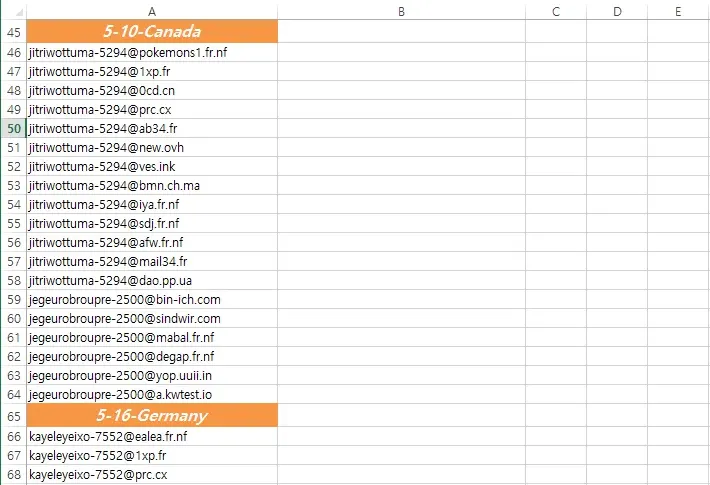

○ 폴더에 존재하는 backup.rar 파일의 압축 해제 시 “<제목>.xlsx.<해시값>.<타임스탬프>.et” 형식의 파일이 다수 발견됩니다.

○ .et 파일은 중국 소프트웨어 개발 회사인 킹소프트에서 개발한 WPS오피스의 excel 파일 확장자로, 위 파일은 WPS 오피스에서 .xlsx 파일을 .et 파일로 변환 및 백업하는 과정에서 파일명에 해시값 및 타임스탬프가 추가된 것으로 추정됩니다.

[그림 27] backup.rar 파일

○ 파일명에서 .xlsx 확장자만 끝에 남긴 뒤 실행하면 엑셀에서 정상적으로 열람 가능하며, 하나의 계정명으로 여러 도메인을 사용한 이메일이 작성된 것이 확인됩니다.

[그림 28] 이메일이 작성된 엑셀 항목

○ 도메인명의 유효성 검사 시 하나의 IP로 여러 도메인을 매핑하여 사용 중인 것으로 확인되며, 엑셀에 작성된 메일 중 대다수가 유효하지 않은 메일로 추정됩니다.

○ 이메일의 사용 목적은 정확히 알 수 없으나 피싱 메일 또는 upwork 등의 프리랜서 사이트에서 사용되었을 것으로 추정됩니다.

[그림 29] 메일 주소 유효성 검사

6.5. Resume 폴더

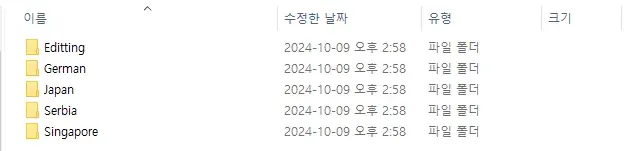

○ 폴더명을 기준으로 독일, 일본, 세르비아, 싱가포르 국적으로 위장하여 이력서를 작성한 현황이 발견됩니다.

[그림 30] resume 폴더 내용

○ Editting 폴더를 포함해 독일 8명, 일본 3명, 세르비아 1명, 싱가포르 4명, 말레이시아 1명의 인물로 위장해 작성된 이력서를 확인할 수 있었습니다.

국가 | 이름 | 분야 |

German(y) | Alber Frank | Web Developer |

German(y) | Ivan Rubio | CMS |

German(y) | JamesWilliam | Blockchain |

German(y) | JamesWilliam | Frontend & Blockchain |

German(y) | JamesWilliam | Full Stack |

German(y) | JamesWilliam | Full Stack & Blockchain |

German(y) | Jordi Reyes | CMS |

German(y) | Kyouske Kijima | Full Stack |

German(y) | Otto Reinhardt | Full Stack & Blockchain |

German(y) | Serhii Minchev | Full Stack & UX/UI |

German(y) | Tajima Kobayashi | Frontend |

Japan | Mitsuki | Full Stack & Blockchain & Generative AI |

Japan | Shuihei Yoshida | Web Developer |

Japan | Takuma | Full Stack & Blockchain & Generative AI |

Japan | Takuma | Web Developer |

Serbia | JamesWilliam | Data Scientist |

Singapole | Kevin Cole | Full Stack & UX/UI |

Singapole | Abel Tony | Full Stack |

Singapole | Alex Lin | Full Stack & Blockchain |

Singapole | Lucas Lee | Blockchain |

Malaysia | Brandon Baker | Full Stack & Blockchain |

[표 4] 발견된 위장 이력서 종류

○ 템플릿을 다양하게 사용하여 위장한 경우도 발견되지만, 일부 이력서 파일은 개인정보, 자기소개, 출신 학교, 직장 등의 일부 정보만 변경하여 작성한 것으로 확인됩니다.

[그림 31] 위장 취업을 위한 이력서 모음

[그림 32] 일부 내용만 변경하여 작성된 이력서

6.6. UpworAccount 폴더

○ 각 폴더에서 발견한 정보를 토대로 검색한 결과 Upwork 및 freelancer.com에서 프로필 정보가 확인됩니다. 이 점에 비추어 보았을 때 해당 폴더 내 정보들을 통해 위장 취업을 시도한 것으로 추정됩니다.

•

upwork에 올라온 계정의 프로필은 현재 이용이 제한되어 확인이 불가능한 상태입니다.

[그림 33] Antonia freelancer.com 프로필 공고

[그림 34] Danylo upwork 프로필 공고 (현재 프로필 확인 불가 상태)

[그림 35] Serhii upwork 프로필 공고 (현재 프로필 확인 불가 상태)

○ 각 계정의 폴더에는 사진, 포트폴리오, 이력서, 신분증, 개인정보, 구직 및 업무에 필요한 사이트 계정정보 등이 발견되며 해당 정보를 이용해 계정을 생성하여 사용한 것으로 추정됩니다.

○ 계정 발급을 위한 개인정보의 수집 경로는 불분명하나 다양한 가능성을 생각해볼 수 있습니다.

1.

인터넷에 유출된 개인정보

2.

악성코드 감염을 통해 확보한 개인정보

3.

채용담당자로 위장하여 접근한 뒤 수집한 개인정보

4.

협력자로써 제공받은 개인정보

[그림 36] Antonia 폴더에서 확인된 개인정보

[그림 37] serhii 폴더에서 확인된 계정정보

○ “Antonia” 폴더의 경우 다른 폴더와 다르게 Downloads 폴더가 추가로 발견됩니다. Downloads 폴더에는 다른 이름의 이력서, 포트폴리오를 비롯해 bun 패키지 파일, 포토샵(.psd) 파일, Solana bot 스크립트 등의 파일들도 확인됩니다.

6.7. wallet 폴더

○ Metamask, bitget, near 가상화폐 플랫폼에서 계정 복구 시 사용되는 Phrase 캡쳐 사진이 발견됩니다.

○ 특이사항은 발견되지 않으나, PayPal 등의 지갑 외에 전자지갑을 사용하는 점에서는 일반적이지는 않다고 여겨집니다.

[그림 38] wallet 폴더

6.8. acc info.txt

○ 위장 취업 혹은 근무 시에 사용할 것으로 추정되는 각종 사이트의 계정 정보 및 주소가 확인됩니다.

[그림 39] acc info.txt 파일 내용

목적 | 종류 |

연락 | Telegram, Whatsapp, Skype, Gmail, LinkedIn |

포트폴리오 | Github, Portfolio용 웹사이트(.vercel.app), loom |

업무, 임금 관리 | Capitalone, nifty(Project Management), Octor Browser(Octo Browser 오타 추정) |

사설 네트워크 | Astrill(VPN), Proxy, 사설 VPN 및 VPS |

[표 5] acc info.txt에서 확인 가능한 프로그램, 서비스 종류

6.9. how to create fake github commit.txt

○ 다른 사용자의 github에 저장된 내용 가져온 뒤 author, committer를 본인의 계정으로 위조하여 리포지터리에 저장하는 bash 스크립트 파일입니다.

•

하기 코드의 볼드처리된 부분을 변경하여 사용 가능합니다.

git clone https://github.com/<someone’s_github_repository> # other’s repository

git remote remove origin

git remote add origin https://github.com/<my_github_repository> # my repository

git filter-branch -f --env-filter '

NEW_NAME="<github_name>"

NEW_EMAIL="<github_email>"

if [ "$GIT_COMMITTER_EMAIL" != "$NEW_EMAIL" ]

then

export GIT_COMMITTER_NAME="$NEW_NAME"

export GIT_COMMITTER_EMAIL="$NEW_EMAIL"

fi

if [ "$GIT_AUTHOR_EMAIL" != "$NEW_EMAIL" ]

then

export GIT_AUTHOR_NAME="$NEW_NAME"

export GIT_AUTHOR_EMAIL="$NEW_EMAIL"

fi

' --tag-name-filter cat -- --branches --tags

git push --all

git tag --all

git push --tags

Bash

복사

how to create fake gihub commit.txt 내용

[그림 40] 오픈소스 원본 리포지터리

[그림 41] 원본 리포지터리에 기록된 commit

[그림 42] 리포지터리 복제 및 변조 테스트

[그림43] commit 및 committer 변조 테스트

○ 해당 스크립트를 통해 “5. 위장 취업을 목적으로 하는 Github 계정”에 소개된 [그림 12], [그림 13]과 같이 다른 사용자가 게시한 오픈소스 리포지터리를 본인이 개발한 것으로 위장하여 사용한 정황이 확인됩니다.

6.10. Project Research.xlsx 파일

○ 프로젝트 주제, 클라이언트가 속한 대륙, 프로젝트 출처, 프로젝트 수행 기간, 급여 지급 방법, 급여 지급 주기, 협업 도구, 국가 등을 기준 삼아 예산 및 실제 급여를 다양한 측면에서 조사한 자료입니다.

[그림 44] Project Research.xlsx Summary 시트

○ Blockchain, Web Development 분야가 급여가 높고 대다수의 프로젝트가 Upwork를 통해 수행하는 것으로 조사되어, 해당 자료를 바탕으로 블록체인, 웹 개발 쪽의 개발자로 위장해 이력서, Upwork 계정 등을 준비한 것으로 추정됩니다.

[그림 45] Project Research.xlsx Analysis 시트

6.11. bids 폴더

○ 구직자가 본인의 기술과 결과물을 홍보해 일자리를 구한다고 클라이언트에게 제안하는 멘트가 저장된 파일 약 100개가 확인됩니다.

•

bid를 잘 쓰는 전략이 담긴 “wining bid.rtf”라는 파일이 발견될 정도로 구직을 위해 신경을 많이 쓴 점도 알 수 있습니다.

[그림 46] bids 폴더 내 일부 파일 내용

[그림 47] “wining bid.rtf” 문서 내용 일부

[그림 48] bids 폴더 일부

6.12. tasks.xlsx, todolist.xlsx

○ 현재 수행 중인 작업들을 정리해 둔 엑셀 파일(task.xlsx)과 앞으로 할 일들을 적어 놓은 엑셀 파일(todolist.xlsx)이 발견됩니다.

○ 파일에 기록하며 일을 하는 점에서 취업 준비 및 관리가 체계적으로 이루어지는 것으로 추정됩니다.

[그림 49] tasks.xlsx 내용

[그림 49] todolist.xlsx 내용

6.13. useful sites.xlsx

○ 취업 준비를 위해 참고 및 사용한 것으로 추정되는 사이트들을 모아놓은 엑셀 파일이 발견됩니다.

○ 일반적인 구직자라면 잘 사용하지 않을 법한 익명 이메일 및 SMS 서비스나 암호화폐 관련 서비스도 확인됩니다.

[그림 50] usefule sites.xlsx 내용

NO | 사이트 | 소개 |

1 | 웹 개발 방법론 설명 블로그 | |

2 | 가장 많이 사용되는 웹 기술 통계 사이트 | |

3 | 웹 사이트 분석 사이트 | |

4 | 로고 제작 사이트 | |

5 | 이메일 익명 전송 사이트

(한 이메일에서 여러 이메일 전송 가능) | |

6 | 온라인 비밀번호 관리 사이트 | |

7 | github achievement 달성 방법 안내 사이트 | |

8 | cv(이력서) 작성 사이트 | |

9 | bid(제안서) 잘 쓰는 방법 소개 | |

10 | 온라인 SMS 이용 서비스 | |

11 | 온라인 SMS 이용 서비스 | |

12 | 온라인 SMS 이용 서비스 | |

13 | 암호화폐 전자상거래 매장 | |

14 | 위장 취업용 링크드인 프로필 | |

15 | Web Developer에게 필요한 스킬 안내 | |

16 | Web3 프리랜서 구인구직 사이트 | |

17 | 디스코드 서버 홍보 사이트 | |

18 | GTA5(게임) 서버 홍보 사이트 |

[표 6] useful sites.xlsx 내용 정리

6.14. Database.kdbx

○ 오픈 소스 소프트웨어로 배포되는 암호 관리 유틸리티 KeePass로 관리되는, 각종 계정 정보가 저장된 데이터베이스 파일 발견되었습니다. Database 정보 확인 시 필요한 마스터 패스워드는 별도 문서에 작성된 상태입니다.

○ AWS, Astrill, SMS-activate 등의 서비스를 위장 목적으로 사용한 정황이 확인됩니다.

[그림 52] Database에 저장된 각종 계정 정보

7. IoC 정보

NO | Type | Data | Info |

1 | MD5 | 9a9b4f36809506529a85e915d3cf5057 | zoom |

2 | MD5 | 4036fee4fbe561315ff183e1dcc3e83f | ramsey (UPX Unpack) |

3 | MD5 | ae10f33eabaa385d671b184bc13bdfe7 | loader(추정) (UPX Unpack) |

8. 참고자료

본 보고서에서 사용된 자료의 일부는 ‘Maximilian Hinze’이 제공해주신 자료를 토대로 작성되었습니다.

_(github)_cryptoninja0331_%EB%A9%94%EC%9D%B8_%ED%99%94%EB%A9%B4.png&blockId=19ef216a-760c-80f4-a371-cb179a0e50d0)

_(github)_ican0220_%EB%A9%94%EC%9D%B8_%ED%99%94%EB%A9%B4.png&blockId=19ef216a-760c-80fc-bbb8-d71664bf19d4)

_acc_info_txt.png&blockId=19ef216a-760c-80b2-bf6e-c380eb2fdc5b)

_upwork(real_data)_txt.png&blockId=19ef216a-760c-80e4-b434-f4248d29afe4)

_antonio_txt.png&blockId=19ef216a-760c-805a-ad5a-f2d9a8f027d2)

_cryptoninja_upwor_antonio_zoom_%ED%8C%8C%EC%9D%BC(%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-802b-b474-d5a509d34022)

_cryptoninja_zoom_%EC%95%85%EC%84%B1%EC%BD%94%EB%93%9C_%ED%8C%8C%EC%9D%BC%EC%97%90%EC%84%9C_%EB%B0%9C%EA%B2%AC%EB%90%9C_ramsay_%EC%95%85%EC%84%B1%EC%BD%94%EB%93%9C.png&blockId=19ef216a-760c-80e7-b931-e3444073c969)

_(github)_cryptoninja0331_%EB%8B%A4%EB%A5%B8_%EC%82%AC%EC%9A%A9%EC%9E%90_%ED%94%84%EB%A1%9C%EA%B7%B8%EB%9E%A8_%EB%8F%84%EC%9A%A9_%EC%A6%9D%EA%B1%B0(%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-8069-b0c0-c6119d5c8a90)

_cryptoninja0331_%EC%9D%BC%EB%B6%80_%ED%94%84%EB%A1%9C%EC%A0%9D%ED%8A%B8%EB%8A%94_%EC%97%86%EC%9D%8C.png&blockId=19ef216a-760c-804a-8956-db56d0ed10ce)

_(github)_cryptoninja0331_fork%ED%95%9C_%EC%98%A4%ED%94%88_%EC%86%8C%EC%8A%A4_%EC%98%88%EC%8B%9C(%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-80d9-8dca-cb1ed6f70603)

_(github)_cryptoninja0331_fake_%EC%A0%80%EC%9E%A5(go_micro).png&blockId=19ef216a-760c-8040-8f68-fe67d24416a0)

_(github)_cryptoninja0331_fake_%EC%A0%80%EC%9E%A5(go_micro)_%EC%9B%90%EB%B3%B8.png&blockId=19ef216a-760c-80fe-8229-fc4720185b5c)

_(github)_cryptoninja0331_accountinfo_%EB%A6%AC%ED%8F%AC%EC%A7%80%ED%84%B0%EB%A6%AC.png&blockId=19ef216a-760c-80fc-8ff5-fc0254162304)

_cryptoninja0331_commit_%EC%A4%91%EC%97%90%EC%84%9C_clean_%EC%84%A0%ED%83%9D.png&blockId=19ef216a-760c-80a9-8d3e-e3821239b58d)

_cryptoninja0331_accountinfo_%EB%A6%AC%ED%8F%AC%EC%A7%80%ED%84%B0%EB%A6%AC_clean_%EC%8B%9C%EC%A0%90.png&blockId=19ef216a-760c-8087-a662-f5c596d59c08)

_ican0220_shopify_%EC%9C%84%EC%A1%B0_%EB%A6%AC%ED%8F%AC%EC%A7%80%ED%84%B0%EB%A6%AC(%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-8082-a7fe-d79059e176ca)

_ican0220_shopify_%EC%9B%90%EB%B3%B8_%EB%A6%AC%ED%8F%AC%EC%A7%80%ED%84%B0%EB%A6%AC(%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-804e-8829-c2798cf388cd)

_(github)_ican0220_resource_%EB%A6%AC%ED%8F%AC%EC%A7%80%ED%84%B0%EB%A6%AC.png&blockId=19ef216a-760c-8040-be93-ecc7772bb1cb)

_%EA%B0%9C%EB%B0%9C%EC%9E%90_%EC%9C%84%EC%9E%A5%ED%95%9C_%EC%82%AC%EC%A7%84_%EC%82%AC%EB%A1%80(1).png&blockId=19ef216a-760c-804b-a112-ed29c5414322)

_%EA%B0%9C%EB%B0%9C%EC%9E%90_%EC%9C%84%EC%9E%A5%ED%95%9C_%EC%82%AC%EC%A7%84_%EC%82%AC%EB%A1%80_(2).png&blockId=19ef216a-760c-8002-825c-e8dec705d0b2)

_cryptoninja_payment_bill_icestone_(1).jpg&blockId=19ef216a-760c-8034-99cb-d5e25cf6d120)

_cryptoninja_payment_bill_icestone_(1).jpg&blockId=19ef216a-760c-804b-92a7-cafcda3ad310)

_cryptoninja_porfolio_%EB%B0%98%EC%9D%91%ED%98%95_%ED%8F%AC%ED%8A%B8%ED%8F%B4%EB%A6%AC%EC%98%A4_%EC%9B%B9%EC%82%AC%EC%9D%B4%ED%8A%B8_%EC%B2%AB_%ED%99%94%EB%A9%B4.png&blockId=19ef216a-760c-80d0-88a8-eff998af216c)

_cryptoninja_portfolio_blockchain%EC%97%90%EC%84%9C_%EB%B3%BC_%EC%88%98_%EC%9E%88%EB%8A%94_%EC%9B%B9%EC%82%AC%EC%9D%B4%ED%8A%B8.png&blockId=19ef216a-760c-80de-8f40-f5f2c7b3292d)

_cryptoninja_account_backup_rar_%EC%95%95%EC%B6%95%ED%8C%8C%EC%9D%BC.png&blockId=19ef216a-760c-802f-b25c-d3b2acad9353)

_cryptoninja_account_email_%EC%A3%BC%EC%86%8C_%EA%B4%80%EB%A0%A8.png&blockId=19ef216a-760c-8073-95d1-d8d5ba8ad420)

_cryptoninja_%EC%9C%84%EC%9E%A5_%EC%B7%A8%EC%97%85.png&blockId=19ef216a-760c-80dc-8cf4-f6dd20a393a6)

_cryptoninja_resume_%EB%82%B4%EC%9A%A9_%EC%9D%BC%EB%B6%80%EB%A7%8C_%EB%B3%80%EA%B2%BD.png&blockId=19ef216a-760c-808f-b31f-df238d1e6b4b)

_cryptoninja_upworaccount_antonio_%EC%9D%B8%ED%84%B0%EB%84%B7_%EA%B2%80%EC%83%89_%EA%B2%B0%EA%B3%BC(%ED%8E%B8%EC%A7%91_%EA%B0%80%EB%A6%BC).png&blockId=19ef216a-760c-8069-b244-cfae94d27eac)

_cryptoninja_upwork_danylo_%ED%94%84%EB%A1%9C%ED%95%84_%EC%A0%95%EB%B3%B4(%ED%98%84%EC%9E%AC_%EC%82%AD%EC%A0%9C).png&blockId=19ef216a-760c-802d-9e92-c0984d56c1b8)

_cryptoninja_upwork_serhii_%ED%94%84%EB%A1%9C%ED%95%84(%ED%98%84%EC%9E%AC_%EC%82%AD%EC%A0%9C).png&blockId=19ef216a-760c-80a8-8073-eaabef997d7d)

_cryptoninja_upwork_antonio_%EA%B3%84%EC%A0%95%EC%A0%95%EB%B3%B4(%EC%9D%BC%EB%B6%80_%ED%95%AD%EB%AA%A9_%EC%B6%94%EA%B0%80_%EA%B0%80%EB%A6%BC).png&blockId=19ef216a-760c-80f1-a19d-ff75aa1b949e)

_cryptoninja_upwork_serhii_acc_info_%EC%9D%BC%EB%B6%80(%EA%B0%80%EB%A6%BC).png&blockId=19ef216a-760c-80d2-91e1-caaaa0b36f8a)

_wallet_%ED%8F%B4%EB%8D%94.png&blockId=19ef216a-760c-808d-ada3-c70e29311413)

_cryptoninja_acc_info_%EC%A0%95%EB%B3%B4(%EC%9D%BC%EB%B6%80_%EA%B0%80%EB%A6%BC).png&blockId=19ef216a-760c-804f-8b37-f82be3e997f2)

_(github)_crystal20020123_fork_%EB%8B%B9%ED%95%9C_%EC%9B%90%EB%B3%B8.png&blockId=19ef216a-760c-80e1-8a1c-c3943b91075a)

_(github)_crystal20020123_fork_%ED%95%9C%EA%B1%B0_%EB%AA%A8%EB%B0%A9%ED%95%B4%EC%84%9C_%EB%98%91%EA%B0%99%EC%9D%B4.png&blockId=19ef216a-760c-8037-841a-d92a6b0ddba9)

_(github)_crystal20020123_fork_%ED%95%9C%EA%B1%B0_commit_%EB%98%91%EA%B0%99%EC%9D%B4.png&blockId=19ef216a-760c-80ac-92ce-e276c26d8a5e)

_cryptoninja_Project_Research_xlsx_summary_%EC%8B%9C%ED%8A%B8.png&blockId=19ef216a-760c-8096-9c9d-d38b2edf45ca)

_cryptoninja_project_research_analysis_%EB%B6%80%EB%B6%84(%ED%95%A8%EC%88%98_%ED%8F%AC%ED%95%A8_%EA%B0%95%EC%A1%B0).png&blockId=19ef216a-760c-801a-9563-c1b126dc5720)

_ican0220_bids_laravel_react_%EB%82%B4%EC%9A%A9.png&blockId=19ef216a-760c-80c1-8a2a-f929a674ff5b)

_ican0220_wining_bid_%EB%AC%B8%EC%84%9C_%EC%9D%BC%EB%B6%80.png&blockId=19ef216a-760c-803b-8700-d3c7920a43fd)

_ican0220_bids_%ED%8F%B4%EB%8D%94_%EC%9D%BC%EB%B6%80.png&blockId=19ef216a-760c-8021-9a7a-e55a9f846bca)

_ican0220_tasks.png&blockId=19ef216a-760c-80ab-b036-c49d22c67534)

_ican0220_todolist(%EC%9D%BC%EB%B6%80_%EA%B0%80%EB%A6%BC).png&blockId=19ef216a-760c-80f1-a647-ef1811ea6786)

_ican0220_useful_sites_%EB%82%B4%EC%9A%A9.png&blockId=19ef216a-760c-801d-9a24-c9af4d60d614)

_ican0220_database.kdbx_%ED%8C%8C%EC%9D%BC_%EB%82%B4%EC%9A%A9.png&blockId=19ef216a-760c-8064-9b55-d034e8731715)