03. 신냉전 체계와 국가 지원 사이버 공격으로 인한 국가 안보 위협

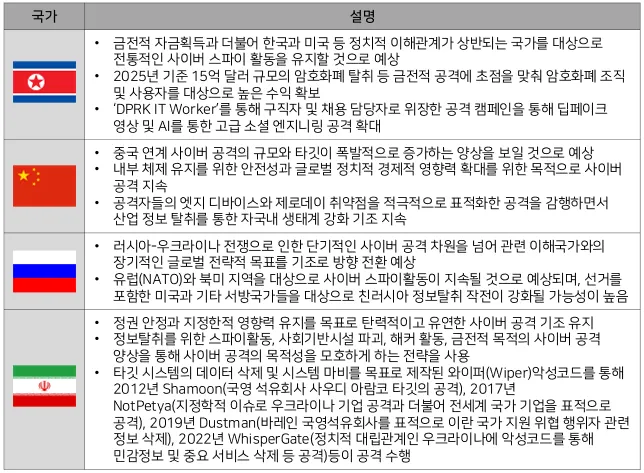

2025년 현재 신냉전 시대의 사이버 공간은 국가 간 충돌의 최전선으로 부상했다. [표 3-1]과같이 북한은 전세계 주요 국가들의 기밀정보 탈취 외에도 세계 3위 규모의 암호화폐를 탈취하며 체제 유지하고 있으며, 러시아는 우크라이나 전쟁에서 물리적 공격과 사이버 작전을 동기화한 하이브리드 전쟁을 전개하면서 유럽연합까지 사이버 공격의 범위를 확대하고 있다.

중국은 AI기술을 무기화해 80개국을 대상으로 자동화된 대규모 침투를 감행하고 있으며, 이란은 중동 분쟁 속에서 120개 핵티비스트 그룹을 동원한 사이버전을 벌이고 있다. 이들 국가들은 사이버 공격을 비단 정보 수집에 그치지 않고 경제 시스템 파괴, 기간 시설 마비, 국가 안보 위협으로 직결되는 실질적인 전쟁 수단으로 활용하고 있다는 공통점을 보이고 있다.

국내에서 발생하고 있는 사이버 공격 행위 상당수도 이와 같은 국가 지원 사이버 위협 행위자로 인해 발생되는 경우가 빈번해지고 있다. 특히 북한과 중국의 사이버 공격은 통신, 제조, 국방 등 다양한 산업분야에서 발생됨에 따라 위험도가 높아지고 있다.

[표 3-1] 주요 국가 지원 사이버 공격그룹 공격 행위 비교

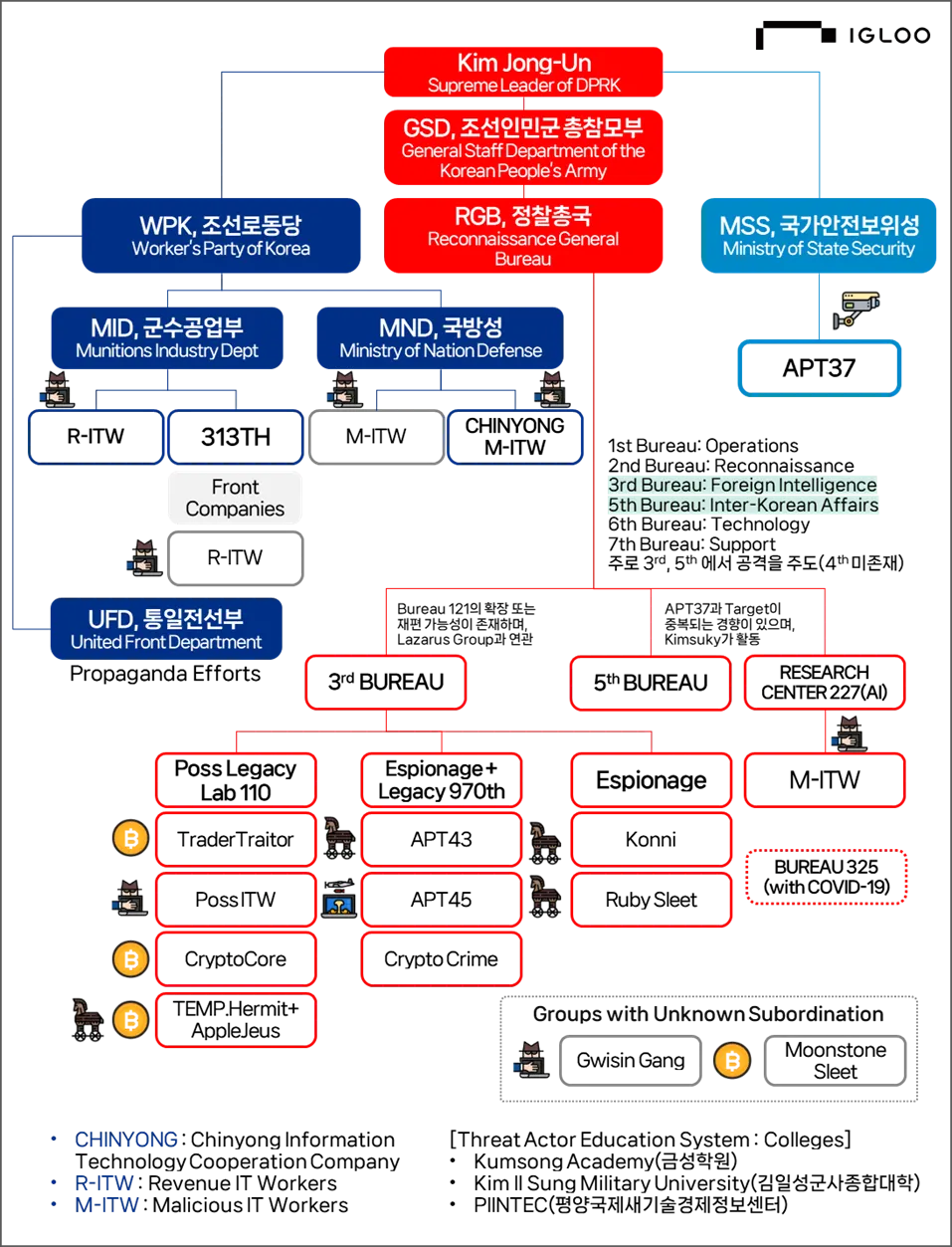

북한은 [그림 3-2]와같이 북한 사이버 위협 그룹은 공격목적과 대상에 따라서 국가 최고 지도부의 통제 하에 체계화되고 전문화되어 있다. 북한의 사이버 공격은 김정은 국무위원장을 정점으로 하여 총참모부(GSD), 정찰총국(RGB), 그리고 국가보위성(MSS) 등 국가 최고위급 기관이 관여하는 중앙 집중형 지휘 체계를 구성하고 있다.

경제적 이득 및 체계 유지를 위한 자금확보를 위해서 IT Worker를 활용한 암호화폐 탈취 및 금융 해킹에 직접적인 영향을 미치고 있다. 이외에도 APT38과 Kimsuky과 같이 특정 국가나 기관을 대상으로 지속적인 공격을 수행하는 해킹 그룹을 운영하고 있으며, 정부기관, 국방, 학술분야의 정보를 탈취하는데 주목하고 있다. 소셜 엔지니어링과 제로데이 취약점을 활용해 공격을 유지한다는 특징도 보인다.

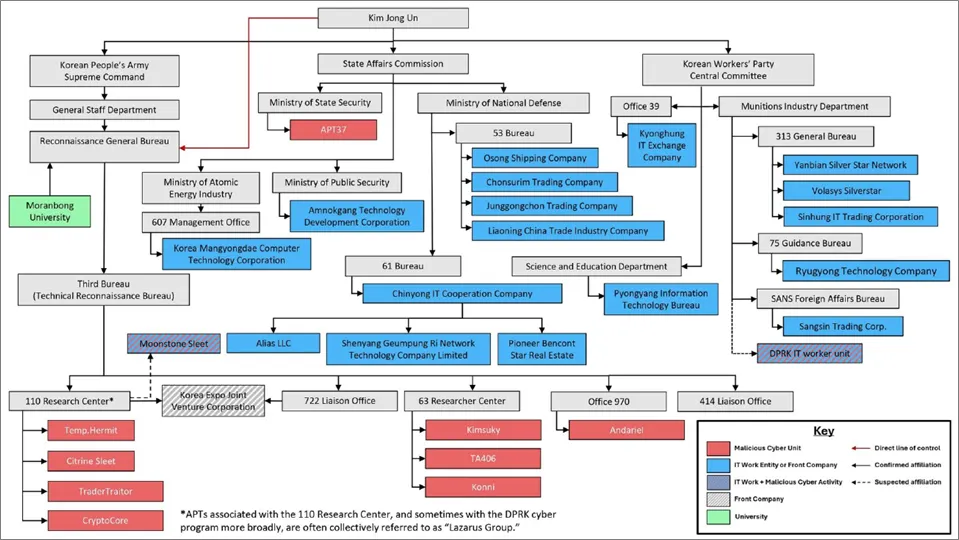

군사 기술 정보 탈취 및 무기 개발 자금 확보를 지원하는 데 목적을 두고 [그림 3-3]과 같이 다수의 후선 조작들과 연계되어 있다. 사이버 공격을 국가 전략으로 선택하며 정보 탈취와 암호화폐를 통한 수익창출이라는 목표를 추구하고 있다. 특히 각 부서별로 명확히 분류된 고도의 전문화된 조직을 통해서 지속적인 사이버 공격 체계 유지가 가능하다.

[그림 3-2] DPRK Cyber Actor and IT Worker Ties to UN Designated Entities

(출처 : The DPRK’s Violation and Evasion of UN Sanctions through Cyber and Information Technology Worker Activities ,MSMT_2025_2)

다자간 제재 감시팀(MSMT)에서 발표한 ‘The DPRK’s Violation and Evasion of UN Sanctions through Cyber and Information Technology Worker Activities’에 따르면 북한의 유엔 안전보장이사회 제재 회피 및 위반 활동에 대해 분석한 내용이 담겨 있다. 특히 사이버 작전과 정보 기술 인력의 활동을 통해 대량살상무기(WMD) 탄도 미사일 프로그램 자금 조달에 사용되는 것으로 나타났다. 암호화폐 절도 및 자금 세탁, 해외 IT 인력의 신분 위장 및 원격 근무를 통한 수익 창출, 그리고 중국, 러시아, 캄보디아 등을 포함한 국제적 조력 네트워크를 통한 불법 자금 흐름을 수행하는 것으로 나타났다. 이로 인해 [표 3-2]와 같이 미국 재무부에서는 북한의 IT인력과 암호화폐 공격에 대한 기관 및 네트워크 제재를 지속하고 있다.

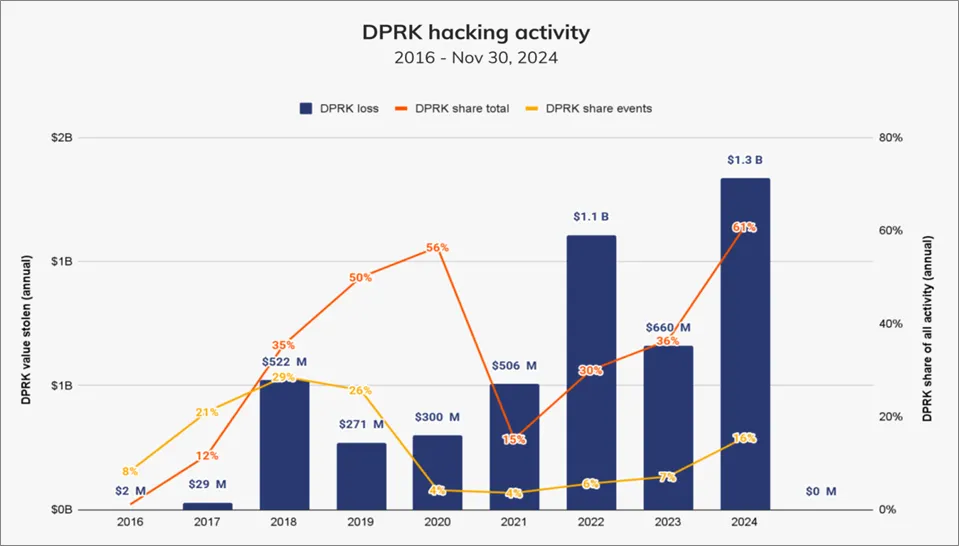

북한은 국내 경제 상황 악화와 국제 제재 강화에 직면하면서 2017년경부터 암호화폐 탈취를 주요 수입원으로 삼기 시작했다. 2024년 한 해 동안 DPRK 사이버 행위자들은 전 세계 기업들로 부터 최소 11억 9천만 달러의 암호화폐를 탈취했으며 2025년 1월부터 9월까지 북한은 이미 2024년 총액을 초과하는 최소 16억 4,578만 달러를 탈취했다. 특히 눈에 띄는 공격은 역사상 가장 큰 규모의 암호화폐 탈취 사건 중 하나인 2025년 2월, DPRK의 TraderTraitor 그룹은 두바이에 본사를 둔 암호화폐 거래소 Bybit에서 약 14억 달러 상당의 암호화폐 자산을 탈취했다.

[표 3-2] 2025년 북한 위협행위자 사이버 공격 관련 보도자료(출처 : 미국 재무부)

일자 | 제목 | 주요 제재 대상 및 내용 |

`25.8.27 | •사기 네트워크를 제재하여 북한 무기 프로그램 자금 조달을 차단

•이 조치는 북한의 IT 인력 네트워크와 암호화폐를 이용한 제재 회피 활동을 겨냥하며, 러시아 국적자와 중국 기반 기업 등을 포함한 친영정보기술합작회사(Chinyong Information Technology Cooperation Company) 네트워크의 추가 연관 단체를 제재 | |

`25.7.24 | •북한 IT 인력의 은밀한 네트워크를 제재하여 북한 무기 프로그램 자금 조달을 차단

•조선소백수무역회사(Korea Sobaeksu Trading Company) 및 관련 개인 3명을 지정했는데, 이 회사는 군수공업부(Munitions Industry Department)의 프론트 회사(Front Company)로 알려져 있으며, 이들은 해외 IT 인력 파견을 통해 수익을 창출하고 대량살상무기(WMD) 및 탄도미사일 프로그램에 자금을 지원하는 활동 | |

`25.7.8 | •김정은 정권에 수익을 창출하는 북한 IT 인력에 대한 제재 부과

•이 조치는 북한이 IT 인력을 전 세계로 파견하여 신원과 위치를 속여 프리랜서 IT 계약을 따내고, 그 임금의 상당 부분을 정권의 불법 무기 프로그램 자금으로 전용하는 광범위한 계획을 겨냥 | |

`25.1.16 | •북한 무기 프로그램에 수익을 창출하는 IT 인력 네트워크를 겨냥한 제재

•북한 정부의 무기 거래 부서와 라오스에서 북한 IT 인력을 고용하는 프론트 회사 2곳, 이들 회사의 북한 지도부, 그리고 전자 장비를 공급하는 중국 회사를 지정

•이들 IT 인력은 신분을 속여 IT 프로젝트로 수익을 창출 |

[표 3-3] 2025년 가상자산거래소 해킹사고 비교(출처 : North Korea's crypto hackers have stolen over $2 billion in 2025, elliptic / 최근 가상자산거래소 공격기법 분석, 금융보안원 )

구분 | Bybit 해킹 | WazirX 해킹 | CoinDCX 해킹 |

사고 시점 | 25년 2월 | 24년 7월 | 25년 7월 |

피해 규모 | 약 1억 5천만 달러 | 약 2천만 달러 | 약 4천5백만 달러 |

탈취 자산 | 이더리움 50만개 등 | 200개 이상의 가상자산 | USDT & USDC |

주요 목표 | 운영팀 핫월렛 | 외부 송금용 핫월렛 | 유동성 공급용 핫월렛 |

주요 해킹 원인 | 공급망 공격 (월렛 S/W) & 블라인드 서명 | 블라인드 서명 | 내부자 악성코드 감염 |

자금세탁 서비스 (브릿지·크로스체인) | THORChain · eXch · LiFi · Stargate · SunSwap | — | FixedFloat, deBridge |

믹서 | Wasabi · CryptoMixer · Railgun · Tornado Cash | Tornado Cash | Tornado Cash |

북한은 비단 Bybit만 공격한 것은 아니다. [표 3-3]과같이 2024년 5월, 일본 기반의 암호화폐 거래소 DMM Bitcoin에서 약 3억 8백만 달러가 도난당했으며, 2024년 7월, 인도 기반의 WazirX 거래소에서 2억 3,500만 달러가 탈취당했다. 북한 APT 그룹들은 소셜 엔지니어링 전술을 통해 피해자가 악성코드를 다운로드하게 만드는 전술을 주로 사용한다. TraderTraitor(Jade Sleet, UNC4899), CryptoCore(Sapphire Sleet, Alluring Pisces), Citrine Sleet(AppleJeus, Gleaming Pisces)등 암호화폐 탈취에 관련되어 있는 공격 그룹을 운영한다.

`25년 암호화폐 범죄 보고서에 따르면 [그림 3-3]과같이 북한과 연계된 해커들이 `23년 20건의 사고로 약 6억 6,050만 달러를 탈취하였으며 `24년에는 47건의 사고로 13억 4천만 달러 피해(102.88%증가)가 발생하였다. 북한 IT근로자들은 2024년 3월 블록체인 기반 NFT 게임 Munchables를 악용하여 6,250만 달러 상당의 ETH를 탈취하였다. DPRK 행위자들은 훔친 토큰을 주로 ETH, BTC, DAI 등으로 스왑한 뒤, Wasabi Wallet이나 Tornado Cash와 같은 믹서를 사용하고, 블록체인 브리지를 통해 BTC로 교환하여 보관하여 이후 TRX와 USDT로 다시 스왑한 후 최종적으로 OTC 브로커를 통해 현금으로 전환하는 단계를 거쳐 자금세탁을 통해 추적을 피하고 있다.

물론 북한 위협 행위자들은 암호화폐 거래소만 공격한 것은 아니다. 구직자로 위장한 DPRK 사이버 행위자들이 악성 Node Package Manager(NPM) 패키지가 포함된 가짜 코딩 연습 문제를 암호화폐 산업 개발자들에게 보내 악성코드를 배포하는 Contagious Interview나 Contagious Interview의 진화된 형태로, 가짜 채용 면접 웹사이트를 이용하여 ClickFix 전술을 통해서 Windows나 macOS 백도어를 설치하는 공격은 지속적으로 발생되고 있다.

북한의 사이버 공격 이외에도 중국의 공격은 국내에 대규모 보안사고를 유발하고 있다. 중국 해킹그룹이 국내를 비롯한 미국 통신사를 공격(Salt Typhoon)하면서 미국 민주당과 공화당은 Verizon, T-Mobile, AT&T 등 미국 주요 통신사 및 80여 개 통신·ISP 침투한 비판하기도 했다. 특히 중국(PRC)의 국가 지원 사이버 위협 행위자는 통신, 정부, 교통, 숙박, 군사 인프라 네트워크를 포함한 전 세계 네트워크를 타깃으로 공격을 감행하고 있다. 주요 통신 사업자의 대형 백본 라우터와 공급자 엣지 및 고객 엣지 라우터를 집중적으로 공격하고 손상된 공격 벡터나 신뢰된 연결을 통해 침투하거나 지속적인 접근 유지를 위해 라우터 변조를 수행하고 있다.

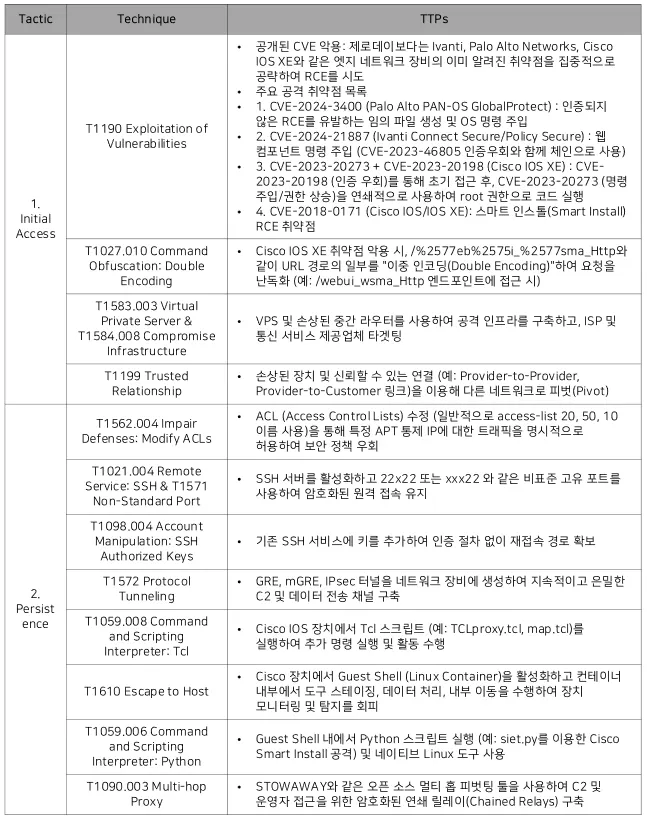

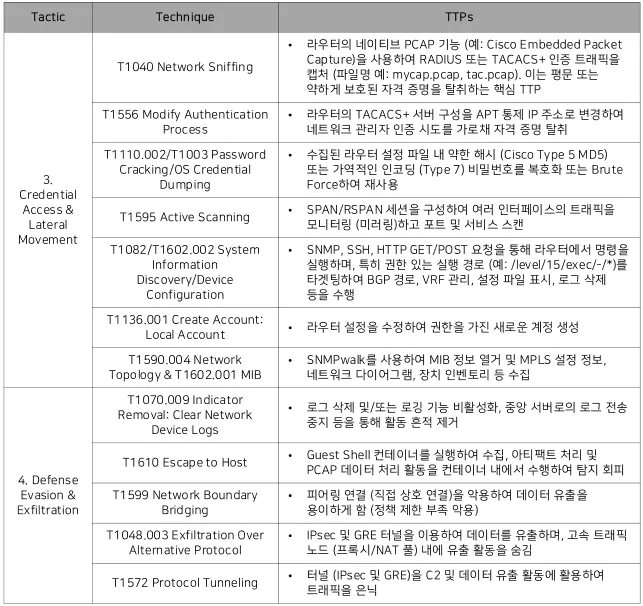

미국 CISA에서는 ‘China State-Sponsored Cyber Threat’를 통해 중국 위협 행위자들이 통신사를 주로 공격하고 있다는 사실을 알 수 있다. 2025년 8월 27일 발표한 ‘Countering Chinese State-Sponsored Actors Compromise of Networks Worldwide to Feed Global Espionage System, AA25-239A’에 따르면 특히 통신, 정보, 교통, 숙박, 군사 인프라 네트워크를 포함한 중국 사이버 위협 행위자 Salt Typhoon(OPERATOR PANDA, RedMike, UNC5807, GhostEmperor)의 공격기법을 공개하였다. 중국 사이버 위협 행위자는 국가 주도의 공격그룹 이외에도 Sichuan Juxinhe Network Technology Co. Ltd. (4gawa聚信和网络科技有限公司), Beijing Huanyu Tianqiong Information Technology Co., Ltd.등 민간 기업이 정부 기관과 함께 사이버 관련 제품 및 서비스를 제공하는 업무를 한다. [표 3-4]에 정리한 내용에 따르면 CVE-2024-21887, CVE-2024-3400, CVE-2023-20273, CVE-2023-20198, CVE-2018-0171과 같이 Ivanti , Palo Alto, Cisco 등 네트워크 솔루션의 취약점을 주로 악용하는 것을 알 수 있다.

[표 3-4] 중국위협행위자 주요 공격벡터 (출처 : Countering Chinese State-Sponsored Actors Compromise of Networks Worldwide to Feed Global Espionage System, AA25-239A)

[그림 3-4] 북한 공격그룹의 암호화폐 탈취 공격 현황(출처 : 고려대학교)

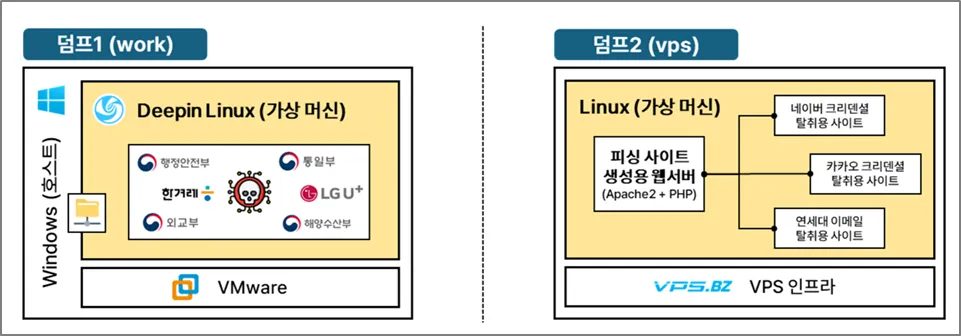

Saber와 cyb0rg이 공개한 ‘APT Down - The North Korea Files’내에 대한민국 국군방첩사령부(DCC), 외교부, 정부 내부망, 대검찰청(SPO)등 피싱 및 GitHub 정보 공개되면서 분석한 결과 많은 전문가들은 중국 APT와 도구 및 기술공유 협력 양상과, Ivanti 취약점 익스플로잇을 사용한 이력을 토대로 일각에서는 중국 Threat Actor인 UNC5221(Ivanti 취약점을 주로 사용)등 중국으로 추정했다. 결과는 중국 위협 행위자들이 [표 3-5]과 같이 네트워크 장비 공격이 증가하는 양상을 보임에 따라 국내 네트워크 솔루션 취약점에 대한 모니터링 강화가 필요하다.

[표 3-5] 중국 위협행위자 주요 공격그룹

공격그룹 | APT41 | Salt Typhoon | UNC5221 | UNC3886 |

AKA | Amoeba, BARIUM,

WICKED PANDA | Ghost Emperor,

SLIME68 | UNC2286 | |

최초 발견일자 | 2012 | 2019 | 2023 | 2023 |

주요 악용 취약점 | Citrix ADC (CVE-2019-19781)

Apache Log4j2 (CVE-2021-44228) | Cisco IOS XE (CVE-2023-20198), ProxyLogon | Ivanti Connect Secure

(CVE-2025-0282) | VMware ESXi (CVE-2023-20867)

VMware vCenter (CVE-2023-34048)

Fortinet FortiOS (CVE-2022-41328) |

악성코드 | ShadowPad, ToughProgress, PlugX, DodgeBox, MoonWalk | Demodex(Windows Rootkit) | SPAWNANT, SPAWNMOLE, SPAWNSNAIL, SPAWNCHIMERA, | REPTILE, MEDUSA, MOPSLED (Linux Rootkit), RIFLESPINE (Backdoor), TinyShell 변종 |

특이사항 | 보통 맞춤형으로 제작하여 사용

150종 이상의 악성코드 보유 | 2024년 미국 통신 해킹 사건 | 오픈 소스 피싱 키트인 Cipherishing을 참고하여 제작 가능성 | C2: GitHub, Google Drive(RIFLESPINE) |