02. SW 생태계 및 보안 솔루션 취약점을 이용한 SW 공급망 공격

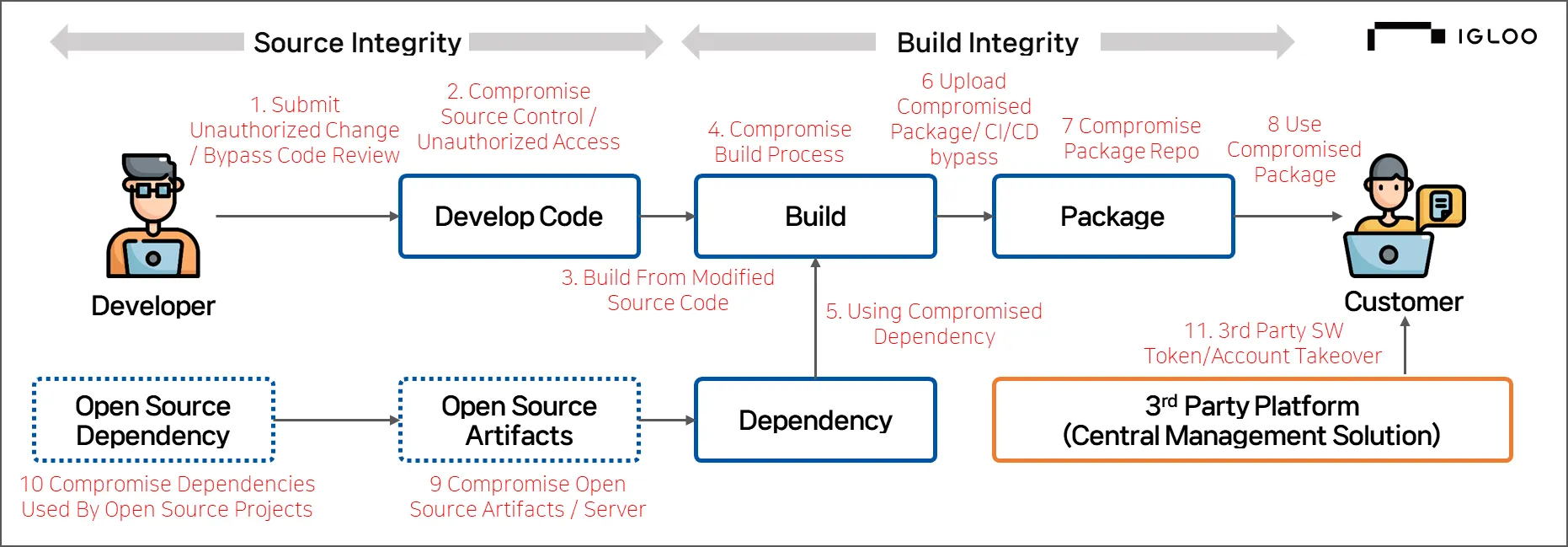

2025년 한 해 동안 국내외에서는 SW공급망 공격으로 막대한 피해가 발생했다. SW공급망 공격은 소프트웨어가 개발되어 고객이 사용되는 전 과정에서 발생하는 공격으로 [그림 3-1]과같이 소스코드 관리시스템이나 중앙 플랫폼, 오픈소스 의존성 등을 악용해서 높은 공격 성공률을 유발한다. 소프트웨어 공급망 공격은 크게 소스 무결성(Source Integrity)과 빌드 무결성(Build Integrity) 단계에서 발생한다.

소스 무결성 단계에서는 개발자가 무단으로 변경된 소스코드를 제출하거나, 코드 리뷰를 우회하는 방식으로 스스로 코드 통제 및 무단 접근을 할 수 있다. 2020년 SolarWinds 공격에서 공격자들은 SolarWinds의 빌드 시스템에 침투하여 Orion 소프트웨어의 소스 코드에 악성 코드를 삽입하면서 18,000개 조직에 배포된 업데이트에 백도어가 포함되면서 미국 정부기관을 포함한 다수의 조직에서 피해가 발생했다.

버전 관리 시스템이나 소스 코드 저장소에 대한 무단 접근을 통해 직접 코드를 수정하거나 악성 코드도 빈번하게 발생하는 공격이다. 2022년 GitHub에서 발생한 Heroku 및 Travis CI OAuth 토큰 유출 사건에서 공격자들은 탈취한 OAuth 토큰을 이용하여 다수의 비공개 저장소에 접근해서 민감한 소스코드와 환경변수 및 API 키 등이 유출됐다.

오픈소스 프로젝트가 의존하는 라이브러리나 패키지에 악성 코드를 삽입하여 해당 오픈소스를 사용하는 모든 프로젝트에 영향을 미친다. 2021년 발생한 ua-parser-js, coa, rc 라이브러리 침해 사건에서 공격자는 npm 패키지 관리자 계정을 탈취하여 인기 JavaScript 라이브러리에 암호화폐 채굴 악성코드를 삽입했다. 오픈소스 패키지가 저장되는 저장소 서버나 배포 인프라를 직접 공격하는 경우도 증가하고 있다.

[그림 2-1] SW Supply Chain 공격 구성도(출처 : Part 1: Attack vectors, NNT DATA 일부 재구성)

[표 2-1] SW Supply Chain 공격 벡터별 세부 사항(출처 : Part 1: Attack vectors, NNT DATA 일부 재구성)

공급망 공격 벡터 | 설명 |

1. Submit Unauthorized Code / Bypass Code Review | •승인되지 않은 코드를 제출하거나 코드 리뷰 절차를 우회하는 공격으로 기업 내부에서는 불가능해 보이더라도, 오픈소스 아티팩트를 사용하는 경우 해당 저장소가 취약

•실제로 연구원이 Linux Kernel에 의도적으로 취약점을 삽입하려 했던 사건처럼 오픈소스 생태계에서 빈번하게 발생 |

2. Compromise Source Control (git/svn) / Unauthorized Access | •Git/SVN과 같은 소스 저장소 서버를 침해해 무단 접근 또는 악성 커밋을 삽입하는 공격으로 2021년 PHP 자체 Git 서버 공격에서 두 개의 악성 커밋이 주입된 이력 존재 |

3. Build from Modified Source Code | •공격자가 빌드 프로세스를 침해해 소스 저장소에 없는 변조된 코드를 빌드에 포함시키는 공격으로 Webmin 공격과 같이 소스 저장소에는 없는 악성 코드가 빌드 단계에서 삽입 |

4. Compromise Build Process | •빌드 시스템 자체를 침해해 모든 빌드에 악성 동작을 삽입하는 공격으로 2020년 SolarWinds 공격이 대표적으로, 빌드 플랫폼을 조작하여 백도어가 자동 삽입 |

5. Using a Compromised Dependency in the Build Process | •빌드 과정에서 사용되는 라이브러리 또는 의존성이 이미 감염된 상태일 때 발생하는 공격으로 npm event-stream 패키지 사건과 같이 공격자가 무해한 의존성을 추가한 후, 후속 버전에서 악성 코드로 교체 |

6. Upload Compromised Package / Bypass CI/CD | •유출된 인증 정보 등을 이용해 CI/CD 프로세스를 거치지 않고 악성 패키지를 직접 업로드하는 공격으로 CodeCov 공급망 공격과 같이 공격자는 패키지 서버에 직접 악성 파일을 업로드해서 공격 |

7. Compromise Package Repository | •패키지 저장소 자체를 침해하거나 MITM·악성 미러 서버를 통해 패키지 변조 공격으로 패키지 관리 시스템의 보안수준 차이 때문에 쉽게 노출 |

8. Use Compromised Package (Typosquatting / Brandjacking) | •개발자가 패키지 이름을 잘못 입력하도록 유도(오타유발, 브랜드 위조)해 악성 패키지를 설치하도록 만드는 기법으로 설치 시 암호 탈취, 크립토 마이너 실행 등 다양한 악성 행위가 수행 |

9. Compromise Open Source Artifact Server or Dependencies | •오픈소스 아티팩트 서버(예: Maven, PyPI, npm)를 직접 침해하거나 외부 종속성을 감염시키는 공격으로 CI/CD 파이프라인 외부에서 발생해 탐지가 어려우며, 상위 단계의 모든 종속 시스템에 확산될 위험도가 높음 |

10 Compromise Dependencies Used By Open Source Projects | •공격자가 오픈소스 프로젝트 또는 의존성으로 연계된 하위 오픈소스 라이브러리를 먼저 감염시킨 뒤 그 오염된 라이브러리가 상위 프로젝트에 체인처럼 전파하도록 만드는 공격 방식

•라이브러리를 사용하는 오픈소스 프로젝트가 감염되면서 전이 의존성(Transitive Dependency)경로를 통해 감염 |

11. 3rd Party SW Token/Account Takeover | •빌드나 패키징을 관장하거나 이미 빌드되어 운영 중인 중앙 관리 소프트웨어에서 Okta, GitHub, IAM 계정 탈취로 전체 파이프라인 장악, API Token/Secret탈취, 업데이터 서버 감염, Agent악성화 등의 공격 존재 |

공급망 공격은 빌드 단계에서도 유효하다. SolarWinds 사례에서 삽입된 악성 코드는 정상적인 빌드 과정을 거쳐 디지털 서명된 정식 업데이트 파일로 배포된 바와 같이 공격 이후 소스코드가 정상적인 빌드 프로세스를 거쳐 컴파일 되면서 악성 기능이 최종 소프트웨어에 포함되기 때문이다. CI/CD 파이프라인이나 빌드 서버를 직접 공격하여 빌드 과정에서 악성 코드를 주입하기도 한다. 2023년 3CX 데스크톱 앱 공격에서 북한 해킹 그룹으로 추정되는 공격자들은 3CX의 빌드 환경을 침해하여 정상적으로 서명된 애플리케이션에 악성 코드를 삽입하면서 60만개의 조직이 영향을 받았다.

최근에는 관리형 서비스 제공업체나 중앙 집중식 관리 솔루션을 공격해서 다수의 고객에 동시에 접근하는 공격방식이 증가하고 있다. 2021년 Kaseya VSA 랜섬웨어 공격에서 REvil 랜섬웨어 그룹은 원격 관리 소프트웨어인 Kaseya VSA 제로데이 취약점을 악용하여 약 1,500개의 기업을 동시에 공격했다.

[표 2-2] SW Supply Chain 주요 공격벡터 분류

NO | 공급망 공격 벡터 | 설명 |

1 | 중앙서버 공격 | •중앙관리서버 또는 에이전트 환경에 취약점을 통해 접근(중앙관리소프트웨어의 관리 편의성을 위해 제공하는 웹 어플리케이션 페이지를 통해 원격 코드 실행, SQL Injection, XSS등의 공격 가능)

•`23~`24 레드아이리스 인사이트 리포트에 따르면 MistyMaze, AcidRain, Eldorado 오퍼레이션에서 테스트페이지, 에디터취약점, 파일전송모듈을 이용한 파일업로드 공격으로 중앙 관리 솔루션 피해 발생

•2025년 국내에서 자산관리·문서중앙화 솔루션의 취약점을 악용해 악성코드를 설치·확산시킨 사례가 존재

•최근 하이퍼바이저 타깃의 공격이 증가하면서 기존의 EDR 설치 부재 및 오래된 SW 버전 등으로 인해 공격벡터로 부각 |

2 | 인증·자격 증명 탈취 및 권한 상승 | •중앙관리 솔루션은 높은 권한 계정을 사용하거나 자격증명 저장소(토큰·키·패스워드)를 관리하는 경우가 많아, 자격 증명 탈취 시 전체 환경 제어가 가능

•계정정보·자격증명 탈취를 통해 다수 시스템으로 확산하거나 계정 재사용으로 인한 크리덴셜 스터핑, 취약한 비밀번호 정책, 세션 하이재킹 등의 취약점으로 인증체계 우회 및 내부 시스템 접근

•특히 취약한 접근통제로 인한 권한관리 오류로 비인가 사용자의 내부 시스템 접근 및 민감 데이터 접근 사례 빈번 |

3 | 3rd Party 및 소프트웨어 공급망 악용 | •중앙관리용 에이전트·플러그인·업데이트 체인에 악성 요소가 침투하면 다수 고객사에 동시 피해(업데이트 및 패키지 악용)

•국내외에서 패키지 레지스트리·업데이트 경로를 노린 악성 패키지 배포나 서드파티 벤더를 통한 연쇄 유출 사례가 보고

•`23년 블라디미르 팔란트(Wladimir Palant)에 이어 `25년 USENIX ‘Too Much of a Good Thing: (In-)Security of Mandatory Security Software for Financial Services in South Korea’와 같이 K-보안 앱으로 인한 공급망 공격 사고 및 취약점 악용 사례가 꾸준히 공개 |

4 | 보안 솔루션·에이전트 자체 설계 취약점 | •금융·공공용으로 배포되는 보안/인증 소프트웨어가 오히려 키보드 입력 훔치기, 인증서 노출, MITM 취약점 등 공격에 악용될 수 있는 설계 결함

•‘TTPs #11: Operation An Octopus – 중앙 집중형 관리 솔루션을 노리는 공격전략 분석’에서도 CreateHiddenAccount(오픈소스)나 Andariel 그룹 등이 RID Hijacking을 통해 중앙 관리 솔루션을 이용한 공격 사례 확인 |

5 | 불충분한 접속 제어·로그·모니터링 | •중앙서버가 관리자 권한을 가진 툴을 통해 자동 배포·명령 실행을 할 때, 적절한 권한 분리·감사로그·이상징후 탐지가 미흡하면 공격 탐지·원인 규명 지연 |

6 | 원격모니터링도구

(RMM)을 이용한 접근 | •최근 몇 년 간 원격모니터링 도구(RMM, Remote Monitoring and Management)를 이용해 원격에서 서버에 접근해 악성코드 및 랜섬웨어 감염사고사례 증가

•RMM : AnyDesk, ASG Remote Desktop, BeAnywhere, Domotz, DWservice, Fixme.it, Fleetdeck.io, GetScreen, Itarian Endpoint Manager, Level.io, Logmein, ManageEngine, N-Able, Pulseway, RattyRat, Rport, Rsocx, RustDesk, RustScan, ScreenConnect, Splashtop, SSH RevShell and RDP Tunnelling via SSH, Teamviewer, TightVNC, TrendMicro Basecamp, Sorillus, Xeox, ZeroTier, ZohoAssist 등 |

SW 공급망 공격의 주요 공격벡터는 [표 2-2]와 같이 6가지 항목으로 분류할 수 있다. 중앙 서버 공격은 소프트웨어 공급망에서 가장 핵심적인 인프라를 직접 표적으로 삼는 공격 유형이다. 공격자들은 중앙관리서버 또는 에이전트 환경에 취약점을 통해 접근하여 중앙관리소프트웨어의 관리 데이터베이스를 위·변조하거나 웹 애플리케이션 페이지를 통해 원격 코드를 실행하고 SQL Injection이나 XSS 등의 공격 기법을 활용한다. 2023년부터 2024년까지 MOVEit에서 발생한 랜섬웨어 공격도 공격에서는 MistyMaze, AcidRain, Eldorado 등의 오퍼레이션을 통해 데스크톱페이지, 에디터취약점, 파일 전송 모듈을 악용한 파일 업로드 공격으로 중앙 관리 솔루션 서버를 공격했다. 2025년에는 국내에서도 자산 관리 및 문서 중앙화 솔루션 취약점을 악용해 악성코드를 설치하고 확산시킨 사례가 발견되었다. 최근에는 하이퍼바이저를 공격해서 기존 EDR탐지를 우회하거나 오래된 SW버전 등을 이용한 공격 사례가 점차 증가하고 있다.

공급망 공격에서 인증 정보 탈취는 가장 빈번하게 사용되는 공격 벡터 중 하나로 인증 및 자격증명 탈취를 들 수 있다. 공격자들은 솔루션의 모든 권한 계층을 사용하거나 자격증명 저장소인 토큰, 키, 패스워드를 관리하는 경우가 많기 때문에 탈취한 자격증명과 취약한 접근통제를 이용해 내부 시스템을 접근하거나 민감 데이터에 접근하는 사례가 빈번하게 발생하고 있다.

제3자 소프트웨어 공급망을 통한 공격은 신뢰받는 외부 공급자를 경유하여 다수의 조직에 동시 침투하는 효과적인 공격 방식으로 활용된다. 국내외에서 패키지 레지스트리 및 업데이트 경로를 노린 악성 패키지 배포나 3rd Party 벤더를 통한 연쇄 유출 사례가 보고되었다. 2023년 블라디미르 팔란트(Vladimir Palant) 연구에 이어 2025년에는 USENIX에서 발표된 "Too Much of a Good Thing: (In-)Security of Mandatory Security Software for Financial Services in South Korea" 논문을 통해서 국내 금융 서비스 필수 보안 소프트웨어가 공급망 공격 사고와 취약점 악용 사례로 이어지면서 새로운 공격벡터로 꾸준히 논란이 되고 있다.

[표 2-3] 2025년 국내 중앙 관리 소프트웨어 취약점 및 이슈

공격 벡터 및 이슈 | 설명 | 출처 |

보안인증 SW MagicLineNX RCE취약점 | •드림시큐리티社 공인 인증 솔루션 MagicLineNX 원격코드실행취약점 발견 | |

Broadcom VMware 취약점 | •VMware Aria Operations 및 VMware Tools에서 발생하는 로컬 권한 상승 취약점(CVE-2025-41244)

•VMware Tools for Windows에서 사용자 액세스 제어 처리 방식으로 인해 발생하는 부적절한 권한 부여 취약점(CVE-2025-41246) | |

문서뷰어(사이냅소프트) 취약점 | •사이냅소프트社 자사 문서뷰어 파일 업로드, 파일 다운로드, 원격 코드 실행(RCE), 관리자 권한 상승, 스크립트 실행(XSS) 취약점 | |

SSL VPN(시큐위즈 SecuwaySSL) 보안기능 추가 | •시큐위즈社 SecuwaySSL U 1.0/2.0/2.1 제품 취약점으로 무결성 검증 기능 추가(보안 패치 시 SSH 프로세스 비활성화) | |

티맥스티베로 설치파일 이슈 | •`25.7.24 기술지원사이트 TechNet에 업로드된 일부 Tibero7바이너리 파일에서 비정상 변경사항 발견 | |

Citrix NetScaler 취약점 | • NetScaler ADC 및 NetScaler Gateway에서 발생하는 메모리 오버플로우 취약점(CVE-2025-7775,CVE-2025-7776)

•NetScaler ADC 및 NetScaler Gateway에서 발생하는 부적절한 액세스 제어 취약점(CVE-2025-8424) | |

SSL VPN(시큐위즈 SecuwaySSL) root정보 노출 | •시큐위즈社 SecuwaySSL U 1.0/2.0 Root 패스워드 노출로 인한 취약점 | |

Xerox 취약점 | •Xerox의 FreeFlow Core에서 발생하는 SSRF 취약점(CVE-2025-8355)

•Xerox의 FreeFlow Core에서 발생하는 경로 탐색 취약점(CVE-2025-8356) | |

Fortinet 취약점 | •Fortinet의 FortiSIEM에서 발생하는 Command Injection 취약점(CVE-2025-25256) | |

네트워크 접근통제 솔루션(엠엘소프트 Tgate) 취약점 | •엠엘소프트社 Tgate V4.0에서 발생하는 파일 업로드 취약점 (FVE-2025-0079)*

•FVE : 금융보안원이 입수·발굴하여 관리하는 금융권 소프트웨어의 보안 취약점 정보 | |

오즈뷰어 취약점 | •오즈뷰어(OZViewer)를 제어하기 위한 프로그램인 오즈뷰어컨트롤(ZTransferX)에서 악성코드 배포 가능성 확인 | |

문서중앙화 솔루션 통한 랜섬웨어 공격 | •포트 스캐닝을 통해 외부에 노출된 문서중앙화솔루션의 웹 취약점(파일 업로드, 원격명령 실행 등)을 통해 침투 후 랜섬웨어 감염

•기관·기업 관심분야 인물로 위장한 사칭메일에 악성파일 첨부·실행하여 기관·기업 내부 전산망 계정 확보 후 서버 등에 침투해 랜섬웨어 감염 | |

대용량·고속 파일전송 솔루션(라온위즈) 취약점 | •라온위즈社 RAON K Upload 2018 서버 라이브러리 처리 시 파라미터 값 검증 미흡으로 파일 업로드/디렉토리 리스팅/파일 다운로드/스크립트 실행 취약점 | |

오즈뷰어 취약점 | •오즈뷰어(OZViewer) 서버에서 인증받지 않은 원격코드 실행(RCE) 및 로그 등 유출 관련 취약점 | |

한컴위드, 라온시큐어, 이니라인 취약점 | •한컴위드社 솔루션 AnySign4PC, 라온시큐어社 키보드 보안 소프트웨어 TouchEn nxKey, 이니라인社 키보드 보안 소프트웨어 CrossEX 취약점 | |

이노릭스 취약점 | •이노릭스社 Agent를 통해 발생하는 외부 파일 다운로드 및 실행 가능한 취약점 |

2025년 국내에 발생한 SW공급망 중 [표 2-3]과같이 중앙 관리 소프트웨어를 이용한 취약점이 다수 발견되었다. 발견된 취약점들을 분류해보면 크게 네트워크 및 시스템 취약점, 소프트웨어 및 문서 처리 솔루션 취약점, 보안 기능 및 기타 SW공급망 공격의 3가지로 분류해 볼 수 있다.

네트워크 및 시스템 취약점은 특히 네트워크 경계에 위치한 핵심 보안 및 접근통제 솔루션이 다수 포함되고 있다. NetScaler ADC(Application Delivery Controller)나 Gateway는 외부 트래픽이 내부 네트워크로 진입하는 역할을 하기 때문에 인증 우회를 통해 내부망에 침투하거나 네트워크 트래픽을 탈취할 수 있으며, 버퍼 오버플로우 같은 취약점은 원격 코드 실행으로 이어질 가능성이 높다. 국내 시큐위즈 SecuwaySSL은 VPN의 root계정 노출문제이기 때문에 사용자 자격을 얻지 않고도 내부망 접근권한을 확보할 수 있다.

최근 수년 동안 사이버 공격자들이 가장 많이 활용하는 초기 감염 경로는 취약점 공격으로 Ivanti, Fortinet, Check Point, Cisco 등 주요 네트워크 벤더의 원격 접속 VPN 장치가 지속적인 공격의 표적이 되고 있다. Citrix NetScaler 등 네트워크 게이트웨이 취약점은 실제로 무기화되어 미국 CISA의 KEV에 등록되었으며 다수의 랜섬웨어 조직 역시 내부 네트워크 진입을 위해 VPN장비 취약점을 활용하고 있다.

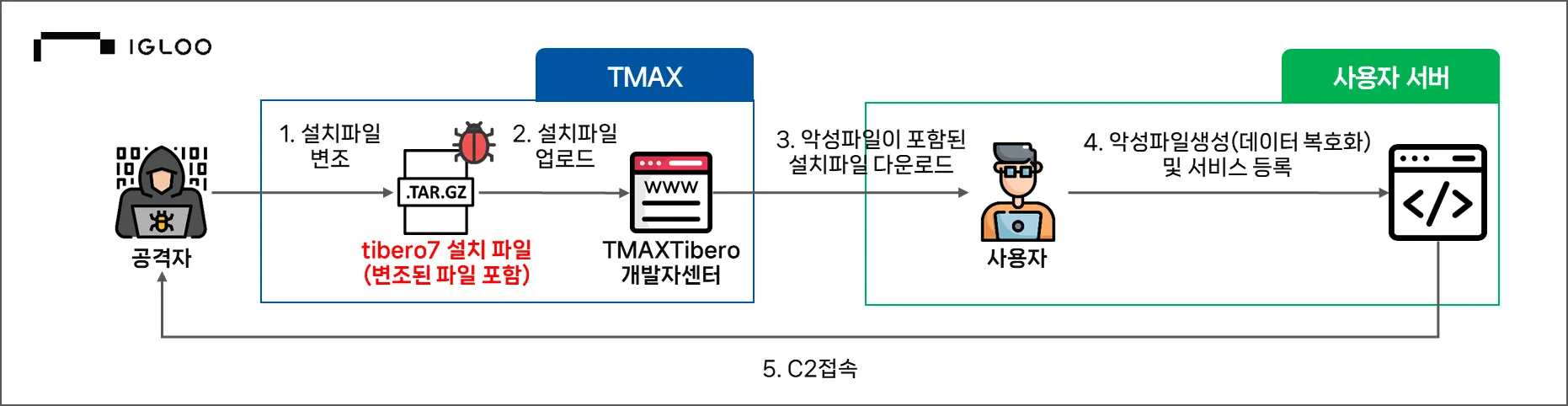

2025년 7월 24일 [그림 2-2]와같이 티맥스티베로 기술지원 사이트 TehcnNet에 업로드된 일부 Teibero7(tibero7-bin-FS02_PS02-linux64_3.10-277758-20240826115751.tar.gz, tibero7-bin-FS02-linux64_3.10-254994.tar.gz_ 바이너리 파일 일부에서 비정상적인 변경사항이 확인되었다. 이로 인해 해당 버전 소프트웨어가 설치된 기관은 악성파일로 인한 피해가 발생하는 등 공급망 공격으로 인한 연쇄적인 피해가 발생했다.

[그림 2-2] 티맥스티베로 기술지원 사이트를 통한 SW공급망 공격 구성도

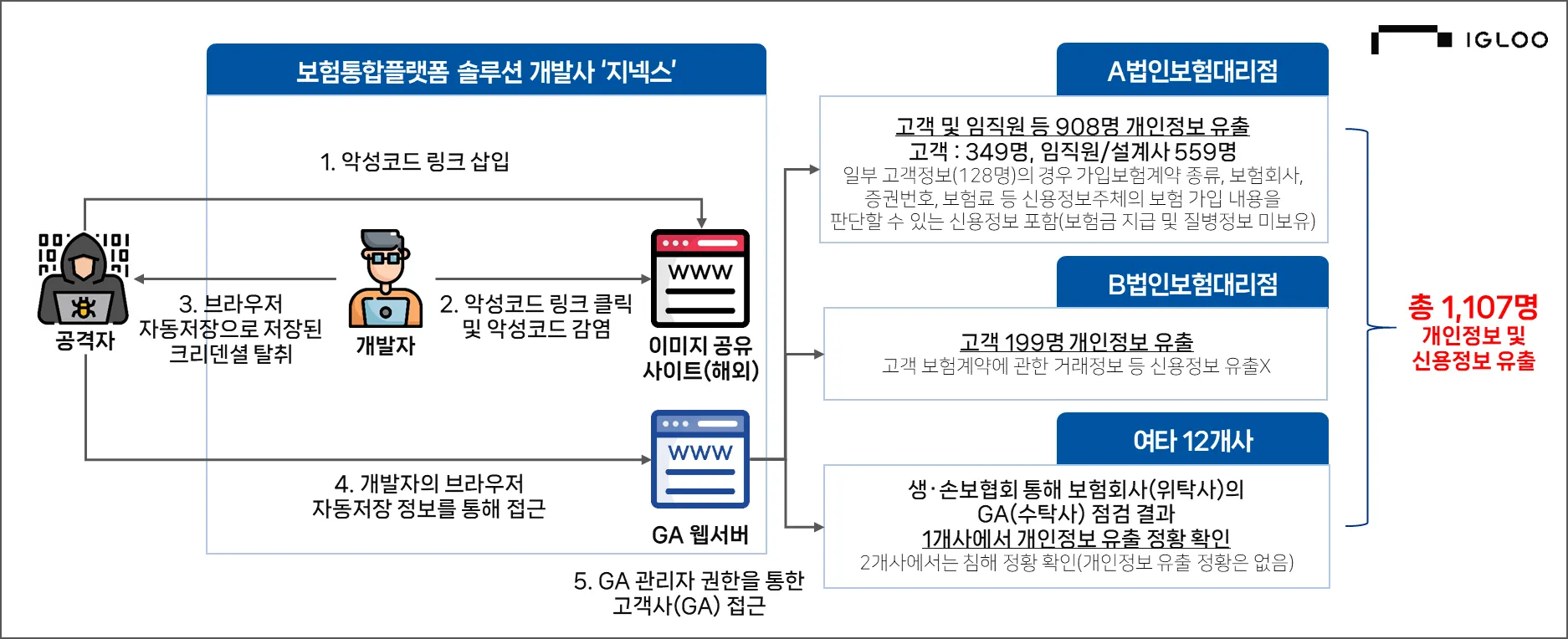

2025년 4월 국가정보원에서 보험 상품 판매를 전문으로 하는 법인보험대리점으로 GA소속 설계사는 소속 보험사 상품 이외에도 여러 회사 상품을 모두 판매 가능한 법인보험대리점 2개사인 유퍼스트·하나금융파인드의 개인정보 침해사고 정황 최초 인지했다. [그림 2-3]은 법인보험대리점 개인정보 유출 공격 구성도로 보험통합플랫폼을 제공하는 ‘지넥스’의 개발자가 해외 이미지 공유 사이트를 이용하는 과정에서 악성코드 링크를 클릭하면서 개발자 PC가 악성코드 감염되면서 개발자 PC에 고객사인 법인보험대리점 웹 서버 접근 URL 및 관리자 ID/비밀번호가 브라우저 자동저장 상태로 추정된다.

피해기관 2개 GA이외에도 약 70여 곳의 보험사와 법인보험대리점의 고객사가 추가 피해 가능성이 존재함에 따라 법인보험대리점을 손자회사로 둔 금융지주까지 추가 피해여부를 확인하는 한편, 금융감독원에서는 법인보험대리점의 보안강화를 권고하였다.

[그림 2-3] 보안통합플랫폼 솔루션 개발사를 통한 법인보험대리점 개인정보 유출사고 공격 구성도

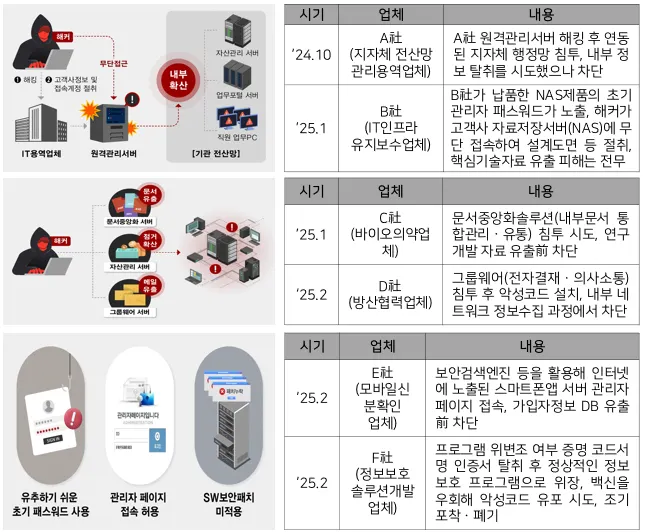

최근 몇 년간 발생한 보안 사고 사례 분석 결과, 공격자들은 주로 소프트웨어 및 접근 통제의 취약점을 악용하여 내부망 침투와 핵심 정보 탈취를 시도하는 것으로 나타나고 있다. [표 2-4]와 같이 국가정보원에서는 북한발 사이버 공격 행위로 인해 2025년 국내에서 관리 서버 및 IT 인프라 대상의 침투 및 정보 탈취, 내부 문서 및 자료 관리 시스템을 통한 공격 시도, 프로그램 위·변조 및 보안 관리 소홀로 인한 피해 시도가 발견되어 사용자들의 주의를 권고하였다.

공격 사례들은 주로 관리 서버 해킹 및 초기 관리자 패스워드 노출 등 접근 통제상의 취약점을 악용하여, IT 인프라, 연구 자료, 핵심 기술 정보 등을 노리고 내부망에 침투하거나 소프트웨어를 위변조하는 방식을 사용하기 때문에 특히 중앙 관리 소프트웨어나 SW공급망을 구성하고 있는 유지보수 및 협력업체를 통해서 공격이 연계되는 특징을 보이고 있다. 특히 공식 SW인증서나 코드 서명을 탈취해서 악성코드를 합법적인 프로그램으로 위장하는 경우 보안 솔루션이 해당 파일을 신뢰하게 만들어 탐지를 무력화하거나, 내부 네트워크에서 PowerShell, VMI 등 LotL과 연계한 고도화된 공격을 하고 있다.

[표 2-4] SW공급망을 이용한 북한 공격 사례(출처 : 국정원, S/W 공급망 관련 北해킹 확산 경고, 2025.3.4)

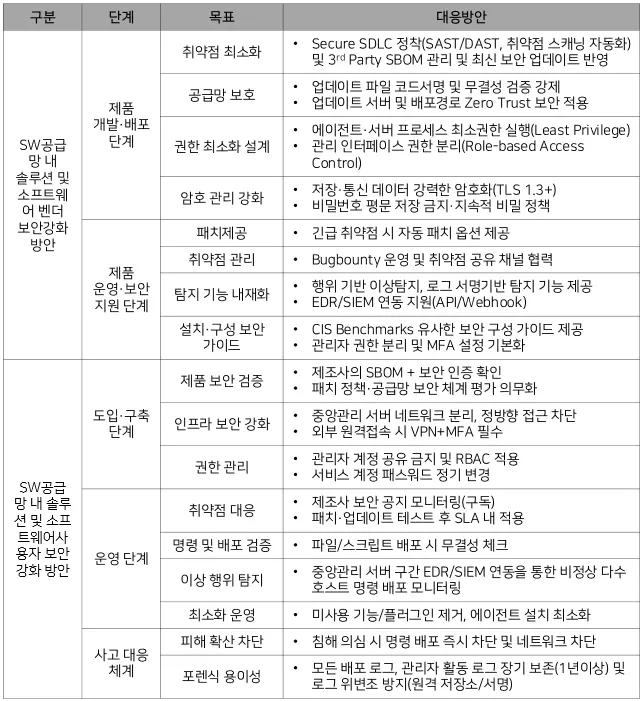

이와 같은 중앙 집중 소프트웨어 및 SW 공급망 공격을 대응하기 위해서는 SW공급망을 구성하고 있는 솔루션과 소프트웨어 벤더와 사용자 관점의 보안강화가 필요하다. 제품 개발시에는 SSDLC를 적용하고 SAST/DAST 및 취약점 스캐너를 통해서 주기적으로 취약점을 최소화하고 운영 단계에서 공격벡터로 악용여부를 지속적으로 모니터해야 한다. 사용자 입장에서 가장 중요한 것은 제품에서 제공하고 있는 솔루션 및 소프트웨어의 사후 분석에 필요한 로깅의 종류와 기간을 확인하는 것이 가장 중요하다.

[표 2-5] SW공급망 내 솔루션·소프트웨어 벤더 및 사용자의 보안강화 방안

사후 분석 및 이상행위 탐지를 위한 목적으로 솔루션 및 소프트웨어에서 로깅을 저장하는 경우에는 ‘Best practices for event logging and threat detection, 2024.08.22’를 참고해서 로깅 기준을 설정하는 것이 중요하다. 표준화된 로깅 기준이 부재한 경우 로깅 유형 및 저장 기간 등이 상이하면서 실제 공격 연계성을 분석하기 어려운 경우가 발생할 수 있기 때문이다. 특히 중요한 것인 타임스탬프를 맞추는 것이 중요하다. 솔루션 및 소프트웨어 개발 시에는 단순히 기능을 구현하는 것을 넘어, 공격 발생 시 정확하고 신뢰성 있는 사후 분석과 이상 행위 탐지를 보장할 수 있도록 해당 가이드라인을 면밀히 검토하여 필수 로깅 기준과 포맷을 설계에 반영해야 한다.

[표 2-6] 보안강화를 위한 로깅 설정방안(출처 : Best practices for event logging and threat detection, 2024.08.22)

핵심 영역 | 주요 대응 방안 |

정책 및 품질 | 1.이벤트 로깅 정책 수립 : 조직 전반의 일관된 로깅 방법과 악성 행위 탐지를 위해 기업 로깅 정책 개발 및 구현(로그할 이벤트, 로깅 시설, 모니터링 방법, 보존 기간 및 재평가 시기 포함)

2.고품질 이벤트 로그 확보 : 사이버 보안 사고 식별을 위한 사이버 보안사고 분석을 위한 이벤트 로깅 정책 구현 |

로그 상세 내용 | 1.필수 상세 정보 포함 : 네트워크 방어자 및 사고 대응자를 돕기 위해 충분한 세부 정보를 포함(밀리초 단위의 정확한 타임스탬프, 이벤트 유형, 장치 식별자, 세션/트랜잭션 ID, 소스 및 대상 IP, 사용자 ID, 실행된 명령 등) |

일관성 및 시간 관리 | 1.콘텐츠 및 형식 일관성 : 중앙 집중식 로깅 시 JSON과 같은 구조화된 로그 형식을 사용하여 일관된 스키마, 형식 및 순서를 통해 자동화된 로그 정규화 방법 구현

2.타임스탬프 일관성 : UTC 또는 UTC+9기준으로 타임스탬프를 설정하고 2025-12-25T20:54:59.649Z(ISO 860)로 구현 |

보존 및 저장 | 1.충분한 보존 기간 : 컴플라이언스 및 거버넌스를 충족하면서 사고분석에 필요한 로깅 설정기준 필요

2.안전한 전송 및 저장 : TLS 1.3 및 암호화 검증과 같은 보안 메커니즘을 구현하여 전송 중 및 저장된 이벤트 로그의 무결성 보장

3.무단 접근/수정/삭제 방지: 중앙 집중식 이벤트 로깅 시설은 로그를 무단 수정 및 삭제로부터 보호(별도로 분할된 네트워크를 구성하고 추가 보안제어 장치 적용) |

중앙 집중화 | 1.중앙 집중식 로깅 구현 : 로그 집계를 위해 보안 데이터 레이크와 같은 중앙 집중식 이벤트 로깅 시설 구현 및 SIEM/XDR과 같은 분석 도구로 선별된 로그 전달 |

OT 환경 고려사항 | 1.OT 장치 운영 고려 : 대부분의 OT 장치는 메모리 및/또는 프로세서 제약이 있는 임베디드 소프트웨어를 사용하므로, 과도한 로깅 수준은 장치 작동에 악영향을 미칠 수 있음을 고려

2.센서 사용 및 Out-of-band 통신 : OT 장치가 상세 로그 생성이 어려운 경우 센서로 로깅기능 보완 또는 대역 외(Out-of-band) 로그 통신 사용

3.시간 동기화 : OT 환경은 IT 환경과 시간 동기화를 해야 하며, 그 반대는 제한(단방향) |

위협 탐지 전략 | 1.이상 행위 탐지 : 네트워크, 장치 또는 계정의 행동 이상을 자동화된 탐지할 수 있도록 사용자 및 개체 행동 분석(UEBA) 기능 구현

2.LOTL 탐지 강화: 프로세스 생성 이벤트 및 명령줄 감사를 포함한 상세 로깅을 항상 활성화

3.조직 내 합법적인 바이너리 사용에 대한 기준선을 설정하고 모든 이상 행위를 플래그 지정

4.클라우드 머신러닝 활용 : CSP의 보안 서비스 내에 머신러닝 기반 탐지 기능을 고려하고, 로그 데이터를 실시간으로 제공하여 로그 분석을 강화 |