키워드로 살펴보는 2025년 상반기 보안위협 보고서 다운로드

00. CONTENTS

1.

SKT Data Breach Overview

2.

Current Status of Data Breaches in Domestic Telecom Providers

3.

Association Between HSS and USIM

4.

Analysis of BPF and BPFDoor Malware

5.

Key Controversies in the BPFDoor Case Leading to the SKT Data Breach

6.

SKT Data Breach Countermeasures

1.

DPRK IT Worker : Threat Group

2.

DPRK IT Worker : Campaign

3.

DPRK IT Worker Countermeasures

1.

Overview of Centralized Management SW

2.

Real-World Attacks on Centralized Management SW

3.

Strategies to Prevent Cyber Attacks Arising from Centralized Management SW

01. Executive Summary

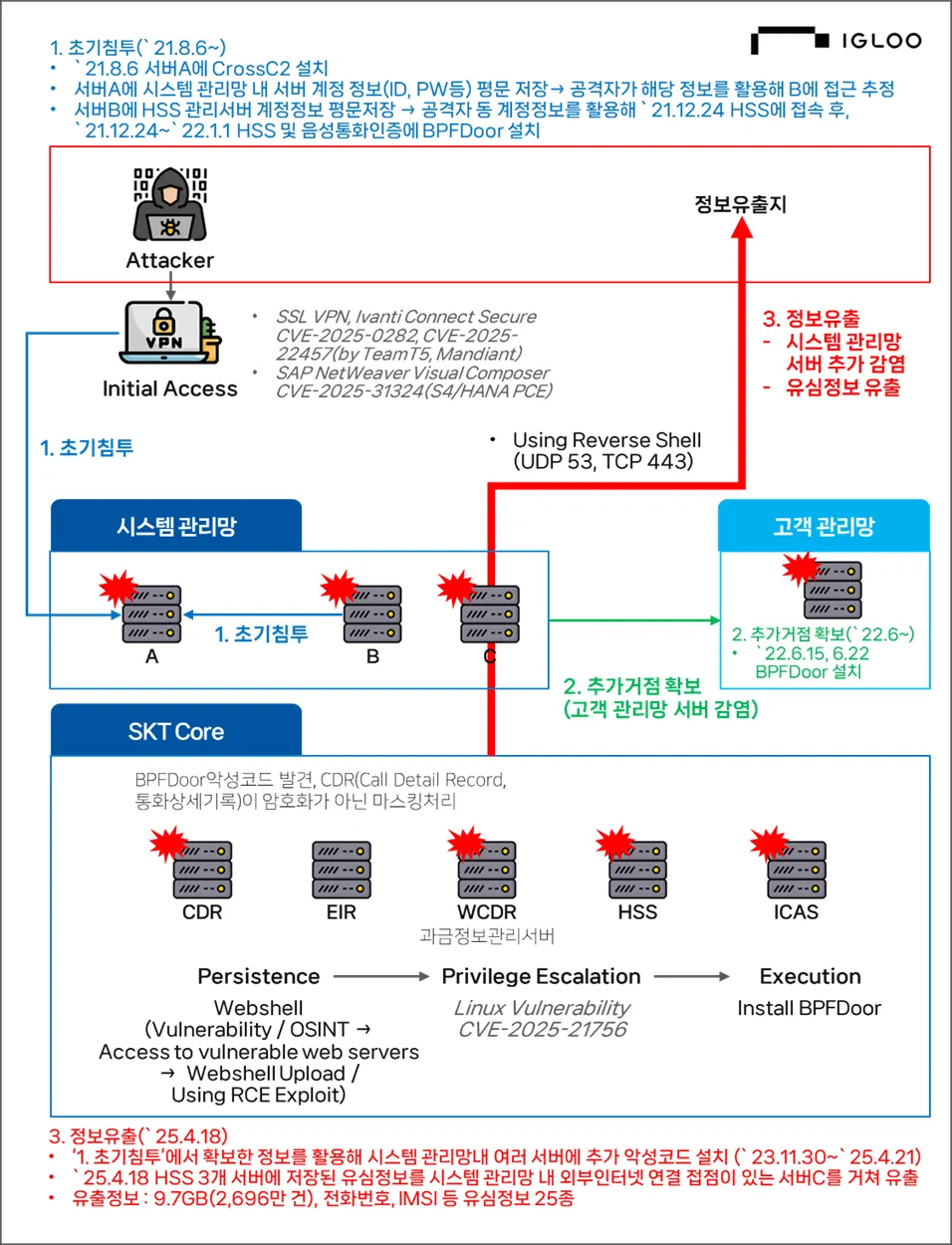

2025년 상반기에도 사이버 환경은 고도화된 공격기법과 국가 주도의 공격 양상으로 인해 공격 영향도가 높아지고 있다. 통신사를 타깃으로 하는 공격 흐름에도 미국 통신사를 대상으로 발생한 솔트 타이푼(Salt Typhoon)과 같이 국내 최대 통신사 SK텔레콤(이하, SKT)에서 전화번호, 인증키, IMSI(가입자식별번호)등 유심정보 25종을 포함한 2,696만 건(9.82GB)을 유심정보 유출사고가 발생하였다.

공격의 트리거가 된 것은 리눅스 기반의 악성코드인 BPFDoor로 28대 서버에 총 33종 악성코드가 감염되었다. 이로 인해 SKT 사용자들은 유심교체를 진행하고 있으며, 최근 2025년 7월 4일 과학기술정보통신부는 ‘SK텔레콤 침해사고 최종 조사결과’를 발표하며 SKT의 정보보호 체계 문제점을 지적하여 대규모 정보유출의 근본 원인으로 내부 보안관리 부재와 침해탐지 체계의 한계를 드러냈다. 국내에서는 리눅스 기반의 악성코드로 인한 대규모 피해사례가 드물었던 만큼 보안위협 탐지 사각지대의 현실을 드러낸 중대한 경고로 평가된다.

국내에서는 오퍼레이션 드림 잡(Operation Dream Job)으로 알려진 공격 방식으로 채용 담당자 및 구직자로 위장한 공격도 기승이다. 외화 획득이나 스파이 활동을 위해 Contagious Interview나 ClickFake Interview와 같은 채용 담당자로 위장해 허위 채용 절차로 공격하거나, Wagemole과 같이 구직자로 위장하여 내부 시스템에 접근하기도 한다. 피해자의 인터렉션을 유도하는 고도화된 사회공학적 공격기법으로 ClickFix를 유도하기 때문에 재택근무를 지원하는 기업들의 피해가 증가되면서 미국 법무부(DoJ)에서는 `24.5.16 발표한 ‘DPRK RevGen: Domestic Enabler Initiative’를 통해 위장 취업 및 Laptop Farms를 운영한 관련자들을 기소하며 대응하고 있다.

장치, 시스템, 네트워크, 사용자 등 다양한 자산에 대해 설정, 모니터링, 제어, 배포, 보안 정책 적용을 중앙 관리 콘솔을 통해 수행할 수 있도록 지원하는 소프트웨어인 중앙 관리 소프트웨어(Centralized Management Software)에 공격도 꾸준히 증가하고 있다. 상용 솔루션의 상당수가 중앙 관리 소프트웨어 구조로 운영 됨에 따라 공급망 공격(Supply Chain)을 목적으로 중앙 관리 소프트웨어를 이용한 공격이 지속적으로 증가하고 있다. 최근에는 해킹조직이 문서중앙화 솔루션에 랜섬웨어를 감염시킨 후 복호화를 빌미로 금전을 요구하는 사례도 발생하고 있어 중앙 관리 소프트웨어를 타깃으로 발생하는 공격 범위가 확대되고 있다.

이처럼 중앙 관리 소프트웨어는 단일 지점을 통해 다수 자산에 영향력을 미칠 수 있는 구조적 특성으로 인해 해킹 그룹에게 최소한의 노력으로 최대 효과를 거둘 수 있는 고위험 타깃으로 인식되고 있다. 이에 따라 공격자들이 취약한 인증 메커니즘, 업데이트 과정의 무결성 검증 미비, 원격 명령제어 기능 남용 등을 노려 공급망을 통한 침투 및 랜섬웨어 유포, 정보 탈취, 백도어 설치 등 복합적인 공격 시나리오를 전개하고 있어 전략적 위협요인으로 부각되고 있다.

02. KEYWORD1 : SKT Data Breach with BPFDoor

핵심 키워드

#USIM, #IMSI, #IMEI, #AKA, #HSS, #BPFDoor, #justforfun, #RedMenshen, #MagicPacket, #Chinese-affiliated threat actors, #Salt Typhoon

국내 최대 통신사 SKT가 계정정보 관리 부실, 과거 침해사고(‘22.2월) 대응 미흡, 주요 정보 암호화 조치 미흡 등의 원인에 의해 전화번호, 인증키, IMSI(가입자식별번호)등 유심(USIM)정보 25종 9.82GB분량으로 IMSI기준 2,695만 7,759건이 유출되었다.

2025년 7월 4일, 과학기술정보통신부는 민관합동조사단의 조사 결과를 담은 ‘SK텔레콤 침해사고 최종 조사결과 발표’를 발표하였다. SKT 침해사고 이후 1차(4.19~4.24), 2차(4.23~4.30), 3차(5.3~5.8), 4차(5.8~5.14)에 걸친 민관 합동조사단 분석이 진행되었으며, 4차례의 점검을 통해 BPFDoor 악성코드 및 국내·외 변종 202종에 대한 탐지도구 적용을 완료하였다.

SKT 전체 서버 42,605대를 점검한 결과 음성통화인증(HSS), ICAS(통합고객시스템)등을 포함하여 모두 28대에서 총 33종의 악성코드에 감염되었다고 밝혔다. 금번 침해사고와 연관성은 없으나 공급망 보안 취약으로 악성코드 1종이 SKT 서버 88대에 유입된 것을 확인하였으며, 2022년 2월 SKT에서 악성코드 2종을 자체 조치한 내역도 확인되었다.

사고 원인으로 계정정보 관리 분실과 2022년 2월에 발생한 과거 침해사고의 대응 미흡, 주요 정보 암호화 조치 미흡 등으로 인한 것으로 재발 방지를 위해 계정 비밀번호 관리 강화와 주요 정보 암호화, 최고경영자(CEO) 직속의 정보보호 관리체계(거버넌스) 강화, 정보보호 인력 및 예산 확대 등을 권고했다.

[그림1] SKT Data Breach 예상 공격 구성도(출처 : 과학기술정보통신부, 이글루코퍼레이션 일부 재구성)

•

취약점 5건이 실제 사고에 사용되었는지 확인은 불가하나 공격 구성상 취약점이 사용된 것으로 추정

•

정보기술 영역(업무망, 고객관리망 등)과 네트워크 영역(시스템 관리망, 핵심망인 코어망 등)으로 분류

03. KEYWORD2 : DPRK IT Worker

핵심 키워드

#Contagious Interview, #Wagemole, #ClickFake Interview, #ClickFix, #BeaverTail, #InvisibleFerret, #OtterCookie, #GolangGhost, #Laptop Farm

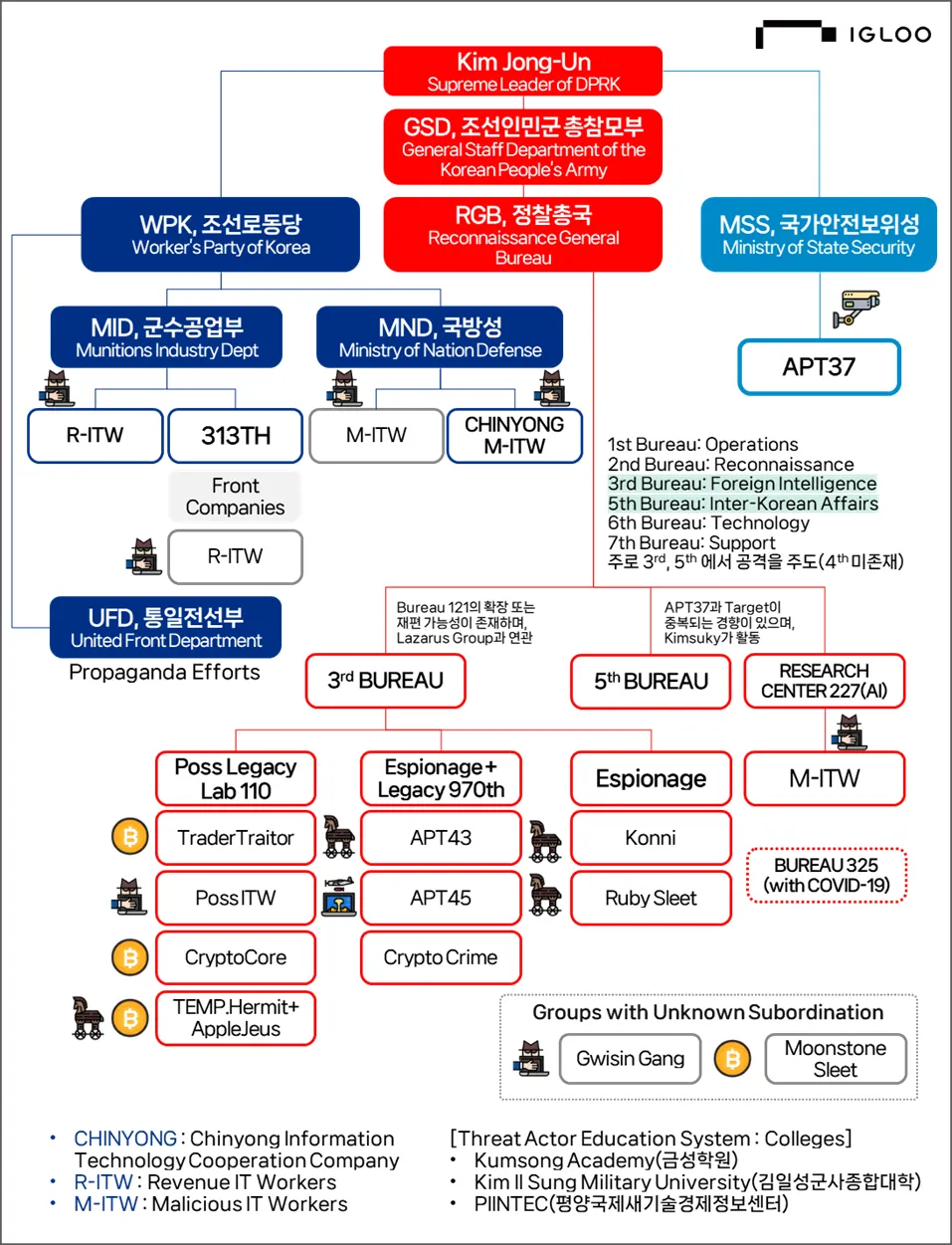

COVID-19 이후로 북한 사이버 공격그룹은 원격 IT 인프라를 통해 사이버 작전을 수행하고 있다. 채용 담당자로 위장한 Contagious Interview나 구직자로 위장한 Wagemole 등의 공격이 발견되기 시작했다. RSAC 2025 컨퍼런스에서 Mandiant Consulting CTO Charles Carmakal은 포춘 500대 기업에서 북한 IT Worker의 직접 또는 계약직 근무로 인해 심각한 문제가 발생했다고 밝혔으며, 이러한 북한의 IT인력의 변화를 토대로 DTEX에서 발표한 보고서에서는 조직적으로 운영되고 있는 북한의 IT Worker 페르소나를 통해 전세계적인 사이버 작전을 설명하였다.

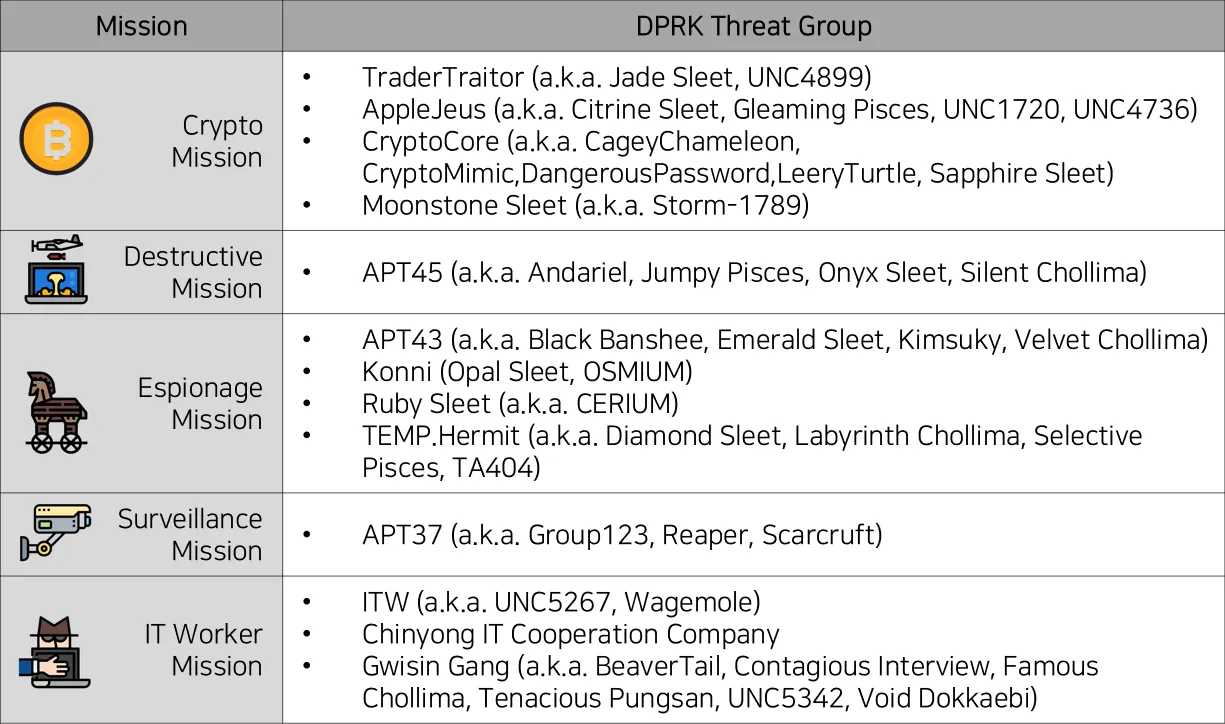

북한의 Threat Group은 Threat Group은 공격 목적에 따라 암호화폐 탈취(Crypto), 파괴적 공격(Destructive), 정찰 및 정보수집(Espionage), 감시(Surveillance), IT 근로자로 위장한 활동(IT Worker) 등으로 구분되어 운영된다.

04. KEYWORD3 : Centralized Management SW

핵심 키워드

#Supply Chain, #RaaS, #DevOps, #Atlassian, #vCenter, #Hypervisor, #cis group

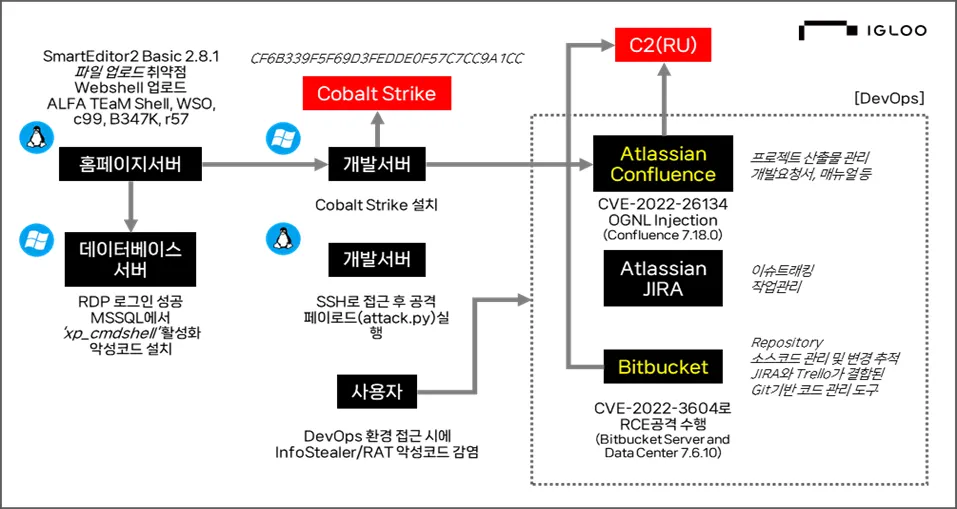

DevOps를 구현하기 위해서 자주 사용되는 Atlassian Confluence는 중앙 관리 소프트웨어의 대표적인 공격 대상이다. 프로젝트 산출물이나 개발요청서, 매뉴얼 등을 관리하는 Atlassian Confluence의 원격 코드 실행 취약점인 CVE-2021-26084와 CVE-2022-26134은 2021년(AA22-117A)과 2022년(AA23-215A)에 CISA에서 발표한 가장 많이 악용된 취약점 목록에도 이름을 올렸다. CVE-2021-26084와 CVE-2022-26134은 Confluence내에 OGNL(Object-Graph Navigation Language)에서 발생되는 취약점으로 OGNL Injection을 통해 임의 코드 생성이 가능하다.

[그림3] DevOps를 이용한 중앙 관리형 소프트웨어 공격 시나리오

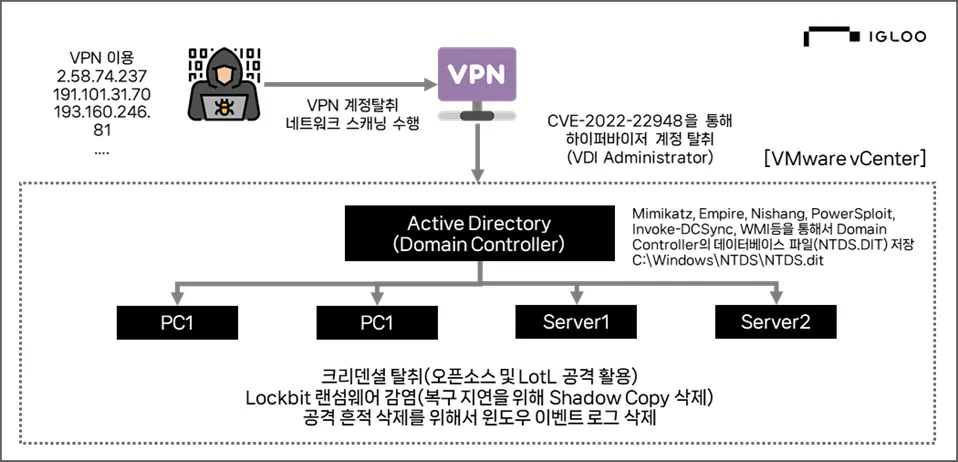

가상화 솔루션은 Darkside, RansomExx, Babuk Locker 등 랜섬웨어 공격그룹에서 주로 사용하는 공격 방법 중 하나로 특히 해당 공격사례에서 사용된 취약점은 VMware vCenter CVE-2022-22948이다. 공격자는 OSINT를 통해 SSL VPN을 식별하고 VPN계정을 탈취하여 시스템에 접근한다.

시스템에 접근한 공격자는 VMware vCenter에 CVE-2022-22948취약점을 이용해 Hypervisor 계정을 탈취한 후, Active Directory를 통해 Mimikatz, Empire, Nishang, PowerSploit, Invoke-DCSync, WMI 등의 오픈소스 및 Living-off-the-Land(LoTL) 공격 도구를 활용해 Domain Controller의 NTDS.dit을 통해 크리덴셜을 탈취한다.

[그림4] VMware를 타깃팅한 공격 시나리오