01. 개요

○ 최근 국내 타깃의 국가지원 위협 행위자(TA, Threat Actor) 공격이 증가됨에 따라 러시아 및 중국 TA로 인한 공격 캠페인에서 주로 사용되는 취약점(`20~`24)목록을 분석

•

2020~2025년에 발생한 공격 캠페인 분석결과 보안패치가 되지 않은 조직 및 기관을 대상으로 공개된 CVE를 활용하였으며, 특히 초기 침투(Initial Access)단계에서 활용

○ 공통적으로 초기 침투 시, Microsoft Exchange Server*를 타깃으로 한 취약점(CVE-2020-0688, CVE-2021-31207 등)이 다수 사용된 것으로 확인

* Microsoft Exchange Server : MS에서 개발한 기업의 전자 메일, 일정 관리 등을 제공하는 프로그램

○ 분석을 통해 확인된 각 국가별 위협 행위자들이 활용하는 취약점들의 특징은 하기와 같음

구분 | 공격그룹별 취약점 활용 목적 및 특징 |

러시아 | Atlassian Confluence, JetBrain TeamCity 등 개발자 협업 도구를 타깃으로 한 공격

→ 인증키 유출, 공급망 공격 등 가능성 증가

러·우 전쟁이후, 러시아 공공 기관이 주로 사용하는 Roundcube Webmail 취약점 활용

→ 우크라이나, 유럽을 타깃으로한 공격이 다수이나 해당 제품 사용 시 주의 필요 |

중국 | 최근 들어 VPN, FW, 웹 포털 기능을 제공하는 Ivanti, Cisco, NetScaler 등 네트워크 장비 공격 증가 → 최초 진입점 확보를 위한 목적 |

○ 특히 코로나 팬데믹 이후, 원격 근무 환경의 확산으로 전통적인 IT기업뿐만 아니라 비 IT기업들도 Atlassian Confluence 같은 협업 도구와 Ivanti 같은 VPN 장비의 사용량이 크게 증가하여, 관련 시스템의 보안 취약점에 대한 지속적인 주의와 관리가 요구됨

02. 대응방안

○ 공격그룹이 사용한 취약점 중 특히 네트워크 보안 솔루션 및 개발자 협업 도구 보안 업데이트 필요(Ivanti, Cisco, NetScaler, Soniwall, Fortinet, Juniper, Checkpoint 등)

•

공격에 사용되는 취약점은 신규 취약점만 사용되는 것이 아니기 때문에 `20년 이전 취약점의 보안패치 및 ASM을 통해 외부에 노출된 공격표면에 대한 모니터링 강화 필요

03. 러시아 위협 행위자 취약점 활용 현황

3.1. 러시아 지원의 APT 활동 현황

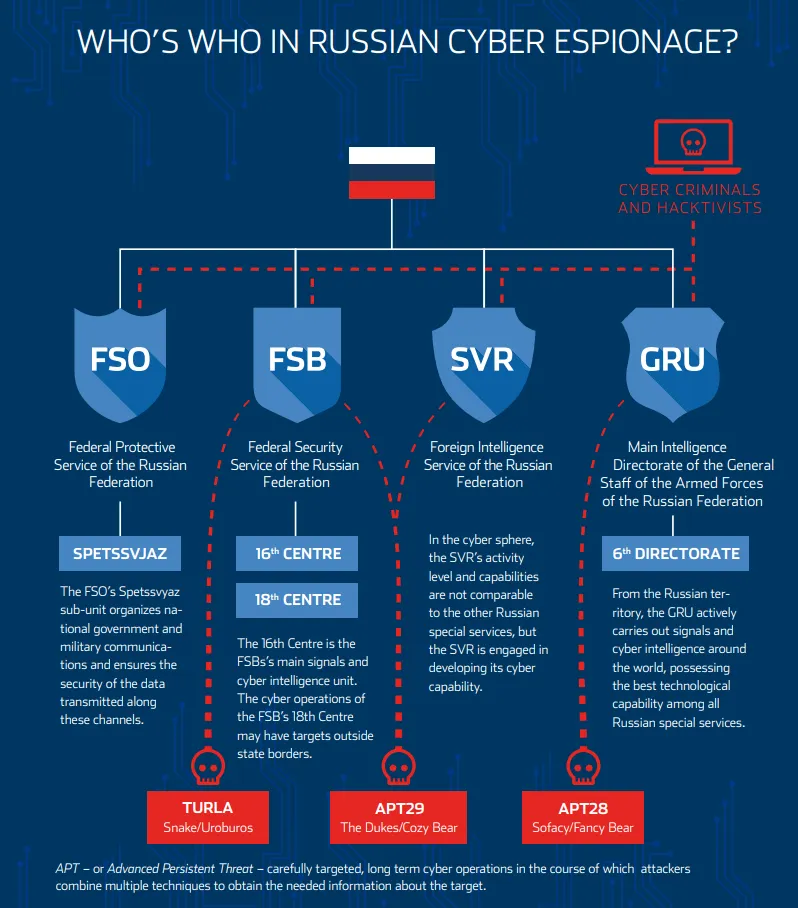

○ 러시아는 경호총국(FSO)외에도 3대 정보기관인 연방보안국(FSB), 해외정보국(SVR), 총참모부 정보총국(GRU)을 통해서 사이버 공격을 수행

•

기관마다 일부 차이는 있으나 주로 미국, 우크라이나, 유럽과 NATO회원국 대상의 표적형 공격을 수행하여 데이터 수집 및 인프라 파괴, 사회불안 조장 등을 수행

[그림 1] 러시아 정보기관 현황 (출처: INTERNATIONAL SECURITY AND ESTONIA 2018)

○ 러시아 공격그룹은 크게 8개로 분류되며 상당수는 정보탈취 및 정치적 목적의 공격을 수행하고 있으나, Wizard Spider의 경우 금전적 목적으로 공격 수행

No | 그룹명 | 별칭 | 정부 연관기관 | 주요 활동 및 공격 사례 |

1 | APT28 | Fancy Bear, STRONTIUM, Sofacy, Sednit | 정보총국(GRU) | 미국 대선 개입을 위해 힐러리 클린턴, 민주당 관련 인사들을 해킹 |

2 | APT29 | Cozy Bear, NOBELIUM,

The Dukes | 해외정보국(SVR) | 미국 민주당 전국위원회(DNC)를 해킹 |

3 | Dragonfly | Energetic Bear, IRON LIBERTY, Crouching Yeti | 연방보안국(FSB) | 미국과 유럽의 에너지 관련 인프라에 대한 침해 공격 수행 |

4 | Ember Bear | UAC-0056, Lorec53, Cadet Blizzard | 정보총국(GRU) | 우크라이나 정부와 통신 기관에 인프라 파괴 목적의 악성코드 배포 |

5 | Sandworm | APT44, ELECTRUM, IRIDIUM | 정보총국(GRU) | 프랑스 대선, 평창 동계 올림픽을 겨냥한 파괴 목적의 악성코드 배포 |

6 | Turla | UNC4210, Krypton, Venomous Bear, Secret Blizzard | 연방보안국(FSB) | 워터링 홀,스피어피싱을 통한 데이터 수집 및 방첩 활동 수행 |

7 | Winter Vivern | TA473, UAC-0114 | 러시아 및 벨라루스의

이익 연계 | 러시아 및 벨라루스의 이익을 위한 데이터 수집 활동 수행 |

8 | Wizard Spider | UNC1878, Grim Spider, FIN12, BLACKBURN | 금전적 목적 | 재정적 목적을 가진 랜섬웨어 캠페인 수행 |

[표 1] 러시아 기반의 주요 위협 행위자 현황(그룹명 명명기준 : MITRE ATT&CK)

3.2. 러시아 위협 행위자의 취약점 활용 및 사례

○ (익명화된 접근시도) 러시아 기반 APT 공격자들은 가상 사설 서버(VPS)*와 가상 사설망(VPN)을 사용하여 연결된 IP 주소가 실제 발신 국가를 식별하지 못하게 해 운영 활동을 익명화 후, 네트워크에 초기 접근하려고 시도하는 것으로 나타남

* VPS: 하나의 물리 서버를 가상화를 통해 여러 개의 독립된 서버처럼 나누어 사용하는 기술

No | 그룹 | 캠페인 |

1 | Turla | 파키스탄 Storm-0156의 C2 서버 침투 |

2 | Ember Bear | 우크라이나 정부 기관을 대상으로 WhisperGate 악성코드 배포 |

3 | APT29 | SolarWinds Orion 공급망 공격을 통한 백도어 배포 |

4 | APT28 | 우크라이나 웹메일 서비스 UKR.NET를 표적으로 삼은 피싱 켐페인 |

[표 2] 익명화된 접근을 위해 VPS가 사용된 공격사례

○ (취약점 스캐닝) 일반적인 레드팀* 구성의 기법과 공개적으로 이용 가능한 도구를 사용하여 사이버 작전을 수행하며 여러 정부 및 주요 기반 시설 기관에서 사용하는 IP Block을 표적으로 시스템의 취약점 스캐닝을 수행하는 특징을 보임

* 레드팀 : 공격자의 시각으로 시스템이나 조직을 테스트하는 역할을 맡은 팀

No | 사용 도구 | 행위 |

1 | Amass, VirusTotal | 웹사이트의 하위 도메인을 확인하는 등의 DNS 정보 획득 |

2 | Acunetix, Nmap | 네트워크의 열린 포트, 서비스 및 취약점을 식별 |

3 | MASSCAN, Nmap | 피해자 네트워크 내부에 있는 다른 컴퓨터를 검색 |

4 | WPScan, JoomScan, MASSCAN, Droopescan | 취약점 스캐닝 |

[표 3] 러시아 위협 행위자가 취약점 스캐닝을 목적으로 사용하는 도구 목록

○ (인터넷 연결 기기 스캐닝) 네트워크 인프라에 대한 취약점 스캐닝 뿐만 아니라 Shodan을 사용하여 사물 인터넷(IoT) 기기들을 스캔하고, IP 카메라의 취약점을 활용해 자격 증명을 유출하는 사례도 확인됨

취약점 | 제품 | 정보 |

CVE-2021-33044 | Dahua IP Camera | 권한 상승 |

CVE-2021-33045 | Dahua IP Camera | 권한 상승 |

[표 4] IoT 공격사례에서 주로 사용되는 취약점 목록

○ (러시아-우크라이나 사태) 2022년 1월부터 러시아 Ember Bear 그룹이 우크라이나를 대상으로 시스템 파괴 및 마비 목적의 WhisperGate* 악성코드를 배포했던 캠페인의 경우, 네트워크 정찰을 통해 피해자 웹 서버 또는 시스템의 취약점을 발견하면 GitHub 저장소에서 CVE 익스플로잇 스크립트를 획득하여 피해자 인프라에 악용하는 방식을 사용한 것으로 알려짐

* WhisperGate : 데이터를 복구할 수 없도록 영구적으로 파괴하는 '와이퍼(wiper)' 유형의 악성코드

취약점 | 제품 | 정보 |

CVE-2020-1472 | Microsoft Netlogon | 권한 상승 |

CVE-2021-3156 | Sudo 명령어 | 권한 상승 |

CVE-2021-4034 | Red Hat Polkit | 권한 상승 |

CVE-2021-26084 | Atlassian Confluence Server and Data Center | 원격 코드 실행 |

CVE-2022-3236 | Sophos Firewall | 원격 코드 실행 |

CVE-2022-26134 | Atlassian Confluence Server and Data Center | 원격 코드 실행 |

CVE-2022-26138 | Atlassian Confluence Server and Data Center | 권한 상승 |

CVE-2022-27666 | Red Hat | 권한 상승 |

[표 5] Ember Bear 사용한 취약점 목록

○ (그 외 공격 사례) 러시아 APT들은 취약한 시스템에 대한 초기 침투 과정에서 이미 알려진 원격 코드 실행 및 권한 상승 관련 취약점들을 적극적으로 활용

No | 그룹 | 활용된 취약점 |

1 | APT28 | CVE-2020-0688, CVE-2020-12641, CVE-2020-17144, CVE-2020-35730, CVE-2021-40444, CVE-2021-44026 |

2 | APT29 | CVE-2020-0688, CVE-2021-27850, CVE-2023-24955,

CVE-2021-36934, CVE-2021-41773, CVE-2021-42013 |

3 | Dragonfly | CVE-2020-0688, CVE-2020-1472 |

4 | Ember Bear | CVE-2020-1472, CVE-2021-3156, CVE-2021-33044, CVE-2021-26084, CVE-2022-26134, CVE-2022-26138 |

5 | Sandworm | CVE-2021-34473, CVE-2023-42793, CVE-2024-1709 |

6 | Turla | CVE-2022-38028 |

7 | Winter Vivern | CVE-2023-5631 |

8 | Wizard Spider | CVE-2020-1472 |

[표 6] 러시아 공격그룹별 초기 침투 과정에서 사용된 취약점 일부

3.3. 러시아 위협 행위자가 활용한 최근 5년 취약점 현황(`20~`24)

1) 러시아 공격그룹이 활용한 주요 취약점

○ 공격에 활용되었다고 알려진 2020년 이후 취약점 조사 결과, 총 59종을 확인할 수 있었으며, 취약한 시스템에 대한 초기 침투 과정에서 활용 가능한 원격 코드 실행과 권한 상승 관련 취약점이 각각 26종, 14종으로 가장 많이 확인

○ 이 중 CVE-2020-0688과 CVE-2020-1472이 가장 많은 그룹에 의해 사용된 것으로 나타남

취약점 | 제품 | 정보 | 그룹 | 활용 |

CVE-2020-0688 | Microsoft Exchange | 원격 코드 실행 | APT28, APT29, Dragonfly | 인증된 클라이언트가 서버에 SYSTEM 권한으로 원격 코드를 실행 가능

VPN과 TOR를 사용한 무차별 대입을 통해 클라이언트 인증 획득 후 원격 코드 실행 |

CVE-2020-1472 | Microsoft Netlogon | 권한 상승 | Dragonfly, Wizard Spider | 초기 침투 이후, 해당 취약점을 통한 권한 상승을 통해 윈도우 AD 서버를 장악 |

[표 7] 러시아 APT그룹에서 주로 사용된 취약점 목록

2) 공격 그룹별 취약점 활용 현황

○ APT29, Ember Bear, APT28이 각각 29종, 11종, 9종의 다양한 취약점을 활용한 것으로 조사되었고 각 그룹들은 하기와 같은 특징을 가지는 것으로 분석

그룹 | 영향 제품 | 취약점 | 특징 |

APT29 | Microsoft Exchange | CVE-2020-0688 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | Apache HTTP server | CVE-2021-41773 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | Zimbra Collaboration | CVE-2022-27924 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | RHSA GNU C Library | CVE-2023-4911 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | Cisco IOS XE web UI | CVE-2023-20198 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | RARLAB WinRAR | CVE-2023-38831 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | Android | CVE-2023-40088 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

APT29 | JetBrains TeamCity | CVE-2023-42793 | 러시아 그룹들 중 가장 다양한 제품의 취약점을 활용 |

Ember Bear | Atlassian Confluence Server and Data Center | CVE-2021-26084

CVE-2022-26134

CVE-2022-26138 | Atlassian Confluence 관련 취약점을 활용 |

APT28 | MS Exchange | CVE-2020-0688

CVE-2020-17144 | Microsoft, Roundcube의 이메일 관련 취약점을 활용 |

APT28 | MS Outlook | CVE-2023-23397 | Microsoft, Roundcube의 이메일 관련 취약점을 활용 |

APT28 | Roundcube Webmail | CVE-2020-12641

CVE-2020-35730

CVE-2021-44026 | Microsoft, Roundcube의 이메일 관련 취약점을 활용 |

[표 8] 러시아 APT그룹별 취약점 활용 현황

3) Roundcube Webmail 취약점을 이용한 공격

○ 러·우 전쟁 이후, 일부 그룹들에서 우크라이나 공공 기관들이 주로 사용하는 Roundcube Webmail의 취약점을 적극적으로 활용하고 있는 것으로 분석

•

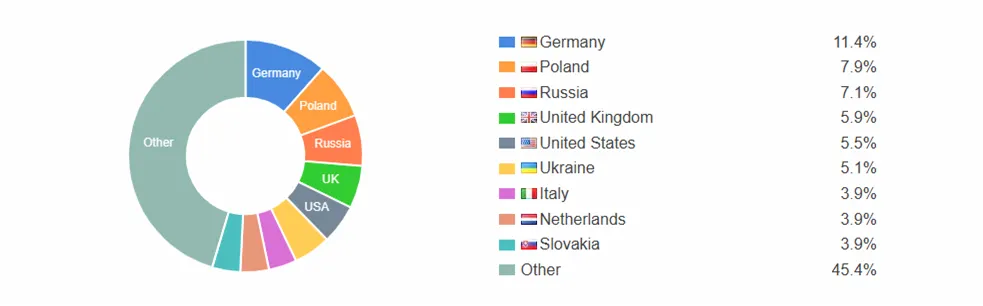

통계 사이트(www.wmtips.com)에 의하면 Roundcube의 Webmail 시장 점유율 76.4% 중 우크라이나는 5.1%(전체 6위)를 차지 (2025.05.09. 기준)

○ 국내 이용률 관련 통계는 확인 불가능했으나 해당 제품을 사용 중이라면 주의 필요

[그림 2] Roundcube Webmail 시장 점유율(출처 : www.wmtips)

그룹 | 취약점 | 정보 | 활용 |

APT28 | CVE-2020-12641 | 원격 코드 실행 | 우크라이나 정부와 군사 단체를 대상으로 한 사이버 스파이 활동 |

APT28 | CVE-2020-35730 | 크로스 사이트 스크립팅 | 우크라이나 정부와 군사 단체를 대상으로 한 사이버 스파이 활동 |

APT28 | CVE-2021-44026 | 원격 코드 실행 | 우크라이나 정부와 군사 단체를 대상으로 한 사이버 스파이 활동 |

Winter Vivern | CVE-2023-5631 | 크로스 사이트 스크립팅 | 유럽의 정부 기관과 싱크탱크를 대상으로 공격을 감행 |

[표 9] 러시아 APT들이 활용 중인 Roundcube Webmail 취약점

4) 개발자 협업 도구들의 취약점을 악용한 공격

○ 주목해야 할 점은 Atlassian Confluence, JetBrains TeamCity와 같은 기업용 개발자 협업 도구들의 취약점을 악용한 공격들이 발생하고 있다는 것으로, 해당 도구들에 대한 공격은 소스 코드나 인증키 같은 민감 정보 유출 및 공급망 공격으로 이어질 수 있기 때문에 주의가 필요

•

APT29는 네트워크 솔루션 SolarWinds Orion 공급망 공격을 통해 백도어를 배포한 전례가 있음

영향 제품 | 정보 | 취약점 | 악용 그룹 |

JetBrains TeamCity | 빌드 및 배포 자동화 | CVE-2023-42793 | APT29

Sandworm |

Atlassian Confluence Server and Data Center | 문서화, 협업 | CVE-2021-26084

CVE-2022-26134

CVE-2022-26138 | Ember Bear |

[표 10] 개발자 협업 도구 취약점 악용

No | 공격 이유 | 설명 |

1 | 민감 정보 | 코드, 인증 정보, 시스템 설계 등이 포함 |

2 | 공급망 공격 | 침해 시 악성코드 배포 가능 |

3 | 내부 침투 경로 | 내부망 이동 및 권한 상승 용이 |

4 | 높은 권한 | 높은 권한 악용 가능 |

[표 11] 개발자 협업 도구가 표적이 되는 이유

○ 개발자 협업 도구의 관리 주체가 보안팀이 아닌 경우 협업 시스템이 갖추어져 있지 않다면, 보안 설정 및 보안 업데이트가 사용 편의성에 초점을 맞추는 경향이 있어 관련 위협으로부터 취약할 가능성이 높음

No | 원인 | 설명 |

1 | 편의성 우선 | 기본 관리자 계정 사용 / 인증, 접근 제어 생략 |

2 | 보안 지식 부족 | 취약점 대응 및 보안 업데이트 미비 |

3 | 책임 불분명 | 감사 및 모니터링 부족 / 로그 수집 미흡 |

4 | 테스트 환경 허술 | 테스트, 개발 환경에서의 보안 설정 생략 및 미흡 |

[표 12] 개발 협업 도구의 보안 문제

04. 중국 위협 행위자 취약점 활용 현황

4.1. 중국 지원의 위협 행위자 활동 현황

○ 러시아의 경우 정부 지원을 받아 활동 중인 것으로 드러났지만, 중국의 경우 국가 지원을 받고 있지만 명확히 드러난 배후 기관이 존재하지 않는 그룹이 다수 존재

○ 중국 위협 그룹은 주로 정부, 방위, 통신, IT, 에너지 등 주요 인프라와 대기업을 표적으로 삼아 정보 탈취, 스파이 활동, 장기적 침투를 수행

•

본 표에 명시된 그룹들은 대표적인 사례에 해당하며, 해당 그룹 외에도 중국과 연계된 다양한 위협 행위자 그룹들 다수 존재

No | 그룹명 | 별칭 | 정부 연관기관 | 주요 활동 및 공격 사례 |

1 | UTA0178 | Red Dev 61, UNC5221, UNC5325 | 중국 | Ivanti VPN 제로데이 취약점을 악용해 표적 공격 수행 |

2 | Velvet Ant | - | 중국 | 동아시아 기업 및 네트워크 인프라를 장기간 표적으로 삼음 |

3 | Hafnium | Silk Typhoon, ATK233,

Red Dev 13 | 중국 | 감염병 연구자, 로펌, 고등교육 기관, 방위 계약업체, NGO 등 미국 내 여러 산업 분야의 기관을 표적으로 삼음 |

4 | Mustang Panda | BRONZE PRESIDENT, TA416, RedDelta | 중국 | 미국, 유럽, 몽골, 미얀마, 파키스탄, 베트남 등의 정부 기관, 비영리 단체, 종교 단체 등을 표적으로 삼음 |

5 | Volt Typhoon | BRONZE SILHOUETTE, UNC3236 | 중국 | 미국과 괌을 포함한 해당 영토의 중요 인프라 조직을 표적으로 삼음 |

6 | menuPass | APT10, Cicada, TA429,

STONE PANDA | 국가안전부

(MSS) | 의료, 국방, 항공우주, 금융, 해양, 생명공학, 에너지, 정부 부분을 표적으로 삼았으며, 특히 일본 기업에 집중 |

7 | Leviathan | APT40, ATK29, TEMP.Periscope | 국가안전부

(MSS) | 미국, 캐나다, 호주, 중동, 동남아시아 전역의 학계, 항공우주, 제조, 해양 및 운송 분야를 표적으로 삼음 |

8 | APT41 | Amoeba, BARIUM, WICKED PANDA | 중국 | 의료, 통신, 기술, 금융, 교육, 소매, 비디오 게임 산업 등을 표적으로 삼음 |

9 | Salt Typhoon | GhostEmperor, UNC2286, RedMike | 중국 | 미국 통신 및 인터넷 서비스 제공업체(ISP)의 네트워크 인프라 공격 |

[표 13] 중국 기반의 주요 위협 행위자 현황(그룹명 명명기준 : MITRE ATT&CK)

4.2. 중국 위협 행위자가 활용한 최근 5년 취약점 현황(`20~`24)

1) 중국 공격그룹이 활용한 주요 취약점

○ Ivanti, Cisco, NetScaler 등 네트워크 장비를 표적으로 한 침투 시도가 증가하고 있음

•

국가안보전략연구원에 따르면 Covid-19이후 재택근무로 인해 네트워크 장비 및 IoT 장치에 대한 취약점 공격 시도가 증가했다는 사실을 확인

취약점 | 제품 | 정보 | 그룹 | 활용 |

CVE-2023-46805 | Ivanti Connect Secure, Ivanti Policy Secure | 인증우회 | UTA0178 | 웹 구성 요소에 있는 인증 우회 취약점으로 인해 원격 공격자가 제어 검사를 우회하여 제한된 리소스에 액세스 |

CVE-2024-21887 | Ivanti Connect Secure, Ivanti Policy Secure | RCE | UTA0178 | 웹 구성 요소에 있는 명령 주입 취약점으로 인해 인증된 관리자가 특별히 제작된 요청을 보내고 어플라이언스에서 임의의 명령을 실행 |

[표 14] 다수의 중국 위협 행위자 그룹에 의해 활용된 취약점

2) 주요 취약점 악용 사례 및 TTP

○ 2023년 12월 3일, 중국 해킹 그룹 UTA0178이 CVE-2023-46805 및 CVE-2024-21887을 악용하여 공격을 수행한 정황이 드러남

•

2024년 1월 15일, Volexity는 해당 취약점을 활용하여 최소 1,700개의 ICS 장치에 대한 대량 악용 증거와 의심되는 침해 사실을 공개

•

UTA0178 뿐만 아니라, Velvet ant, Hafnium 등의 그룹들도 Ivanti, Cisco, NetScaler 등 네트워크 장비의 취약점을 활용하여 초기 접근을 시도하는 공격 사례가 증가하고 있음

전술 | 기법 | 공격 도구 | 설명 |

TA0001 | T1190 | CVE-2023-46805 | "/api/v1/totp/user-backup-code" 엔드포인트에서 경로를 이용한 인증 우회 |

TA0001 | T1190 | CVE-2024-21887 | "/api/v1/license/key-status/<path:node_name>" 엔드포인트에 명령어 주입 페이로드 삽입 |

TA0003 | T1509 | LIGHTWIRE, WIREFIRE | 웹셸을 설치하여 지속적인 접근 유지 |

TA0006 | T1003 | WARPWIRE | 시스템에서 자격 증명을 수집하여 내부 이동 |

[표 15] CVE-2023-46805 및 CVE-2024-21887 악용 사례

3) 연도에 따른 위협 행위 그룹별 취약점 활용 현황

○ 2022년도 이전까지는 Microsoft Exchange Server를 겨냥한 공격이 두드러졌으나, 최근에는 Ivanti, Cisco, NetScaler 등 네트워크 장비를 표적으로 한 침투 시도가 증가하고 있음

•

제로데이 및 엔데이 취약점(ex. VPN, 이메일, 네트워크 장비 등)에 대한 익스플로잇을 수행하며, 웹셸·백도어 등 다양한 악성코드 활용

•

침투 후 자격 증명 탈취, 측면 이동, 은밀한 지속성 확보 등 고도화된 공격 전술(TTP)을 사용

○ 2020년 위협 행위 그룹별 취약점 활용 현황

그룹 | 영향 제품 | 취약점 | 정보 |

menuPass | Windows Netlogon | CVE-2020-1472 | 권한 상승 |

[표 16] 2020년 중국 위협 행위 그룹별 취약점 활용

○ 2021년 위협 행위 그룹별 취약점 활용 현황

그룹 | 영향 제품 | 취약점 | 정보 |

Mustang Panda | Windows Print Spooler | CVE-2021-1675 | 원격 코드 실행 |

Mustang Panda | Windows Print Spooler | CVE-2021-34527 | 원격 코드 실행 |

Mustang Panda | IE 렌더링 엔진 MSHTML | CVE-2021-40444 | 원격 코드 실행 |

Hafnium | Microsoft Exchange Server | CVE-2021-26855 | 원격 코드 실행 |

Hafnium | Microsoft Exchange Server | CVE-2021-26857 | 원격 코드 실행 |

Leviathan | Microsoft Exchange Server | CVE-2021-31207 | 보안 기능 우회 |

Leviathan | Confluence Server, Data Center | CVE-2021-26084 | 원격 코드 실행 |

Leviathan | Apache Log4j | CVE-2021-44228 | 원격 코드 실행 |

[표 17] 2021년 중국 위협 행위 그룹별 취약점 활용

○ 2022년 위협 행위 그룹별 취약점 활용 현황

그룹 | 영향 제품 | 취약점 | 정보 |

BlackTech | BIG-IP | CVE-2022-1388 | 인증 우회 |

Ke3chang | Citrix ADC, Citrix Gateway | CVE-2022-27518 | 원격 코드 실행 |

[표 18] 2022년 중국 위협 행위 그룹별 취약점 활용

○ 2023년 위협 행위 그룹별 취약점 활용 현황

그룹 | 영향 제품 | 취약점 | 정보 |

UNC4841 | Barracuda Email Security Gateway | CVE-2023-2868 | 명령어 인젝션 |

Hafnium | NetScaler ADC, NetScaler Gateway | CVE-2023-3519 | 원격 코드 실행 |

Salt Typhoon | Cisco IOS XE Software | CVE-2023-20198 | 권한 상승 |

UTA0178 | Ivanti Connect Secure,

Ivanti Policy Secure | CVE-2023-46805 | 인증 우회 |

[표 19] 2023년 중국 위협 행위 그룹별 취약점 활용

○ 2024년 위협 행위 그룹별 취약점 활용 현황

그룹 | 영향 제품 | 취약점 | 정보 |

Hafnium | Palo Alto Networks PAN-OS software | CVE-2024-3400 | 명령어 인젝션 |

Velvet Ant | Cisco NX-OS Software | CVE-2024-20399 | 명령어 인젝션 |

UTA0178 | Ivanti Connect Secure,

Ivanti Policy Secure | CVE-2024-21887 | 원격 코드 실행 |

APT41 | Check Point Security Gateway | CVE-2024-24919 | 정보 노출 |

Mustang Panda | Microsoft Management Console | CVE-2024-43572 | 원격 코드 실행 |

[표 20] 2024년 중국 위협 행위 그룹별 취약점 활용

○ 2025년 위협 행위 그룹별 취약점 활용 현황(추가 확인사항)

•

국내에서도 Ivanti 장비의 취약점 CVE-2025-0208 또는 CVE-2025-22457의 악용 가능성이 제기된 사고가 발생됨에 따라 취약점 보안 업데이트가 필요

그룹 | 영향 제품 | 취약점 | 정보 |

Hafnium | Ivanti Connect Secure, Ivanti Policy Secure | CVE-2025-0282 | 원격 코드 실행 |

UTA0178 | Ivanti Connect Secure, Ivanti Policy Secure | CVE-2025-22457 | 원격 코드 실행 |

[표 21] 2025년 중국 위협 행위 그룹별 취약점 활용

4.3. 중국 위협 행위자들의 주요 공격 도구 활용 현황

1) 백도어(BackDoor)

○ 중국 위협행위자는 정상 프로그램에 악성 DLL을 끼워넣는 DLL Side Loading을 적용한 맞춤형 악성코드를 통해 프로세스 은폐 및 방어회피 기법을 적용하여 탐지 우회

○ 중국 공격그룹은 PlugX, ShadowPad, QuasarRAT, Gh0st RAT, TONESHELL등 중국 기반의 공격그룹들 간에 유사한 악성코드를 사용한다는 공통점을 가지고 있음

도구명 | 그룹 | 정보 |

PlugX | Mustang Panda,

Velvet Ant, ZIRCONIUM | - 시스템 제어나 정보 탈취 등 특정 기능을 담당하는 플러그인들을 이용 |

ShadowPad | APT41,

Aquatic Panda,

Tropic Trooper, RedEcho | - 호스트에 대한 정보를 추출, 명령을 실행하고 파일 시스템 및 레지스트리와 상호 작용하며 새로운 모듈을 구축하여 기능을 확장 |

TONESHELL | Mustang Panda,

ZIRCONIUM | - 감염된 시스템에서 공격자가 원격으로 명령을 실행하고, 추가 악성코드를 다운로드하거나 시스템 정보를 탈취 |

[표 22] 주요 백도어 공격 도구

2) Red Teaming 도구 활용(침투테스트 도구)

○ 공격 효율성 향상을 위한 목적으로 유료 및 오픈소스 기반의 RedTeaming 도구인 Cobalt Strike, Meterpreter, Impacket 등을 통해 악성코드 배포 및 원격제어, 자격증명 탈취 등을 수행

도구명 | 그룹 | 정보 |

Cobalt Strike | Mustang Panda, APT41 | - Java 기반의 상용 침투 테스트 도구로, 기업 네트워크와 시스템의 보안 취약점을 점검 |

Meterpreter | ZIRCONIUM, Xiaoqiying | - 침투 테스트 중 다양한 기능을 지원하는 도구로, 기업 네트워크의 보안 취약점 점검에 사용 |

Impacket | Volt Typhoon, Velvet Ant, menuPass | - 네트워크 프로토콜 작업을 위한 파이썬 기반 오픈소스 라이브러리 |

[표 23] 주요 침투 테스트 도구

3) 자격 증명 수집(Credential Collection)

○ 시스템 접근 성공 이후 권한상승 및 측면이동을 목적으로 Mimikatz, Ntospy, gsecdump 등을 사용

도구명 | 그룹 | 정보 |

MimiKatz | ZIRCONIUM,

Volt Typhoon, Ke3chang, menuPass | - 시스템 메모리에서 비밀번호나 자격 증명과 같은 민감한 정보를 추출 |

Ntospy | Naikon, Xiaoqiying | - 합법적인 네트워크 DLL로 위장해 Windows 인증 과정에 침투하고, 로그인 시도를 가로채 사용자 자격 증명을 탈취 |

gsecdump | Ke3chang,

BRONZE BUTLER | - Windows 운영체제에서 암호 해시 및 LSA 비밀을 얻는데 사용 |

WARPWIRE | UTA0178, UNC5266 | - Ivanti Connect Secure VPN을 표적으로 삼아 일반 텍스트 암호와 사용자 이름을 추출 |

[표 24] 주요 자격 증명 수집기 도구

4) 웹쉘(web shell)

○ 웹 서버 취약점을 이용해 접근 후 웹쉘을 통해서 추가 공격을 위한 목적으로 활용

도구명 | 그룹 | 정보 |

China Chopper | HAFNIUM, Tropic Trooper | - ASP나 PHP등을 지원하며, HTTP POST 명령 내에서 Microsoft .NET 코드를 실행하는 간단한 코드 주입 웹쉘

- 최근에는 CVE-2019-0604을 이용해 China Chopper을 배포하려는 캠페인이 발견 |

ASPXSpy | Dalbit, Threat Group-3390 | - IIS웹 서버 환경에서 사용되는 대표적인 ASPX (ASP.NET) 기반 웹쉘 |

GodZilla | Dalbit, Xiaoqiying | - PHP, JSP, ASPX 등으로 제작된 고급 웹쉘로, 암호화 통신과 명령 실행, 파일 전송 기능 제공 |

Behinder | z0Miner, Earth Longzhi | - 암호화 통신과 탐지 회피, 플러그인 확장 기능을 갖춘 다언어 지원 고급 웹쉘 |

[표 25] 주요 웹쉘 도구

05. 2020년 이전에 발견된 취약점

○ `20년~`24년에 공개된 취약점 이외에도 국가 지원 위협 행위자들은 보안패치 되지 않은 시스템을 타깃으로 공격을 수행함에 따라, `20년 이전에 발생한 취약점에 대한 보안 업데이트 필요

취약점 | 제품 | 정보 |

CVE-2018-13379 | Fortinet FortiGate SSL VPN | 경로 탐색 |

CVE-2019-0604 | Microsoft SharePoint | 원격 코드 실행 |

CVE-2019-9621 | Zimbra Collaboration Suite | 서버 측 요청 위조 |

CVE-2019-9670 | Zimbra Collaboraton Suite | 원격 코드 실행 |

CVE-2019-10149 | Exim | 원격 코드 실행 |

CVE-2019-11510 | Ivanti Pulse Connect Secure | 임의 파일 읽기 |

CVE-2019-19781 | Citrix ADC Network Gateway | 원격 코드 실행 |

[표 26] 러시아 APT 그룹들이 활용한 2020년 이전에 발견된 취약점 일부

취약점 | 제품 | 정보 |

CVE-2018-0798 | Microsoft Office Equation Editor | 원격 코드 실행 |

CVE-2018-0802 | Microsoft Office | 원격 코드 실행 |

CVE-2019-0708 | Remote Desktop Protocol | 원격 코드 실행 |

CVE-2019-3396 | Atlassian Confluence | 경로 탐색 및 원격 코드 실행 |

CVE-2019-11510 | Pulse Connect Secure | 임의 파일 읽기 |

CVE-2019-18935 | Telerik UI | 원격 코드 실행 |

CVE-2019-19781 | Citrix ADC and Gateway | 원격 코드 실행 |

[표 27] 중국 위협 행위 그룹들이 활용한 2020년 이전에 발견된 취약점 일부