01. 개요

○ `19년부터 활동한 대표적인 RaaS모델 LockBit랜섬웨어 그룹 Onion사이트가 해킹되어, `22.04 ~ `25.11까지 활동한 관리자 패널 탈취 및 DB스가 포함된 패키지 파일 공개

•

비트코인 주소(59,975개), LockBit 빌드정보, 랜섬웨어 공격자와 피해자 협상채팅(4,442개)

○ (LockBit 버전별 특징) LockBit은 LockBit1.0(2019, ‘.abcd’확장자로 윈도우 기반의 RSA+AES암호화) LockBit2.0(2021, 전파기능 추가), LockBit3.0/Black(2022, 랜섬웨어 최초로 버그바운티 출시), LockBit Green(2023, Conti랜섬웨어 일부 통합)

○ 2024.02.19., ‘크로노스 작전(Operation Cronos)’으로 12시간 동안 3개국 28대 서버가 다운되고 관련자 체포 및 조직과 연계된 200개 이상의 암호화폐 계정 동결

•

LockBit 랜섬웨어는 무력화 이후 새로운 인프라를 통해 공격을 재기하였으나, 이해관계자의 기소 등으로 인해 LockBit이외에 다른 RaaS그룹이 부상

○ LockBit 랜섬웨어 그룹 외에 RansomHub, CLOP, Akira, Qilin, Play 등 다수의 RaaS모델은 멀티 플랫폼을 지원하고 있으며 잘못 구성된 클라우드나 EDR무력화 등을 활용

•

2025년 2월부터 북한 해킹그룹 Moonstone Sleet이 PuTTY로 위장한 악성 소프트웨어, 악성게임, npm패키지, Linkedin, Telegram 등을 통해서 Qilin 랜섬웨어를 배포하는 표적형 공격을 수행(Storm-1789와 Diamond Sleet, Onyx Sleet등의 공격그룹과 오버랩)

02. 대응방안

○ RaaS 랜섬웨어 공격그룹 상당수는 △ 보안패치 되지 않은 취약점 이용, △ 다중협박, △ Tor기반 유출 사이트 및 .oinon도메인, △ 제휴사간의 긴밀한 서비스 모델을 제공함에 따라 랜섬웨어 수익모델의 세부화로 인한 대응체계 강화 필요

•

랜섬웨어 공격 특성 상 암호화 시에 복호화키 없이 복구가 불가하기 때문에 철저한 백업관리 및 ASM을 통한 노출된 취약한 공격 벡터 최소화가 중요

03. LockBit 랜섬웨어 데이터베이스 정보 노출 현황

3.1. 정보노출 개요

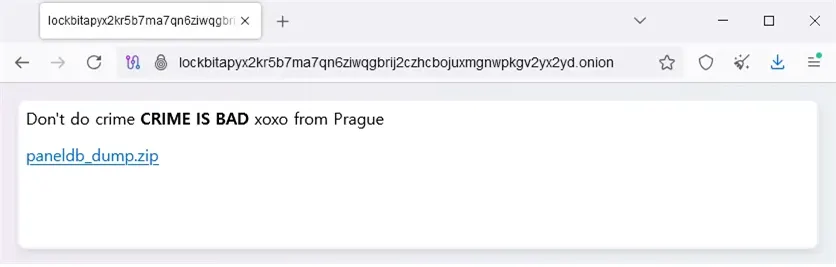

○ 2025년 5월 7일(UTC기준) LockBit랜섬웨어가 운영하는 onion사이트에 ‘범죄를 저지르지 마세요. 범죄는 나쁘죠. 프라하에서 온 xoxo(Don’t do crime CRIME IS BAD crime is bad xoxo from Prague)‘라는 메시지와 함께 ’paneldb_dump.zip‘파일 공개

•

LockBit에서 도난당한 SQL 데이터베이스로 구성된 7.5메가바이트 압축 파일의 다운로드 링크로 2024년 12월부터 2024년 4월 29일까지의 데이터 정보가 저장

•

URL : LockBitapyx2kr5b7ma7qn6ziwqgbrij2czhcbojuxmgnwpkgv2yx2yd.onion

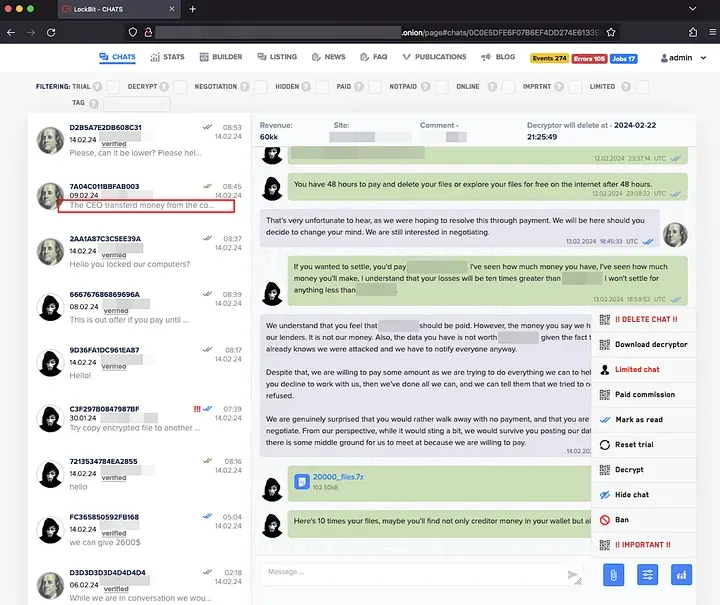

[그림 1] LockBit onion 사이트 접속 화면

○ ‘크로노스 작전(Operation Cronos)’으로 CVE-2023-3824를 통해 기 유출된 정보로 추정

•

CVE-2023-3824 : PHP 8.0.30 이전의 8.0 버전과, 8.1.22 이전의 8.1 버전, 8.2.8 이전의 8.2 버전에서 발생. HAR 파일을 로딩하는 동안 디렉토리 입력값을 읽을 수 있고 이를 통해 스택 버퍼 오버플로우를 유발하여 원격코드 실행 가능

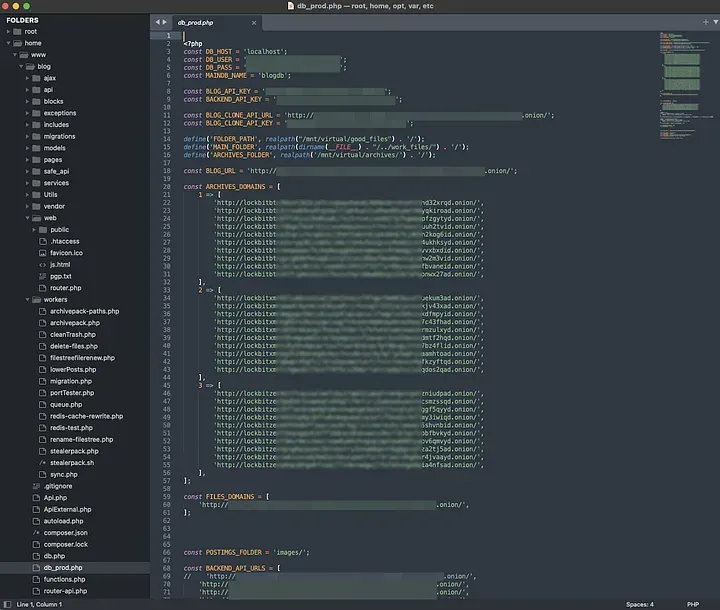

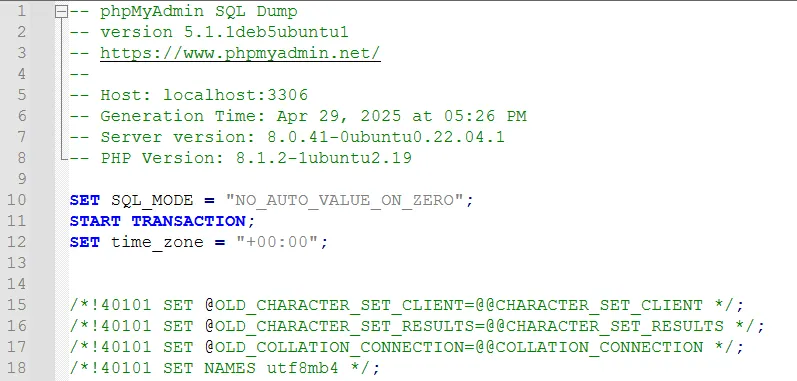

[그림 2] 2024년 유출된 LockBit 관리 플랫폼 소스코드 일부(출처 : SlowMist)

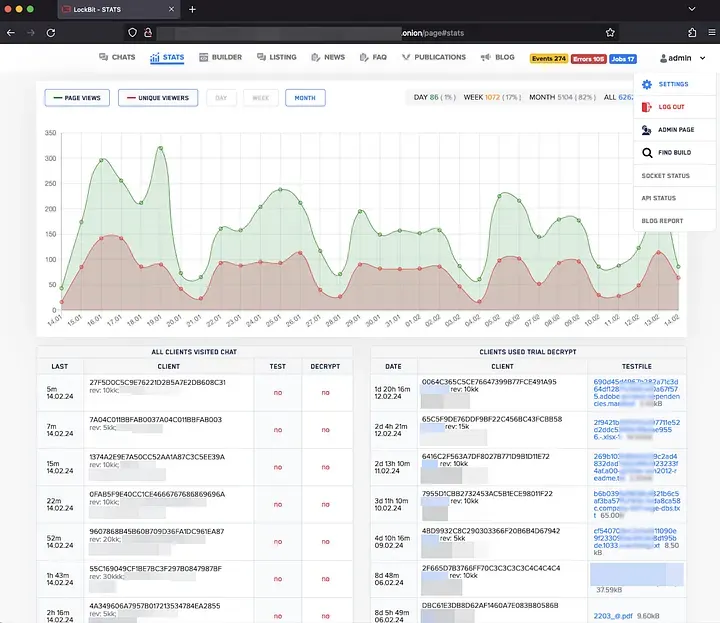

[그림 3] 2024년 유출된 LockBit 관리 콘솔 페이지 일부(출처 : SlowMist)

[그림 4] 2024년 유출된 LockBit 채팅 커뮤니테이션 일부(출처 : SlowMist)

3.2. pandeldb_dump.sql 주요 정보 현황

○ paneldb_dump.zip 압축 해제 시 MySQL을 덤프한 pandeldb_dump.sql에 20개 테이블 정보 포함

•

비트코인 지갑주소 59,975개, 랜섬웨어 공격자와 피해자 협상채팅(4,442개), 도메인 및 예상수익, LockBit 빌드 정보(피해자 프로필 정보 포함)등 존재

•

제휴사의 Tox P2P 인스턴트 메시징 도구 ID가 포함되어 있어 계열사 정보 유추 가능

[그림 5] pandeldb_dump.sql파일 일부

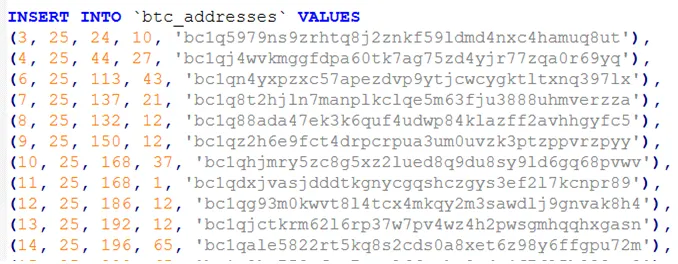

1) 테이블명 : btc_addresses

○ 59,975개의 고유한 비트코인 주소가 저장되어 있으며, 전송 수수료 감소 및 더 높은 트랜잭션 용량을 제공하는 비트코인 세그윗(BTC Segwit)을 사용해 주소의 접두어가 'bc1q' 사용

•

랜섬웨어 공격에 사용된 지갑주소의 재사용이 없는 것으로 미루어 사용자별로 고유한 주소를 할당한 것으로 보이며 순차적으로 지갑주소를 생성한 것으로 판단

○ LockBit 랜섬웨어가 사용한 비트코인 주소 목록 : https://raw.githubusercontent.com/D4RK-R4BB1T/Criminal-Leaks/refs/heads/main/LockBit/LB_BTC.txt

[그림 6] btc_addresses테이블 정보 일부

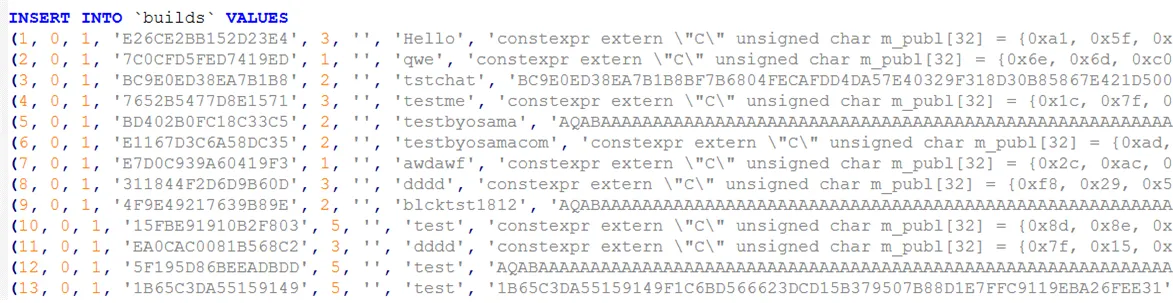

2) 테이블명 : builds

○ 제휴사가 LockBit공격을 위해 생성한 개별 빌드정보 및 공개키 포함

•

1,178개의 고유한 SHA-256가 존재하며 평균 바이너리 크기는 약 437KB로 확인

○ 중복을 제외한 1,183개 builds정보를 토대로 빌드 정보는 특정 제휴사와 연결되어 있으며, 개별 운영자들이 여러 빌드를 생성해 공격하는 구조로 운영

•

[그림 7] builds 테이블 정보 일부

○ 1,183개 필드 정보를 갖는 builds 테이블에서 company_websit를 분석해본 결과 30개국의 국가수준 TLD(최상위 도메인)가 생성

rank | TLD | builds | comment |

1 | .com | 561 | global mix, default target(example.com) |

2 | .br | 51 | Brazil – LockBit의 포르투칼 미끼 사이트 |

3 | .cn | 47 | 중국, 만다린어 금지에도 불구하고 중국 타깃 공격 |

4 | .tw | 41 | Taiwan 대상의 공급망 공격으로 추정 |

5 | .it | 26 | 2차 공격으로 추정되는 이탈리아 공격 |

○ revenue1,183개 빌드를 통해 제휴사에서 원하는 몸값 금액 확인이 가능

•

몸값은 10k=$10,000, 1kk = $1,000,000, 10kk = $10,000,000로 표기하며, TLD가 .br(브라질), .cn(중국) 또는 .tw(대만)인 경우에는 해당 가격이 높게 책정

•

1,000달러 이상의 몸값을 요구하는 경우는 20%이며, 50,000달러 이하는 38%, 100만달러에서 500만 달러는 42%에 달하는 것을 알 수 있음

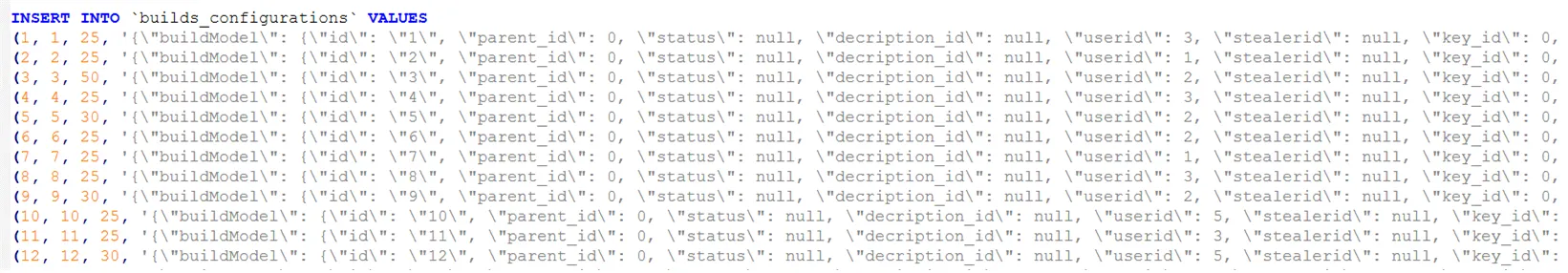

3) 테이블명 : builds_configurations

○ LockBit 빌드에 사용된 구성 정보로 암호화를 제외한 ESXi servers 정보 등이 포함

[그림 8] builds_configurations 테이블 정보 일부

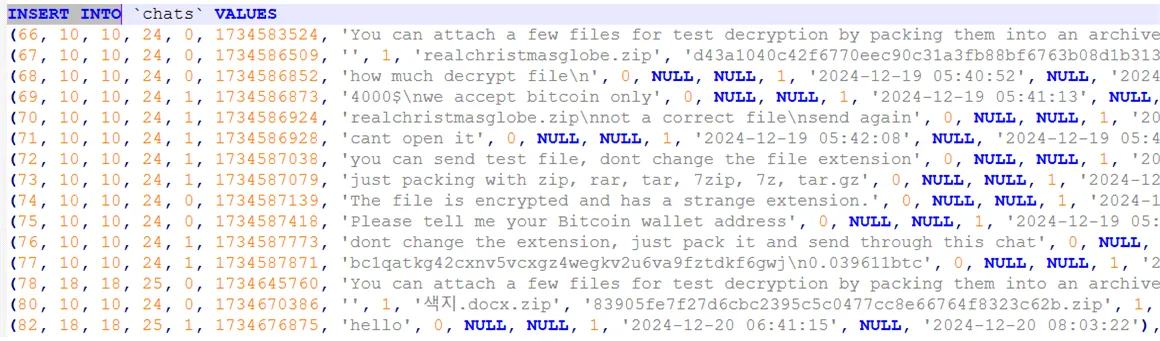

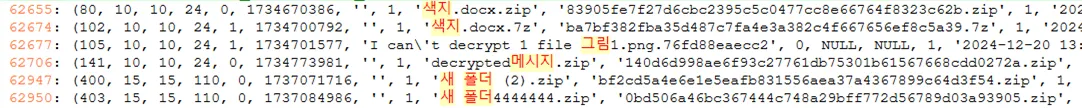

4) 테이블명 : chats

○ 12월 19일부터 4월 29일까지 랜섬웨어 공격자와 피해자들 간의 협상 메시지 4,442개가 포함

[그림 9] chats 테이블 정보 일부

○ 일부 채팅 내용에서 한국 피해자가 협상한 것으로 추정되는 내용이 발견

[그림 10] chats 테이블 정보 일부

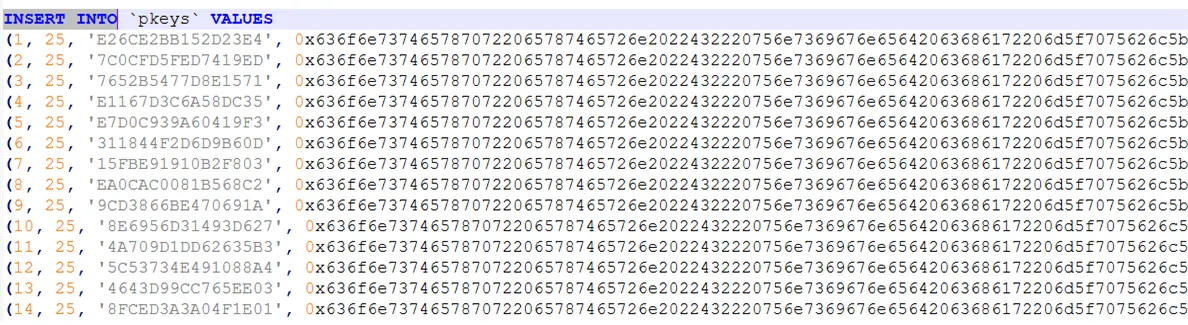

5) 테이블명 : pkeys

○ 호스트 수준의 RSA 개인키 목록이 포함

[그림 11] pkeys 테이블 정보 일부

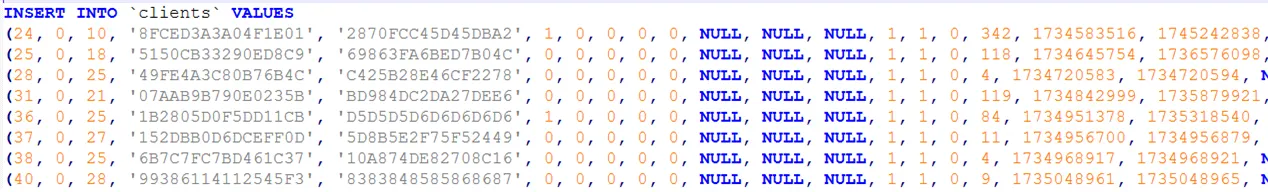

6) 테이블명 : clients

○ 피해자 회사 프로필 정보

[그림 12] clients 테이블 정보 일부

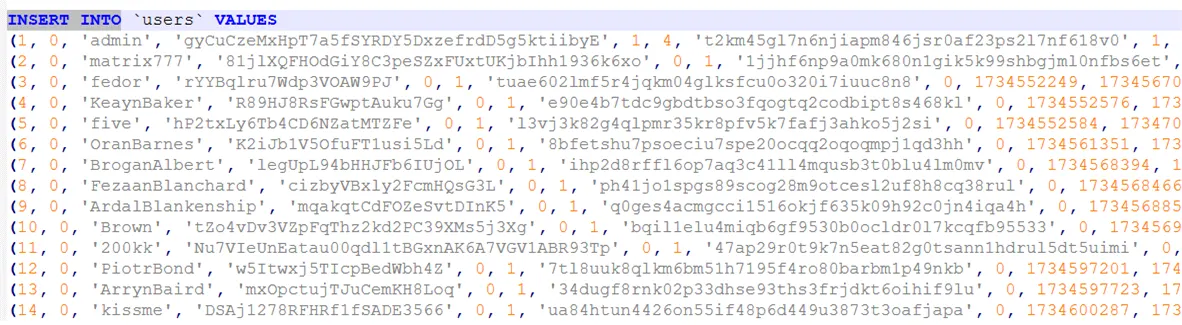

7) 테이블명 : users

○ 제휴 패널 접근계정 75개(관리자 계정 1개 및 제휴사 계정 74개)

[그림 13] users 테이블 정보 일부

04. LockBit 랜섬웨어 그룹

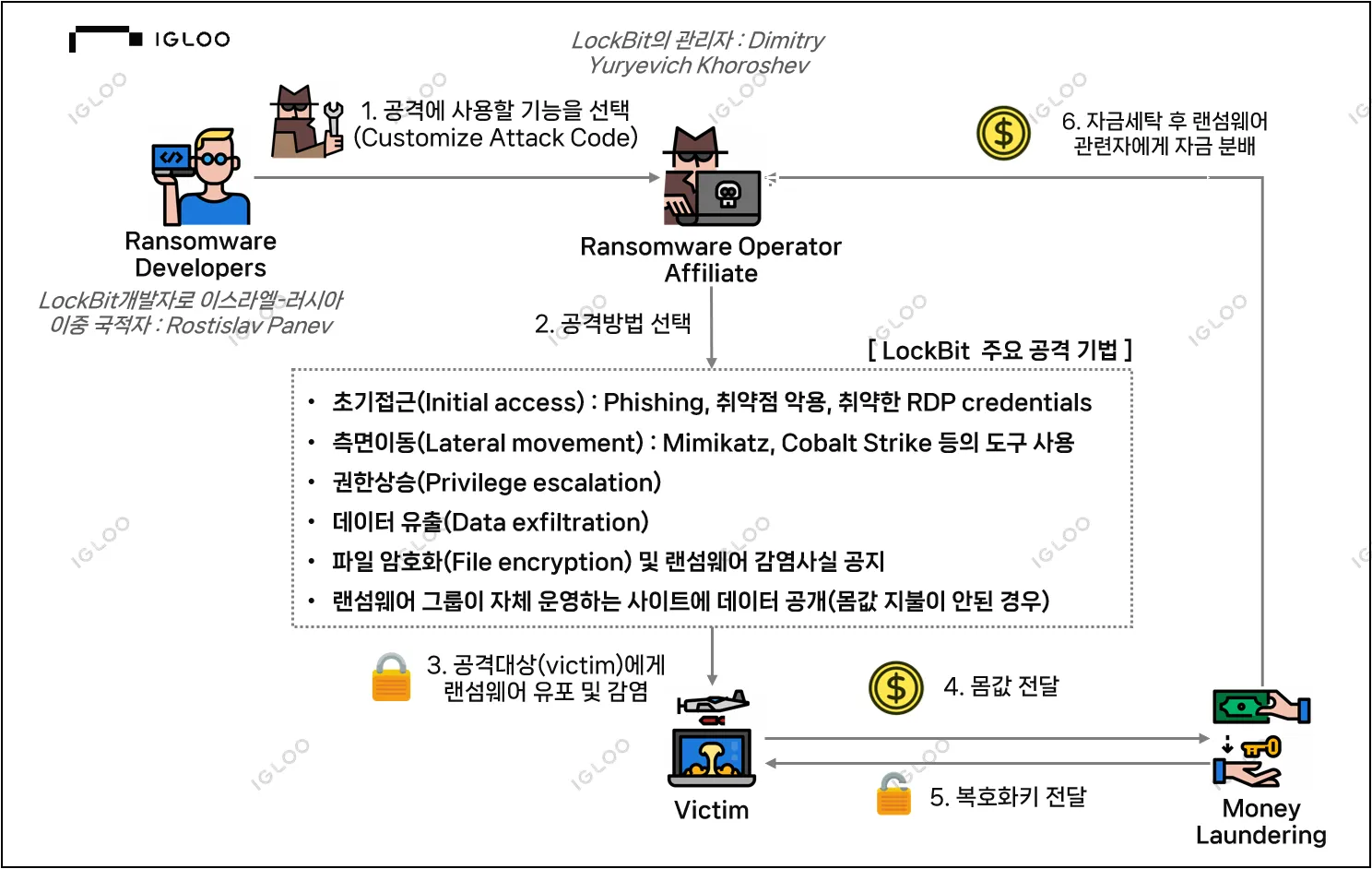

4.1. LockBit 랜섬웨어 공격그룹의 서비스 모델

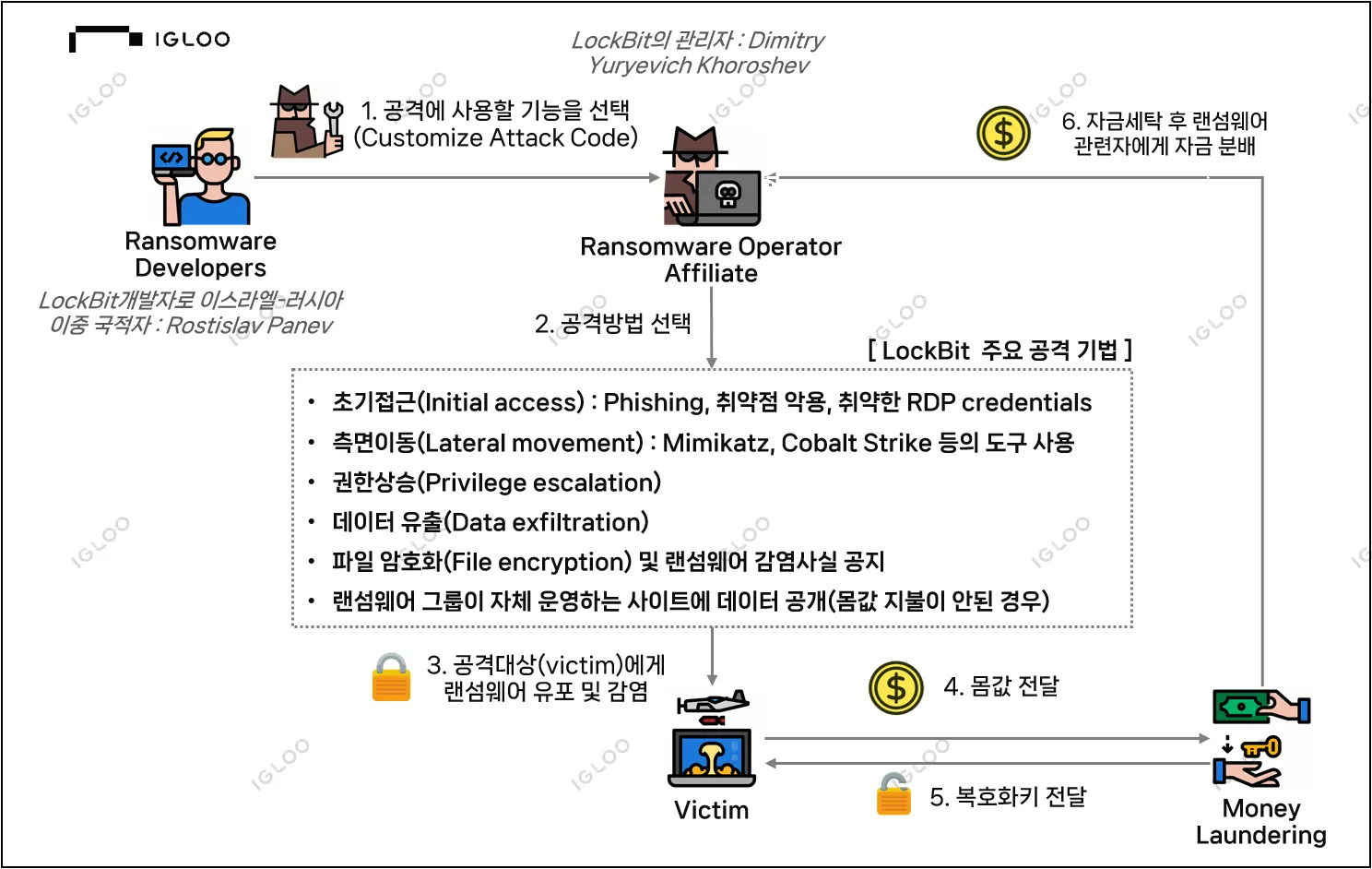

○ LockBit은 일반적인 RaaS과 마찬가지로 핵심 개발자들이 랜섬웨어 툴킷을 제공하고, 제휴사(Affiliate)에서 랜섬웨어의 배포를 수행하고 피해자에게 받은 몸값은 공격자가 일반적으로 70%정도로 분배

•

Windows와 Linux시스템을 모두 지원하고 멀티 스레드 암호화와 AES-NI명령어를 통해 내부 네트워크 환경에서 PSExec나 RDP의 무차별 대입공격으로 Lateral Movement가능

[그림 14] LockBit 랜섬웨어 서비스 구성도

○ LockBit은 ProxyShell(CVE-2021-34473, CVE-2021-34523, CVE-2021-31207), PaperCut(CVE-2023-27350), BlueKeep(CVE-2019-0708), Apache Log4j(CVE-2021-4422) 및 Citrix Bleed(CVE-2023-4966)등 다수의 취약점을 사용하여 공격

•

그 외에도 Veeam 백업 소프트웨어, vCenter Server 및 ESXi 등의 취약점을 악용

NO | CVE ID | Product Name | Vendor |

1 | CVE-2023-4966 | NetScaler ADC/Gateway | Citrix |

2 | CVE-2023-27351 | PaperCut MF/NG | PaperCut |

3 | CVE-2023-27350 | PaperCut MF/NG | PaperCut |

4 | CVE-2023-0669 | GoAnywhere MFT | Fortra |

5 | CVE-2022-36537 | ZK Framework | Potix |

6 | CVE-2022-22965 | Spring Framework | VMware |

7 | CVE-2022-21999 | Windows Print Spooler | Microsoft |

8 | CVE-2021-44228 | Apache Log4j2 | Apache |

9 | CVE-2021-36942 | Windows LSA | Microsoft |

10 | CVE-2021-34523 | Exchange Server | Microsoft |

11 | CVE-2021-34473 | Exchange Server | Microsoft |

12 | CVE-2021-31207 | Exchange Server | Microsoft |

13 | CVE-2021-22986 | BIG-IP | F5 Networks |

14 | CVE-2021-20028 | SMA Firmware | SonicWall |

15 | CVE-2020-1472 | Netlogon | Microsoft |

16 | CVE-2019-7481 | SMA100 | SonicWall |

17 | CVE-2019-19781 | Citrix ADC/Gateway | Citrix |

18 | CVE-2019-11510 | Pulse Connect Secure | Ivanti |

19 | CVE-2019-0708 | Remote Desktop Services | Microsoft |

20 | CVE-2018-13379 | FortiOS SSL VPN | Fortinet |

[표 1] LockBit 랜섬웨어 그룹이 주로 사용한 취약점 목록(출처 : qualys)

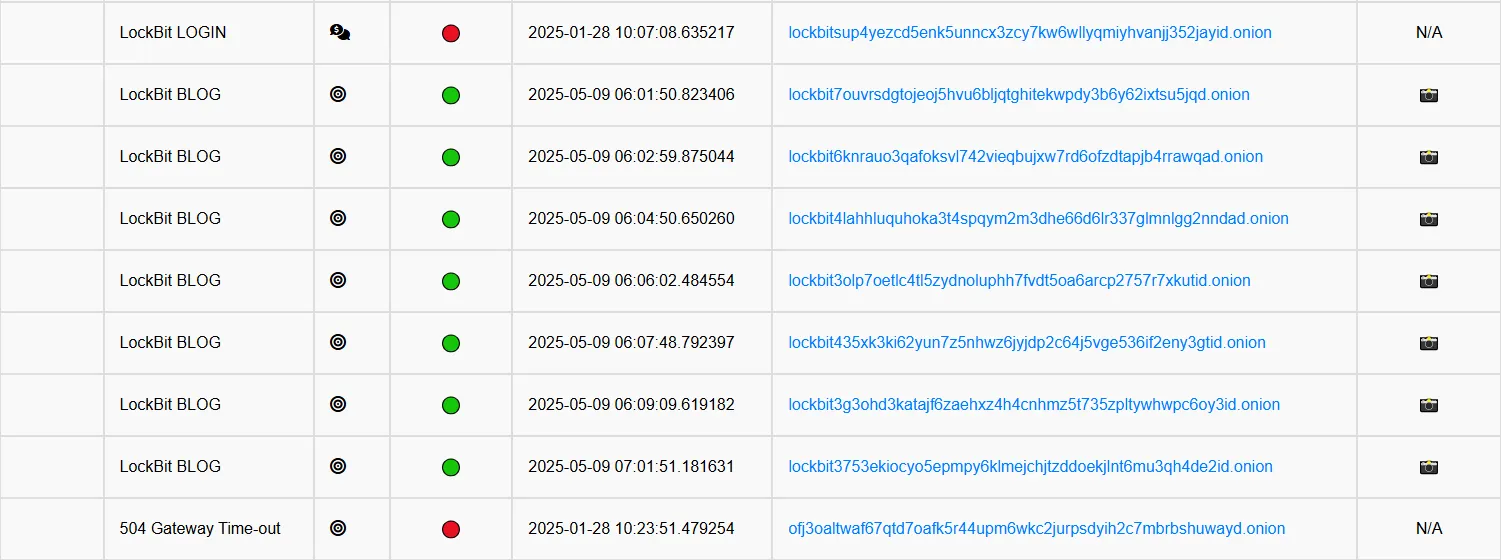

○ LockBit은 1000여개 회사에 피해를 야기했으며, 기존 Conti나 REvil을 능가하는 범죄자금을 획득하여 관련자들은 미국 FBI에서 범죄행위로 기소

•

2024년 2월 19일 영국 국가범죄수사국(NCA), FBI, 유로폴, 인터폴이 공동으로 진행한 크로노스 작전(Operation Cronos)으로 LockBit 웹사이트가 압수

•

2024년 2월, 뉴저지 지방 법원에서 LockBitSupp, LockBit, Putinkrab으로도 알려져 있는 러시아 보로네시 출신의 Dmitry Yuryevich Khoroshev(Дмитрий Юрьевич Хорошев)이 기소

•

2019년 LockBit 설립 당시부터 최소 2024년 2월까지 LockBit의 핵심 개발자로 알려진 Rostislav Panev도 41건의 형사 기소

•

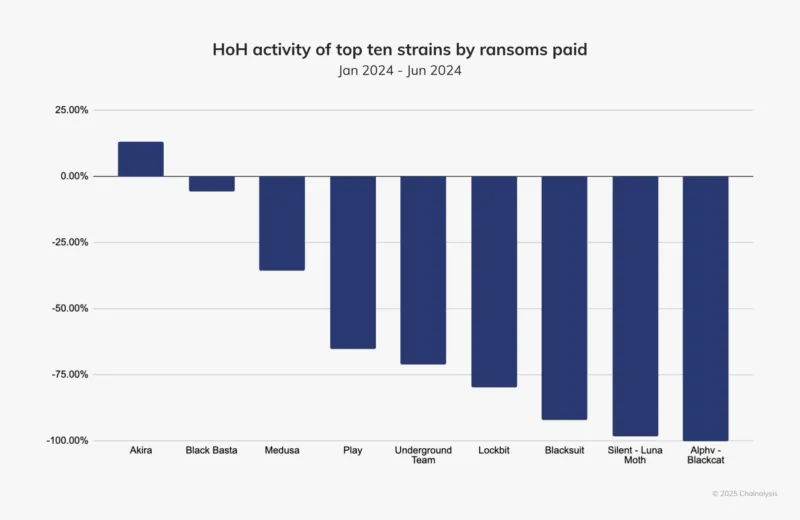

LockBit은 해당 작전이후 2024년 상반기에 79%의 범죄자금이 감소한 것으로 나타나 국제 사이버 범죄 소탕작전이 실제로 효과가 있음을 보여줌

[그림 15] 크로노스 작전 당시 LockBit 사이트 현황(출처 : ransomware.live)

[그림 16] LockBit3그룹의 onion 사이트 현황(출처 : ransomware.live)

○ LockBit과 BlackCat/ALPHV의 붕괴 이후 기존 시장을 흡수하는 새로운 그룹이 없어서 랜섬웨어 생태계가 중소 규모에 집중하는 경향을 보이고 있음

[그림 17] 연도별 랜섬웨어 결제액 변화율(출처 : chainalysis)

4.2. LockBit 랜섬웨어 버전별 주요 기능

버전 | 공격시기 | 상세설명 |

ABCD Ransomware | 2019.9 | - LockBit의 전신인 "ABCD”랜섬웨어로 활동하였으며, 주로 네트워크 침입과 이메일 피싱 공격을 통해 확산

- 미국, 중국, 인도, 인도네시아, 우크라이나, 유럽의 민간 및 정부기관 타깃의 공격 |

ABCD Ransomware | 2020.1 | - LockBit이라는 랜섬웨어가 러시아 해커 포럼에 처음 등장하였으며, LockBit이라는 독립적인 브랜드로 등장

- LockBit 1.0 캠페인에서는 △ 시스템에 액세스한 후 명령 및 제어를 수행하기 위해 PowerShell Empire을 사용, △ Microsoft RAS를 사용하여 다른 시스템에 액세스, △ 시스템에 액세스한 후 Meterpreter를 사용하여 명령 및 제어를 수행과 같은 체인으로 공격 |

LockBit2.0/

LockBitRed | 2021.6 | - LockBit은 LockBit Red라고 알려진 버전 2.0으로 업데이트 되었으며, StealBit라는 임베디드 도구가 포함

- StealBit는 이중 강탈(DoubleExtortion)을 위한 목적으로 회피 및 은폐 기능을 탑재한 데이터 탈취 기능 제공하여 Windows 도메인 전반의 자동 암호화 기능 탑재

- 자동화된 데이터 유출을 위해 StealBit을 사용하여 칠레, 대만, 영국을 타깃으로 주로 공격 |

LockBit Linux-ESXi Locker | 2021.10 | - LockBit이 LockBit Linux-ESXi Locker 1.0을 출시하여 공격 역량을 Linux와 VMWare ESXi까지 확장 |

LockBit3.0/

LockBit Black | 2022.3 | - LockBit은 LockBit Black이라고 알려진 3.0버전으로 업데이트 수행하며, 해당 버전은 BlackMatter나 Alphv(aka. BlackCat)랜섬웨어와 유사

- 업계 최초로 랜섬웨어 버그바운티를 진행하여 LockBit 웹사이트와 소프트웨어 결함을 보고하는 개인에게 1,000 달러에서 100만 달러에 이르는 보상을 제공

- Zcash지원, 업데이트된 관리 기능, 분석 및 회피 방지 기능 포함

- △ 피싱 및 스피어 피싱 이메일, △ 노출되어 있는 취약한 애플리케이션 및 서비스, △ Empire, Metasploit, Cobalt Strike, Cobeacon, KillAV등 타사 프레임워크를 통해 유포 |

LockBit3.0/

LockBit Black | 2022.8 | - LockBit은 협박 전술에서 DDoS공격을 포함시켜 데이터 유출, 암호화, DDoS의 3중 협박(TripleExtortion) 전략 구사 |

LockBit3.0 Builder Leak | 2022.9 | - LockBit3.0Builder가 유출되어 LockBit을 사용하지 않는 사람들도 LockBit 3.0을사용할 수 있는 사건이 발생

- LockBit3.0 Builder유출 이후 Kaspersky에서는 396개의 LockBit샘플 중 312개가 유출된 Builder로 생성

- Builder가 유출되면 2차적인 파생 공격들이 연쇄적으로 발생하는데 2021년 6월, Babuk RansomwareBuilder 유출 시에도 Windows 및 VMWare ESXi피해가 발생되었으며, 2022년 3월에서 Conti Ransomware 데이터 침해 시에도 NB65 해킹 그룹이 러시아 랜섬웨어 공격하는데 사용 |

LockBit Green | 2023.1 | - Conti 랜섬웨어 소스코드를 통합한 LockBit Green 버전 출시 |

macOS NotLockBit | 2023.4 | - macOS 암호화 도구가 포함된 LockBit이 VirusTotal에서 발견

- 발견된 샘플은 5개로 랜섬웨어는 go로 작성되었으며 x86_64 바이너리로 배포되어 Rosetta 에뮬레이션 소프트웨어가 설치된 Intel Mac 또는 Apple 실리콘 Mac에서만 실행 |

LockBit ransomware decryption Key | 2024.2 | - 2024.2.21 미국 국무부에서는 ‘Reward for Information: LockBit Ransomware as a Service (RaaS)’를 통해 LockBit 랜섬웨어 변종의 배후에 있는 구제 조직 범죄 집단에서 핵심 직책을 맞고 있는 개인의 신원이나 위치 파악에 도움이 되는 정보에 대해서 보상하겠다는 보상제도 발표 |

LockBit ransomware decryption Key | 2024.6 | - FBI가 LockBit랜섬웨어 복호화 키 7,000개 이상 확보해 공개 |