01. Background of Zero Trust Model

1) Zero Trust History

초기 보안 체계는 신뢰할 수 있는 내부 네트워크와 외부를 구분하는 경계 기반(Perimeterisation) 보안 모델을 중심으로 발전해왔다. 그러나 클라우드 도입, 원격 근무 확산, IoT 및 모바일 기기의 증가로 네트워크 경계가 모호해지고 보안 위협이 정교해지면서 기존의 경계 기반 보안체계의 한계가 드러나기 시작했다.

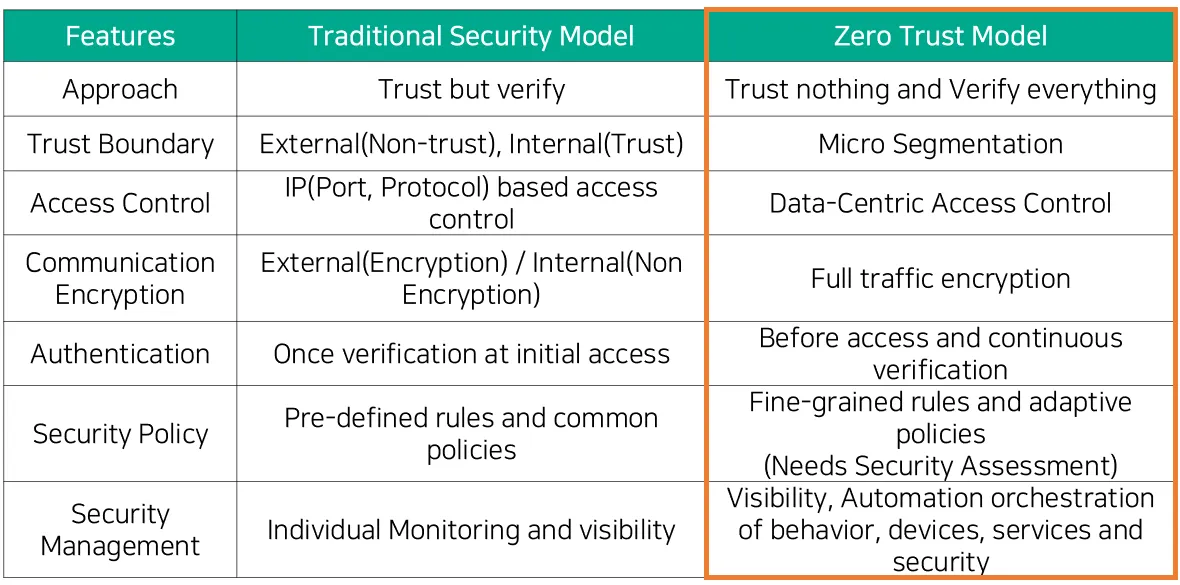

이에 따라 Forrester, Google, Gartner 등의 주요 기관들을 중심으로 경계를 넘어선 보안 문제를 해결하기 위한 연구가 활발히 진행되었으며, 이를 기반으로 Segmentation(De-Perimeterisation) 매커니즘을 도입한 Zero Trust(ZT) 보안 모델이 등장하게 되었다. [표1-1]과 같이 경계 기반 보안 모델(Traditional Security Model)과 제로 트러스트 모델(Zero Trust Model)의 차이를 보면 ‘Trust Boundary’의 변화에 따라서 보안 정책과 인증 및 인가 등의 방식이 변화되는 것을 알 수 있다.

특히, 2022년 미국 정부가 2024년까지 모든 기관에 Zero Trust 원칙(Zero Trust Principle) 적용을 의무화하면서 본격적인 ZT 시대가 열렸다. 앞으로의 보안 체계는 단순한 네트워크 보호가 아닌, 개별 사용자와 디바이스에 대한 지속적인 인증과 최소 권한 원칙을 적용하는 방향으로 변화할 것이다. 네트워크 보안은 과거부터 현재까지 끊임없이 진화해 왔으며, 앞으로도 새로운 위협에 대응하기 위해 지속적으로 발전할 것이다. Zero Trust는 이러한 변화 속에서 보안의 새로운 패러다임을 제시하며, 기업과 기관들이 보다 안전한 IT 환경을 구축하는 데 핵심적인 역할로 제시되고 있다.

[표 1-1] The comparison between traditional security model and zero-trust model

(Security of Zero Trust Networks in Cloud Computing: A Comparative Review, September 2022)

디지털 환경이 빠르게 변화하면서 보안 패러다임도 지속적으로 진화해 왔다. 특히, 네트워크 보안은 기존의 경계 기반 보안(Perimeterisation) 모델에서 제로트러스트(ZT, Zero Trust) 모델로 전환되는 흐름을 보이고 있다. 이 과정에서 보안 기술이 어떻게 발전해 왔는지 살펴보는 것은 중요한 의미를 가진다.

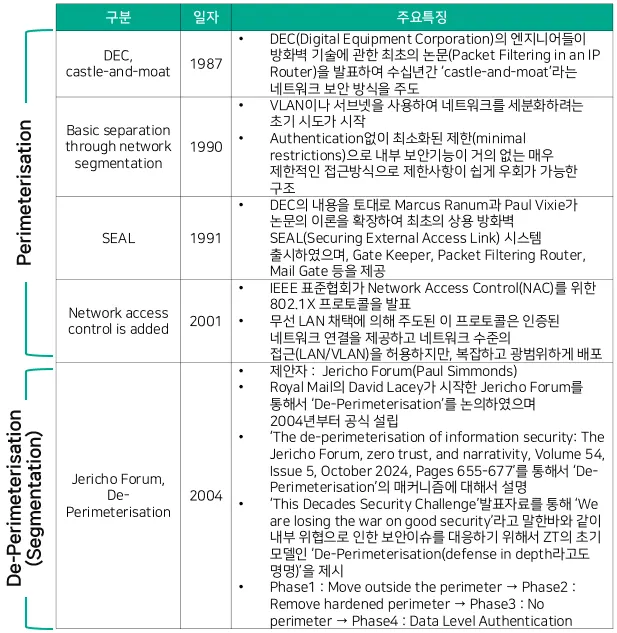

네트워크 보안의 시초는 ‘[표 1-2] Zero Trust History’와 같이 1987년 DEC(Digital Equipment Corporation)에서 발표한 패킷 필터링(Packet Filtering)기술에서 시작되었다. 이는 네트워크를 외부 위협으로 부터 보호하기 위해 '성과 해자(castle-and-moat)' 방식의 방어 체계를 구축하는 개념을 기반으로 했다. 이 모델은 네트워크 경계를 강력하게 보호하는 방식으로 오랫동안 사용되었지만, 내부 네트워크에 대한 보안이 취약하다는 한계를 가지고 있었다.

1990년대에 들어서면서 VLAN과 서브넷을 활용한 네트워크 분리(segmentation) 기술이 등장하기 시작했다. 그러나 이 방식은 인증(Authentication) 없이도 최소한의 제한(minimal restrictions)으로 네트워크를 보호하는 구조였으며 접근 방식이 단순하여 보안이 쉽게 우회될 수 있는 문제가 있었다.

1991년에는 DEC의 보안 개념을 확장한 SEAL(Securing External Access Link) 시스템이 등장했다. 이 시스템은 Gate Keeper, Packet Filtering Router, Mail Gate 등으로 구성되었으며, 방화벽 기술의 기초가 되었다. 특히, Marcus Ranum과 Paul Vixie가 중심이 되어 개발한 이 기술은 네트워크 보안의 중요한 전환점을 마련했다.

2000년대에 접어들면서, 네트워크 접근 제어(Network Access Control, NAC)가 본격적으로 도입되었다. 이는 IEEE 802.1X 프로토콜을 기반으로 무선 LAN 환경에서의 인증 네트워크 연결을 지원하는 기술이었다. NAC를 통해 네트워크에 대한 인증을 강화하고, 접근 가능한 영역을 세분화하여 보안성을 높이는 방식으로 발전했다. 그러나 여전히 복잡한 네트워크 환경에서의 관리 문제와 내부 위협에 대한 대응이 충분하지 않았다.

제로트러스트 모델의 근간이 되는 Segmentation(De-Perimeterisation) 매커니즘은 Royal Mail의 David Lacey가 시작한 Jericho Forum를 통해서 ‘De-Perimeterisation’를 논의되기 시작했다. ‘We are losing the war on good security’라고 말한바와 같이 내부 위협으로 인한 보안이슈를 대응하기 위해서 ZT의 초기 모델인 ‘De-Perimeterisation(defense in depth라고도 명명)’을 제시하면서 제로트러스트의 근간이 되는 새로운 보안 모델이 탄생하게 된 것이다.

[표 1-2] Zero Trust History

2) Evolution of the zero trust model use cases

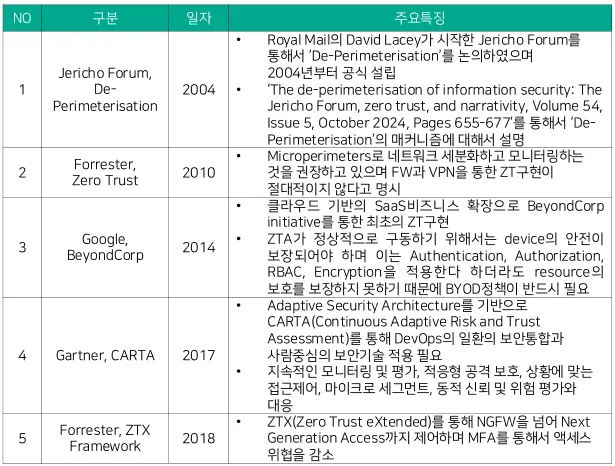

미국 정부의 제로트러스트 도입 및 전 세계적인 확산 이전에는 Forrester, Google, Gartner 등의 기업을 중심으로 제로트러스트 체계와 관련 기술 요소가 발전해왔다. 2014년 인사관리처(OPM)의 정보유출 사고 이후 제로트러스트 도입의 필요성이 부각되면서 EO14028를 통해 정부 주도의 ZT 원칙, 절차, 방법, 가이드라인, 적용 사례, 성숙도 기준을 공개해왔다. 이에 앞서 민간에서 제로트러스트의 논의가 시작되었기 때문에 제로트러스트의 탄생 배경과 매커니즘을 이해하기 위해서는 ‘[표 1-3] 기업 중심의 Zero Trust History’의 5가지 제로트러스트 발전 현황을 볼 필요가 있다.

[표 1-3] 기업 중심의 Zero Trust History

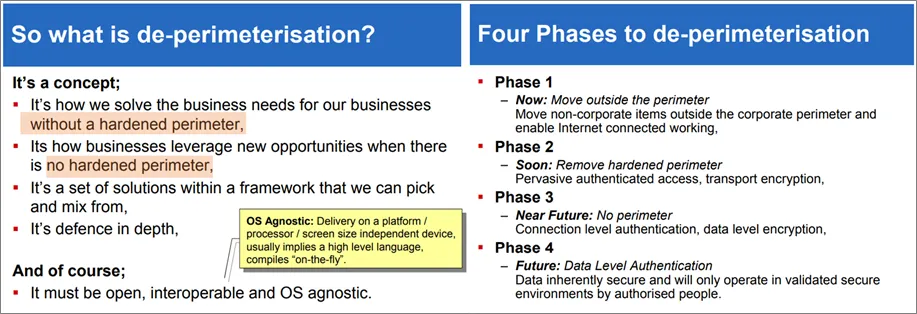

Jericho Forum은 ‘The de-perimeterisation of information security’를 통해 제로트러스트의 초기 모델인 ‘De-Perimeterisation’을 제시하고 이를 구현하기 위한 방안으로 [그림 1-1]과 같이 ‘Phase1 : Move outside the perimeter → Phase2 : Remove hardened perimeter → Phase3 : No perimeter → Phase4 : Data Level Authentication’의 단계를 제시하였다.

[그림 1-1] De-Perimeterisation, This Decades Security Challenge, Paul Simmonds

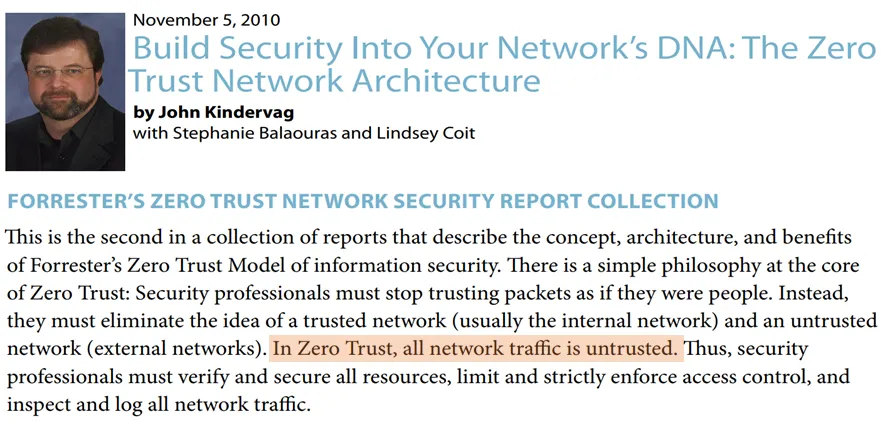

제로트러스트라는 용어가 사용되기 시작한 것은 2010년 발표된 ‘Build Security Into Your Network’s DNA: The Zero Trust Network Architecture by John Kindervag’로, 세분화된 네트워크를 기반으로 모니터링을 하는 Microperimeters를 제시했다. 이를 위해서는 기존에 통합 위협 관리(UTM) 설계에서 영감을 얻은 SG(Segmentation Gateway)가 필요하다. SG는 F/W, IPS, WAF, NAC, Content filtering G/W, VPN G/W 및 기타 암호화 제품 등 개별적인 보안제품의 기능이 포함된 개념으로 MCAP(Micro Core and Perimeter)과 DAN(Data Acquisition Network)와 함께 병렬형 보안 네트워크 세그먼트를 구성하거나 네트워크 가시성을 위해 데이터 수집 및 구성을 가능하게 한다.

[그림 1-2] Build Security Into Your Network’s DNA: The Zero Trust Network Architecture by John Kindervag, November 5, 2010 중 일부

2014년에는 클라우드 기반의 SaaS비즈니스 확장으로 BeyondCorp initiative를 통해 최초로 제로트러스트를 구현한 Google의 BeyoundCorp가 있다. ZTA가 정상적으로 구동하기 위해서는 device의 안전이 보장되어야 하며 이는 Authentication, Authorization, RBAC, Encryption을 적용한다 하더라도 resource의 보호를 보장하지 못하기 때문에 BYOD정책의 필요성을 강조하며 VPN이 아닌 보안 정책(Security Policy) 를 통한 네트워크의 접근통제 구현을 발표했다.

BeyondCorp은 2014년 ‘A New Approach to Enterprise Security, Rory Ward, Betsy Beyer;login’을 시작으로 2017년 ‘Migrating to BeyondCorp: Maintaining Productivity While Improving Security’, 2018년 ‘Building A Healthy Fleet’등 다양한 제로트러스트 실증사례들을 연구해왔다.

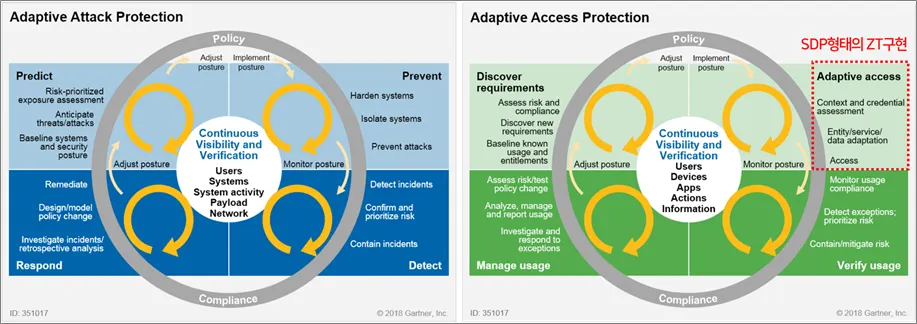

2017년 Gartner에서는 Adaptive Security Architecture를 기반으로 CARTA(Continuous Adaptive Risk and Trust Assessment)를 통해 DevOps의 일환의 보안통합과 사람중심의 보안기술 적용을 통해 지속적인 모니터링 및 평가, 적응형 공격 보호, 상황에 맞는 접근제어, 마이크로 세그먼트, 동적 신뢰 및 위험 평가와 대응이 가능한 접근방법을 제시하였다.

[그림 1-3] Gartner의 CARTA를 통한 SDP기반의 제로트러스트 구현 방안

2018년 Forrester에서는 ZTX(Zero Trust eXtended) Framework를 통해 ‘Next Generation Firewall’에서 ‘Next Generation Access’까지 확장된 개념을 제시하며 MFA와 SSO를 통해 액세스 위협을 감소하는 개념을 제시하였다. ‘Zero Trust strategy → Zero Trust capability → Zero Trust technology → Zero Trust feature’의 ZTX Control Mapping Framework를 통해서 데이터를 중심으로 사람(People), 디바이스(Device), 네트워크(Networks), 워크로드(Workloads)의 구성요소를 통해서 자동화 및 오케스트레이션(Automated and Orchestration)과 가시화와 분석(Visibility and analytics)를 제공하는 에코시스템을 구축을 제시하여 지금의 제로트러스트 Capability와 유사한 점을 제시하고 있다.

02. ZTA-based IGLOO SOC Methodology

1) Definition of Zero Trust

제로트러스트기반의 이글루코퍼레이션 보안관제 방법론을 설명하기에 앞서 제로트러스트와 제로트러스트아키텍처에 대한 정의를 알아보자. ‘NIST, SP 800-207 : Zero Trust Architecture’와 ‘CISA, Zero Trust Maturity Model Version 2.0’에 따르면 제로트러스트(Zero Trust, ZT)는 기본적으로 데이터 및 서비스 보호에 초점을 맞추지만, 모든 기업 자산(devices, infrastructure components, applications, virtual and cloud components)과 Subject(end users, applications and other nonhuman entities that request information from resources)까지 포함하는 개념이다.

“Zero trust provides a collection of concepts and ideas designed to minimize uncertainty in enforcing accurate, least privilege per-request access decisions in information systems and services in the face of a network viewed as compromised.”

중요한 점은 완벽한 보안체계가 유지되고 있다는 점을 전제한다는 것이 아니라 네트워크가 손상된 것으로 간주하고 정보 시스템 및 서비스의 최소 권한에 따라 접근제어 결정의 불확실성을 최소화하도록 설계된 개념을 의미한다. 따라서 데이터, 컴퓨팅 자원, 애플리케이션 및 서비스 등의 리소스 접근을 최소한으로 제한하고, 각 접근 요청에 대해 지속적으로 인증 및 권한 부여를 수행하여 보안 상태를 확인하는 것이 핵심 원칙이다.

제로트러스트 아키텍처(Zero Trust Architecture, ZTA)는 제로트러스트 원칙을 기반으로 구축된 사이버보안 아키텍처로 데이터 침해를 방지하고 측면 이동(Lateral Movement)를 제한하는 데 중점을 둔 구성이다. 그렇기 때문에 제로트러스트는 단일 아키텍처가 아닌 워크플로우, 시스템 설계 및 운영을 위한 일련의 지침이며, 이를 적용해 모든 수준의 보안 분류 또는 민감도에 대해 보안 태세 개선이 필요하게 된다.

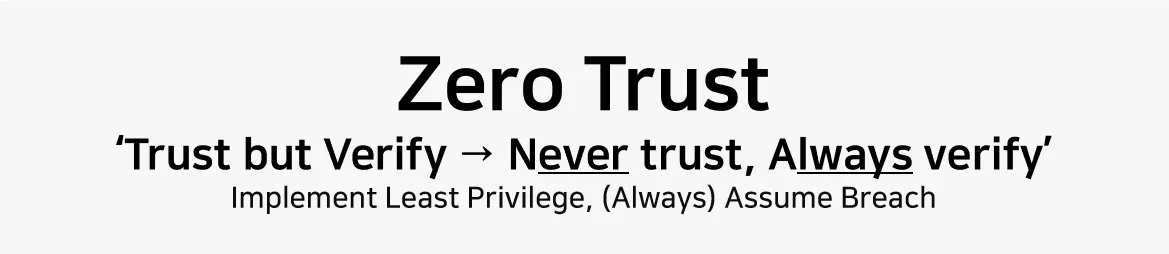

제로트러스트를 구성하기 위해서 반드시 필요한 3가지 원칙인 △ 절대 신뢰하지 말고 항상 검증하라 : Never trust, Always verify, △ 최소 권한 원칙 적용 : Implement Least Privilege, △ 항상 침해 상황을 가정하라, (Always) Assume Breach을 충족해야 한다.

제로트러스트를 관통하는 하나의 문장인 ‘Never trust, Always verify’는 러시아 속담인 ‘doveryai, no proveryai(доверяй, но проверяй)’라는 표현의 ‘신뢰하되, 확인하라(trust but verify)’라는 문장에서 시작한다. 1985년 11월 미소냉전 시대에 로널드 레이건 미국 대통령과 미하일 고르바초프 소련 공산당 서기장이 핵무기 감축과 군비 경쟁을 완화하기 위한 스위스 제네바 협상 과정에서 소련의 진정성을 확인하기 전에는 합의는 없다는 협상 원칙을 드러난 표현으로 소련이 핵무기 감축과 관련된 합의를 이행하는지 지속적으로 확인해야 한다는 의미를 담은 표현이다.

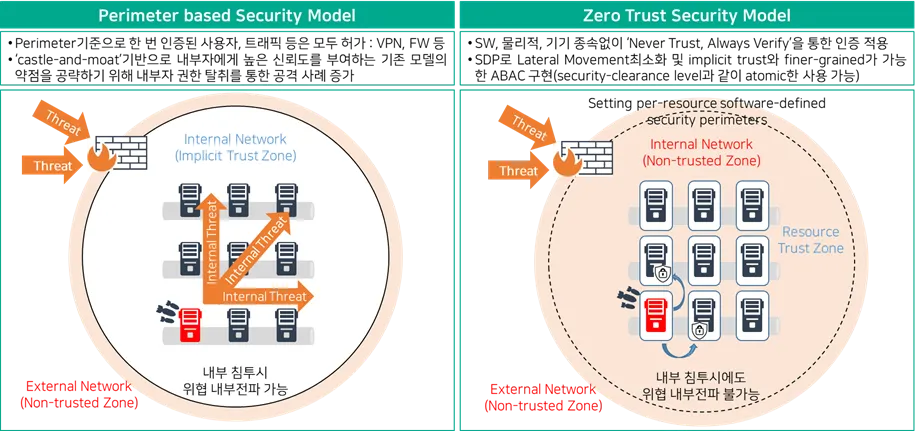

네트워크 내부라고 해서 무조건 신뢰하지 않고, 모든 사용자와 기기의 접근을 지속적으로 검증한다는 원칙의 제로트러스트는 냉전시대를 넘어 오늘날의 사이버 보안의 기본 원칙으로 이어지고 있는 것이다. 이를 기존의 경계 기반의 보안모델과 비교하여 정리하면 [그림 2-1]과 같이 표현될 수 있다.

세분화된 네트워크(Micro-segmentation) 구성이나 SDP(Software Defined Perimeter)을 기반으로 보안승인수준(Security-clearance level)과 같이 Atomic한 ABAC(Attribute-Based Access Control)을 통해 측면이동(Lateral Movement)최소화 및 암묵적 신뢰(Implicit trust)와 더 세분화된(finer-grained) 제어가 가능하다.

[그림 2-1] Perimeter based Security Model vs Zero Trust Security Model

2) IGLOO Zero Trust Architecture

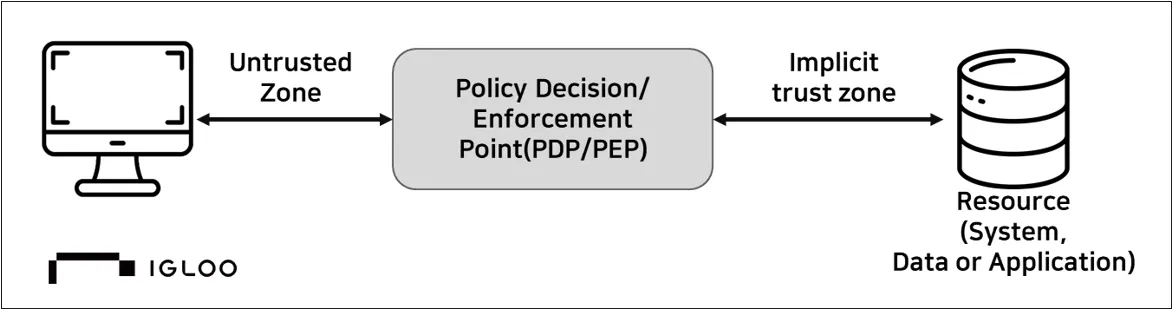

[그림 2-2] 제로트러스트 기본 매커니즘(NIST, SP 800-207 : Zero Trust Architecture)

제로트러스트의 접근 매커니즘은 접근을 시도하는 주체(Subject)가 접속하고자 하는 자원(Resource)에 접근하기 위해, 인증(Authentication)과 권한 부여(Authorization)라는 두 가지 기본 요소에 따라 주체의 신뢰 수준(level of confidence)에 기반해서 결정된다.

[그림 2-2]와 같이 모든 엔티티(Entity)는 우회가 불가능한 구조인 PDP(Policy Decision Point)와 PEP(Policy Enforcement Point)를 거쳐야 하고, 이를 통해 암묵적 신뢰구간(Implicit Trust Zone)에 접근할 수 있다. 또한, 동적 위험 기반 정책(dynamic risk-based policy)을 통해 일관된 정책 실행이 가능하도록 모니터링이 필요하다.

PDP와 PEP가 ZT 환경에서 제 기능을 수행하려면, 인증 수준(Authentication level)을 충족한 경우에도 묵시적 안전성(Implied trustworthiness)에 의존하지 않고, 암묵적 신뢰구간의 최소화를 실현해야 한다.

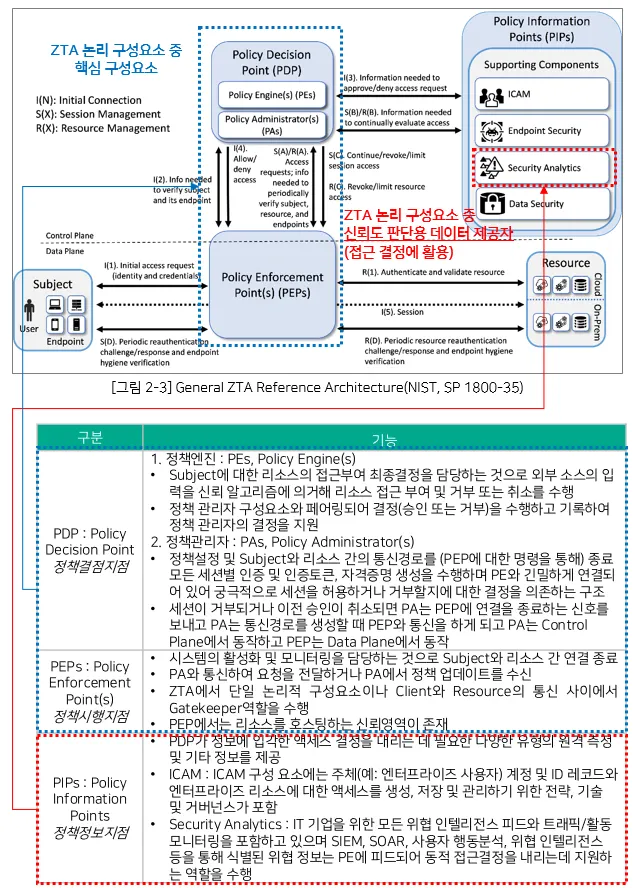

ZTA 구성요소들을 구체적으로 표현하면 [그림 2-3]과 같다. ZTA 논리 구성요소 중 핵심 구성요소에 해당하는 ‘정책 결점 지점(PDP : Policy Decision Point)’과 ‘정책 시행 지점(PEPs : Policy Enforcement Points)’, 신뢰도 판단용 데이터 제공자로서 접근 결정에 활용할 수 있는 ‘정책 정보 지점(PIPs : Policy Information Points)’으로 분류된다. PDP는 ‘정책엔진(PEs, Policy Engines)’과 ‘정책관리자(Pas, Policy Administrators)’로 분류되어 리소스에 대한 접근부여 결정 및 통신경로에 대한 세션 허용 및 거부 등에 대한 결정을 수행하게 된다.

[표 2-1] General ZTA Reference Components(NIST, SP 1800-35)

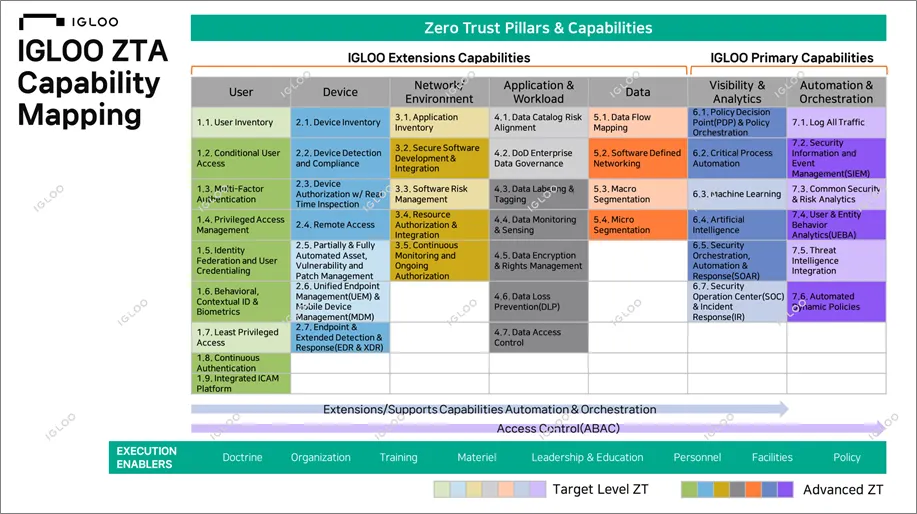

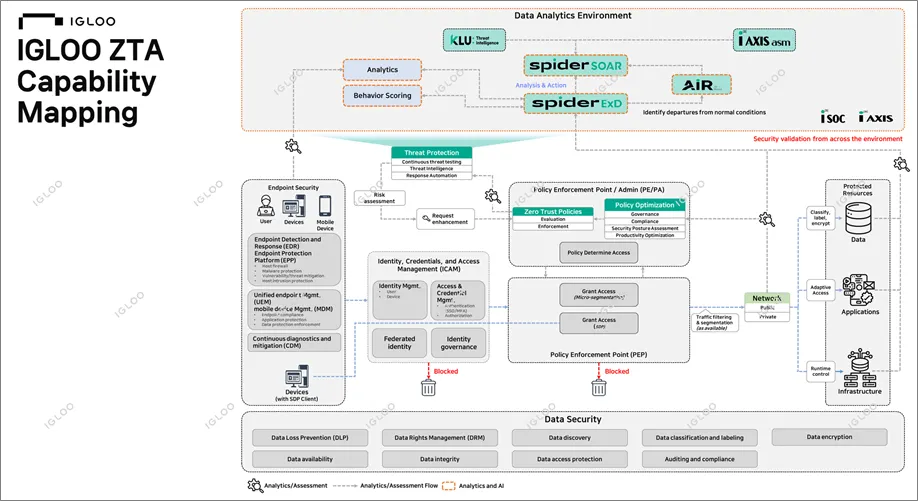

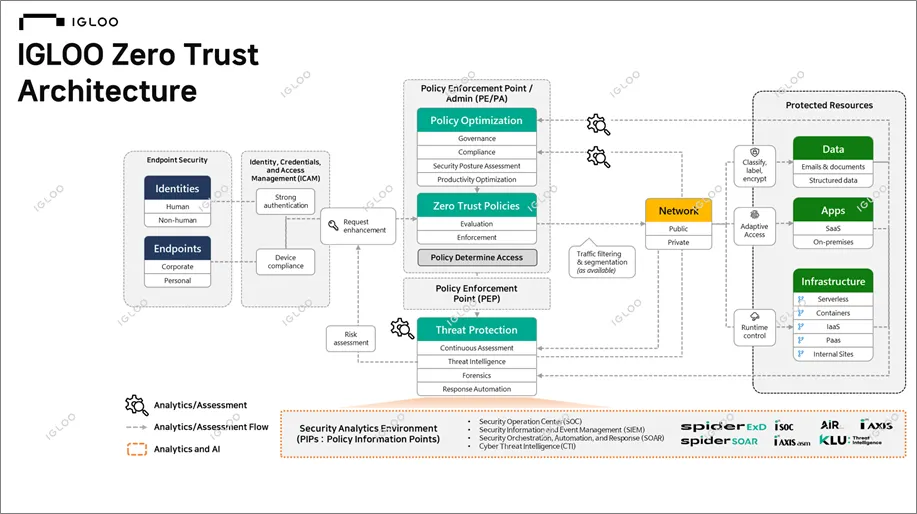

앞서 설명한 제로트러스트의 원칙과 전략 등을 고려하여 이글루코퍼레이션에서는 보안관제방법론에 제로트러스트를 반영하여 [그림 2-4] IGLOO ZTA Capability Mapping by Pillars와 [그림 2-5] IGLOO ZTA Capability Mapping by ZT Components를 제공하고 있다.

[그림 2-4]와 같이 이글루코퍼레이션은 Zero Trust Pillars & Capabilities을 근간으로 ‘IGLOO Primary Capabilities’영역인 ‘Visibility & Analytics’과 ‘Automation & Orchestration’와 더불어 ‘IGLOO Extensions Capabilities’인 ‘User’, ‘Device’, ‘Network/Environment’, ‘Application & Workload’, ‘Data’로 구성되어 있다. 이를 토대로 이기종 환경에서 발생하는 속성(Attribute)들을 토대로 보안위협의 가시화와 자동화된 관리방안을 제시할 수 있다.

[그림 2-4] IGLOO ZTA Capability Mapping by Pillars

[그림 2-5] IGLOO ZTA Capability Mapping by ZT Components

이와 같이 ZT를 적용한 보안 관제 방법론을 통해 보안 환경의 신뢰성을 강화하고, 동적 위험 기반 정책을 통해 일관된 보안 정책을 유지할 수 있다. 또한, 모든 접근 요청을 철저히 검증함으로써 보안 위협을 최소화하고 우회가 불가능한 정책 시행을 통해 조직의 보안 태세를 한층 더 견고하게 만들 수 있다. 결과적으로, Zero Trust 접근 방식은 지속적인 모니터링과 최소 권한 원칙을 기반으로 보안 관제의 효과성을 극대화하는 핵심 전략이 된다.

[그림 2-6] IGLOO Zero Trust Architecture

Zero Trust based IGLOO SOC Methodology(PDF)